Wroba移動銀行木馬借助短信在美國蔓延

今年7月,Cybereason發布報告稱一款名為FakeSpy的危險Android惡意軟件重新出現。FakeSpy能夠竊取用戶的短信、銀行信息和應用數據。通過研究發現FakeSpy旨在竊取用戶的短信、財務數據、銀行登錄信息、應用數據、聯系人列表等等。FakeSpy通過一條看似來自當地郵局的短信進行傳播,并指示用戶下載一款偽裝成合法郵局應用的應用。目前FakeSpy的主要目標是美國和西歐的用戶。

研究人員稱,所有跡象都表明FakeSpy的幕后開發者是一個叫 "Roaming Mantis "的組織。再來說說FakeSpy通過短信的的傳播方式:

- 向攻擊目標發送一條聲稱來自當地郵局的短信,短信中聲稱郵局試圖投遞一個包裹,但由于用戶不在家而無法投遞;

- 短信提供了一個用戶可以點擊的鏈接,該鏈接引導用戶下載一個偽裝成合法郵政服務應用的應用程序。

- 一旦用戶將該程序安裝在手機上,該應用就會將假短信以及惡意鏈接發送到用戶的整個聯系人列表中。

早在2018年,Roaming Mantis就通過Wi-Fi路由器感染過智能手機。當時Roaming Mantis開發的惡意軟件使用受感染的路由器感染基于Android的智能手機和平板電腦。然后,它將iOS設備重定向到釣魚網站,并在臺式機和筆記本電腦上運行CoinHive密碼管理腳本。它是通過DNS劫持的方式實現的,這使得目標用戶難以發現某些問題。

近期又有研究人員發現了Roaming Mantis開發的新惡意軟件——Wroba手機銀行木馬,且其攻擊目標是美國人群。

據卡巴斯基的研究人員稱,自周四開始,一波針對美國Android和iPhone用戶的攻擊就已經出現了。該攻擊使用短信進行傳播,以虛假的“包裹遞送”通知作為誘餌。這與FakeSpy攻擊的套路是一樣的。

首先攻擊者發送的短信內容中包含一個鏈接,內容為:“你的包裹已寄出,請檢查并接受。

其次如果用戶點擊鏈接,則接下來的操作就取決于設備所使用的操作系統。點擊會將Android用戶帶到一個惡意站點,該站點反過來向用戶發出警報,指出該瀏覽器已過期并且需要更新。如果用戶點擊“確定”,接下來將開始下載帶有惡意應用程序的木馬瀏覽器程序包。

但據研究人員的分析,在Android系統中下載的Wroba,無法在iPhone上運行。而對于iOS用戶,Wroba運營商沒有采用安裝惡意軟件的方法,而是會使用重定向到釣魚頁面的策略。該頁面模仿了蘋果ID登錄頁面,試圖從蘋果迷那里獲取憑證。

截至今年5月,蘋果在美國智能手機市場的份額已超過一半。其實Wroba已經存在了很多年,但是以前主要針對亞太地區的用戶。它最初是作為Android專用的移動銀行木馬開發的,能夠竊取與金融交易相關的文件,但此后擴展了其功能。研究人員說,Wroba的最新版本可以可以發送短信、檢查安裝了哪些應用程序、打開網頁、獲取任何與金融交易有關的文件、竊取聯系人名單、撥打特定號碼以及顯示虛假釣魚頁面,以竊取受害者完整的身份信息。

一旦感染了某個設備,Wroba就會利用它的一些功能,比如竊取的聯系人列表和短信功能進行傳播,利用感染的設備通過發送帶有惡意鏈接的短信(據稱來自主機)進一步傳播。

Lookout安全解決方案高級經理Hank Schless說:

| “ Wroba展示了如何將惡意軟件發送到設備以為攻擊帶來更長遠的收益。” |

他告訴Threatpost說:

| “一個獲取證書的鏈接只針對一個目的,比如當你收到一條短信,說你的銀行賬戶已被入侵,其目的是網絡釣魚你的銀行證書。另一方面,Wroba可以隱藏在后臺運行,隨意地將憑據收集頁面發送到你的瀏覽器。只要不引起注意,它就會試圖竊取你的登錄數據,甚至是你最私人的賬戶。” |

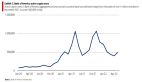

自今年年初以來,該惡意軟件已將全球用戶作為攻擊目標,主要集中在中國,日本和俄羅斯聯邦。

卡巴斯基說:

| “美國目前還不是Wroba攻擊的重災區,但似乎攻擊者正朝這個地區發展,目前美國被Wroba攻擊的用戶數量增加數量非常多。我們是在10月29日發現的這波攻擊,根據此次行動目標的電話號碼判斷,攻擊者將其鎖定為美國不同州的用戶。” |

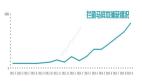

就像是FakeSpy惡意軟件已經將攻擊目標擴展到中國、法國、德國、英國和美國在內的國家,Wroba也將其攻擊目標由原來的亞太地區擴展到了世界各地。

早2018年,Wroba就開始在亞洲之外尋找歐洲和中東地區的目標。據當時的卡巴斯基研究人員稱,它還擴展了包括加密和之前提到的iOS釣魚策略在內的功能。當時,它是通過DNS劫持進行傳播的,DNS劫持將用戶重定向到一個惡意網頁,就像在當前活動中傳播了一個木馬程序一樣。當時,它偽裝成Facebook或Chrome。

如上所述,"Roaming Mantis "所開發的惡意軟件就偽裝成郵政短信曾攻擊過美國。起初,該惡意軟件瞄準的是說韓國和日語的人,但隨后將目標擴大到中國、法國、瑞士、德國、英國和美國。

Schless告訴Threatpost,根據Lookout的數據,到目前為止,美國消費者網上誘騙攻擊中有88%是試圖將惡意軟件傳遞到移動設備的嘗試。

研究人員強調,為避免成為Wroba或任何其他移動惡意軟件的受害者,用戶應具備基本的安全保護措施,例如僅從官方商店下載應用程序;在智能手機設置中禁止從第三方來源安裝應用程序;并避免點擊來自未知發件人的可疑鏈接,甚至是來自已知發件人的可疑鏈接。

WhiteHat安全公司的首席安全工程師Ray Kelly告訴安全網站Threatpost:

| “雖然人們仍在努力避免被電子郵件進行釣魚攻擊,但現在,短信讓事情變得更加復雜。應對短信的安全意識應該和電子郵件一樣,永遠不要點擊來自未知或可疑發件人的鏈接。” |

本文翻譯自:https://threatpost.com/wroba-mobile-banking-trojan-spreads-us/160785/