Amnesia 33:33個 0 day漏洞影響數百萬設備

Forescout 安全研究人員在智能產品中使用的4個開源TCP/IP 棧(庫)中發現了33個安全漏洞,影響超過150家廠商的數百萬智能和工業產品和設備。

AMNESIA 33

Forescout 安全研究人員在4個開源TCP/IP 協議棧中發現了33個0 day安全漏洞,命名為AMNESIA:33。這些漏洞存在于DNS、IPv6、IPv4、TCP、ICMP、LLMNR、mDNS、uIP、FNET、picoTCP和Nut/Net 等協議棧中,而這些協議是數百萬IoT、OT、網絡和IT 設備的基本連接組件。其中4個漏洞屬于嚴重漏洞,攻擊者利用這些漏洞可以實現遠程代碼執行。

漏洞影響

這些漏洞會引發內存破壞,攻擊者利用這些漏洞可以實現:

- 遠程代碼執行來控制目標設備;

- DoS 攻擊來影響部分功能或業務運作;

- 信息泄露來獲取敏感信息;

- DNS 緩存投毒來將設備指向惡意站點。

研究人員初步估計又超過150個廠商的數百萬設備受到AMNESIA:33漏洞的影響。因為這些開源棧被廣泛應用于嵌入式組件中,而這些組件又嵌入在現代化企業所使用的設備中。受影響的設備范圍非常高,包括網絡交換機、智能打印機、環境傳感器、安全攝像頭等等。

與TCP/IP 棧漏洞Ripple20不同,AMNESIA:33影響的開源TCP/IP 并非同一家公司所有。一個漏洞很容易會在多個代碼庫、開發團隊、公司和產品中傳播,因此很難進行漏洞管理和補丁分發。也無法知道受影響設備的準確數量,預計實際受影響的設備數量遠遠超過目前估計的數百萬。

攻擊場景

攻擊者利用AMNESIA:33漏洞可以完全控制受害者設備,并用受害者設備:

- 作為網絡的入口點;

- 進一步攻擊的樞軸點;

- 目標網絡的駐留點;

- 攻擊的最終目標。

對于企業來說,網絡被黑的風險也在不斷加大。對消費者來說,其IoT 設備可能會在不知情的情況下成為大規模網絡攻擊的一部分,比如僵尸網絡。以下是針對特定行業的攻擊場景:

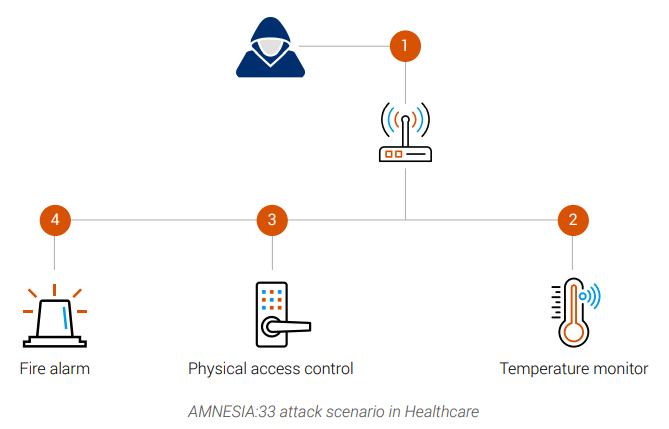

醫療行業

在醫療行業,攻擊者的目標是破壞IoT 設備來在醫院制造混亂。

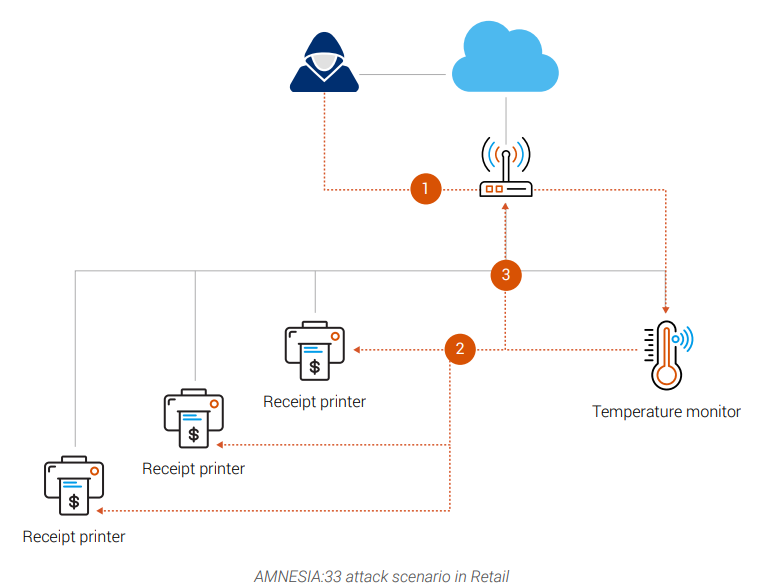

零售行業

在零售行業,攻擊者的目標是利用物聯網設備作為切入點,在繁忙時期破壞零售店。

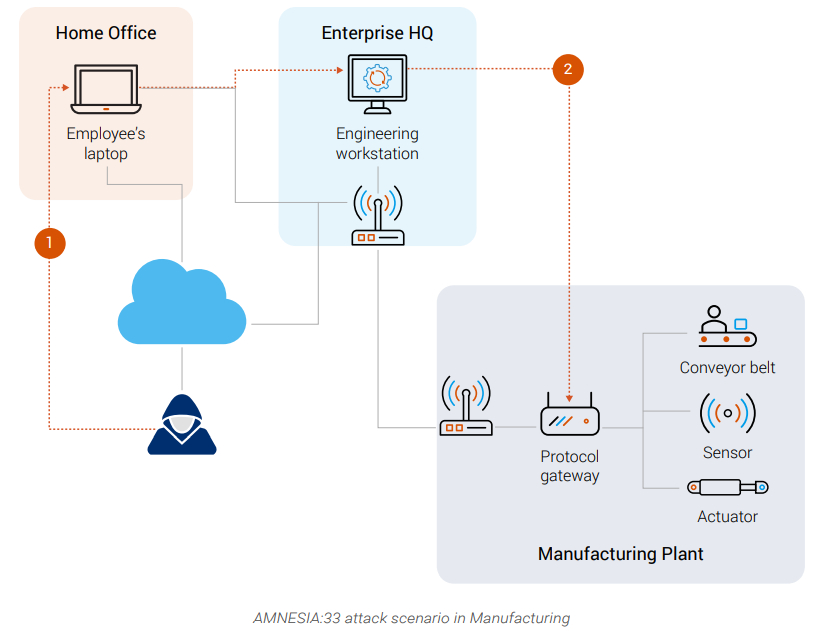

制造業

在制造行業,攻擊者的目標是通過OT網絡破壞生產線。

更多關于amnesia33漏洞的情況參見:https://www.forescout.com/research-labs/amnesia33/

完整漏洞分析報告參見:

本文翻譯自:

https://www.forescout.com/company/resources/amnesia33-identify-and-mitigate-the-risk-from-vulnerabilities-lurking-in-millions-of-iot-ot-and-it-devices/