數(shù)百萬(wàn)便攜式路由器受KCodes NetUSB 漏洞影響

據(jù)Securityaffairs消息, SentinelOne 研究員 Max Van Amerongen 在 KCodes NetUSB 組件中發(fā)現(xiàn)了一個(gè)漏洞(CVE-2021-45388),影響到數(shù)百萬(wàn)終端用戶路由器,涉及廠商包括 Netgear、TP-Link、Tenda、EDiMAX、D-Link 和西部數(shù)據(jù)。

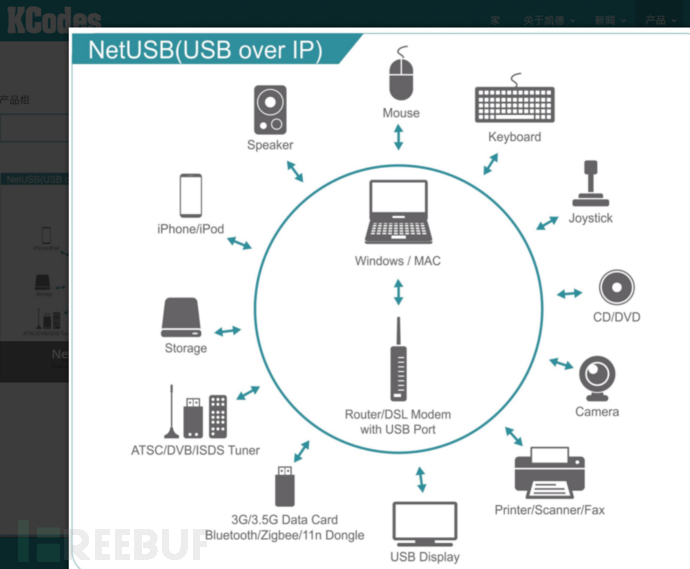

臺(tái)灣USB解決方案提供商KCodes,專門從事USB over IP軟件開發(fā)。NetUSB是KCodes開發(fā)的一種內(nèi)核模塊連接解決方案,允許網(wǎng)絡(luò)中的遠(yuǎn)程設(shè)備與直接插入到路由器的USB設(shè)備進(jìn)行交互。只要路由器廠商在設(shè)備上添加USB端口,用戶便可以通過(guò)這一端口共享聯(lián)網(wǎng)的打印機(jī)和USB驅(qū)動(dòng)器。

該漏洞是一個(gè)緩沖區(qū)溢出漏洞,遠(yuǎn)程攻擊者可以利用該漏洞在內(nèi)核中執(zhí)行代碼并進(jìn)行惡意活動(dòng)。研究員解釋說(shuō),鑒于該漏洞不那么容易被利用,因此,目前SentinelOne沒(méi)有發(fā)現(xiàn)CVE-2021-45388的任何活躍的利用嘗試。

根據(jù) SentinelOne 發(fā)布的報(bào)告,攻擊者可以通過(guò) 20005 端口向連接互聯(lián)網(wǎng)的路由器,發(fā)送精心設(shè)計(jì)的命令。

“在研究各種二進(jìn)制文件的各種路徑時(shí),我遇到了一個(gè)名為NetUSB的內(nèi)核模塊。結(jié)果發(fā)現(xiàn),這個(gè)模塊正在監(jiān)聽I(yíng)P為0.0.0.0的TCP 20005端口。”報(bào)告中寫道,“如果沒(méi)有防火墻規(guī)則來(lái)阻止它,那就意味著它在廣域網(wǎng)和局域網(wǎng)上監(jiān)聽。誰(shuí)不喜歡一個(gè)遠(yuǎn)程內(nèi)核bug呢?”

SentinelOne 向 KCodes 報(bào)告了這一漏洞后,KCodes 公司隨即發(fā)布了安全更新以解決此漏洞。

“此漏洞影響到全球數(shù)百萬(wàn)臺(tái)設(shè)備,在某些情況下甚至能實(shí)現(xiàn)完全遠(yuǎn)程訪問(wèn)。由于受影響的供應(yīng)商數(shù)量眾多,我們直接將此漏洞報(bào)告給 KCodes,以便分發(fā)給他們的被許可人,而不是僅針對(duì)競(jìng)賽中的 TP-Link 或 Netgear 設(shè)備。” 報(bào)告最后說(shuō),“我們建議所有用戶遵循上述補(bǔ)救信息,以減少任何潛在風(fēng)險(xiǎn)。”

參考來(lái)源:https://securityaffairs.co/wordpress/126646/hacking/kcodes-netusb-flaw.html