有黑客正在專門使用Raccoon 信息竊取程序竊取支付卡信息

今年早些時候,一個以電子商務網站為目標的網絡黑客組織曾發起過一次“多階段惡意活動”,目的是傳播一個信息竊取程序和基于javascript的支付卡竊取程序。

新加坡網絡安全公司Group-IB最近通過跟蹤研究,發現本次攻擊的黑客使用了JavaScript-sniffers (JS-sniffers),早在2019年,Group-IB的專家就確定了至少38個不同的JS-sniffer家族,目前這個數字還在不斷增長,已經超過了PC和Android的銀行木馬數量。

大多數JS-sniffer家族的設計目的是從特定CMS(內容管理系統)上運行的網站的支付表單中竊取信息,然而也有通用的,他們可以從支付表單中竊取信息,并且不需要針對特定網站進行修改。

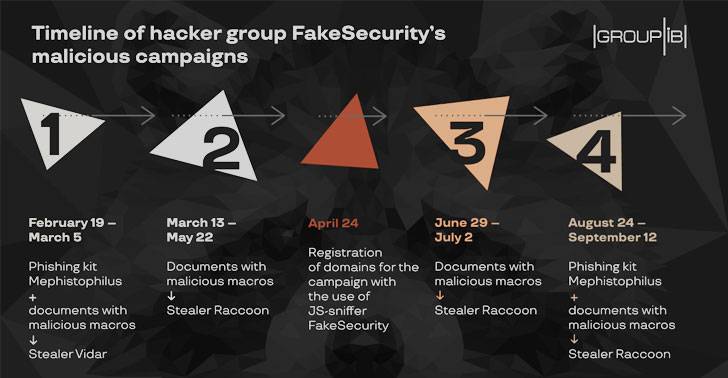

這次攻擊活動共分四波進行,從2月開始到9月結束,攻擊者們利用自定義的釣魚網頁,誘使帶有惡意宏的文件將Vidar和Raccoon信息竊取程序下載到受害者系統中。Raccoon是一款用于偵察和信息收集的工具。它將為我們完成從獲取DNS記錄,TLS數據,WHOIS信息檢索,WAF存在檢測以及目錄爆破,子域枚舉等所有操作,每次掃描結果都將會輸出保存到相應的文件中。

研究人員指出,攻擊的最終目標是通過幾種攻擊媒介和工具來竊取支付和用戶數據,以傳播惡意軟件。

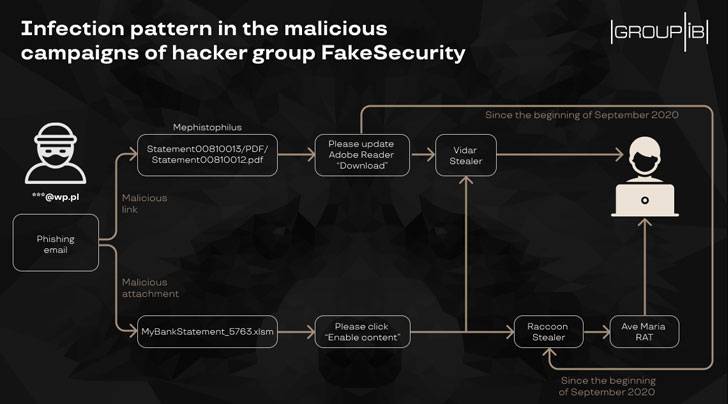

這些虛假網頁是使用Mephistophilus釣魚套件創建的,該套件允許攻擊者創建和部署用于傳播惡意軟件的釣魚登陸頁面。

去年11月,Group-IB的研究人員在一份針對該網絡犯罪集團策略的分析報告中解釋道:

“攻擊者將偽造的頁面鏈接發送給受害者,以告知受害者缺少正確顯示文檔所需的插件。如果用戶下載了該插件,則他們的計算機感染了竊取密碼的惡意軟件。”

在2月和3月的第一波攻擊中,用戶使用了Vidar密碼竊取程序來攔截用戶瀏覽器和各種應用程序的密碼,隨后的攻擊換成了Raccoon 竊取程序和AveMaria RAT以實現其目標。

Vidar是一種相對較新的惡意軟件形式,它的目標是大量受害者的信息,包括密碼、文檔、屏幕截圖、瀏覽器歷史記錄、消息數據、信用卡詳細信息甚至存儲在雙因素身份驗證軟件中的數據。

Vidar還可以定位存儲比特幣和其他加密貨幣的虛擬錢包,且它具有高度可定制性。

去年,Cybereason首次曝光了Raccoon,它具有廣泛的功能,可以通過與命令控制(C2)服務器通信來竊取數據,包括截圖、信用卡信息、加密貨幣錢包、存儲的瀏覽器密碼、電子郵件和系統信息。

Raccoon的獨特之處在于,除了通過聊天服務為社區問題和評論提供24×7客戶支持之外,它還通過向一個電報頻道(“blintick”)發出請求來接收C2服務器的加密地址,從而繞過了C2服務器的監控。

同樣,AveMaria RAT也能夠確保持久性、記錄鍵盤輸入信息、注入惡意代碼和泄漏敏感文件等。

Vidar和Raccoon都通過地下論壇以惡意軟件即服務(MaaS)的形式出售,Vidar竊取程序的租金從每月250美元到300美元不等,而Raccoon每月的使用費為200美元。

除了上述四個階段外,Group-IB還觀察到了一個過渡階段,即2020年5月至2020年9月,在此階段,多達20個在線商店都感染了FakeSecurity家族中經過迭代的JS-sniffer。

有趣的是,用于傳播Vidar和Raccoon的竊取程序的基礎設施被重新使用來存儲嗅探器代碼和收集被盜銀行卡數據,這才使得研究人員將這兩個活動聯系在一起。

這種發展又表明,即使執法機構正在努力解決網絡犯罪問題,攻擊者也正在加緊努力,竊取電子商務網站的付款信息。今年一月初,國際刑警組織利用Group-IB提供的數字取證證據,逮捕了三個與“GetBilling”組織有關的人。

本文翻譯自:https://thehackernews.com/2020/12/payment-card-skimmer-group-using.html