APT 29組織的30多臺C&C服務器被發現,目標對象仍未知

7月30日,RiskIQ 披露了關于 APT29 的攻擊基礎設施,共計 30 多臺運營著的 C&C 服務器。這些服務器被懷疑與 WellMess 惡意軟件有關,但目前尚未有確鑿證據。

臭名昭著的APT組織

APT 29 又名 Cozy Bear,被業界認為是俄羅斯外國情報局(SVR)管理的攻擊組織,常使用 WellMess 惡意軟件進行攻擊。APT 29 也被認為是去年年底大規模 SolarWinds 供應鏈攻擊的攻擊者,美國和英國政府正式歸因給俄羅斯外國情報局(SVR)。

網絡安全社區以各種代號跟蹤該組織的活動,包括 UNC2452(FireEye)、Nobelium(Microsoft)、SolarStorm(Unit 42)、StellarParticle(Crowdstrike)、Dark Halo(Volexity)、Iron Ritual(Secureworks)。

WellMess 又名 WellMail,在 2018 年首次被日本 JPCERT/CC 發現,該惡意軟件也用于攻擊英國、加拿大和美國竊取 COVID-19 的疫苗研究。

英國國家網絡安全中心(NCSC)在 2020 年 7 月發布的一份咨詢報告中指出:

“APT 29 組織使用各種工具和技術,主要針對政府、外交、智庫、醫療保健和能源目標來獲取相關情報”。

活動新發現

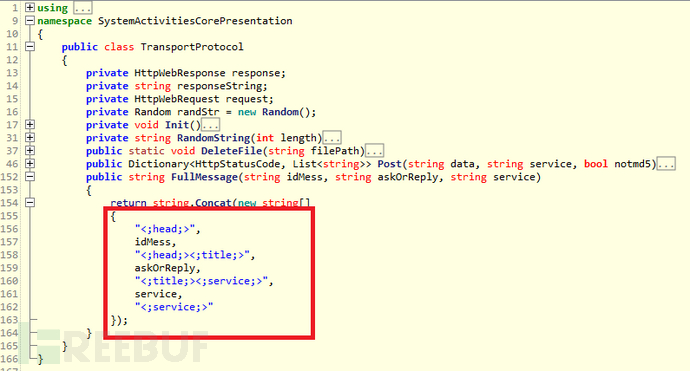

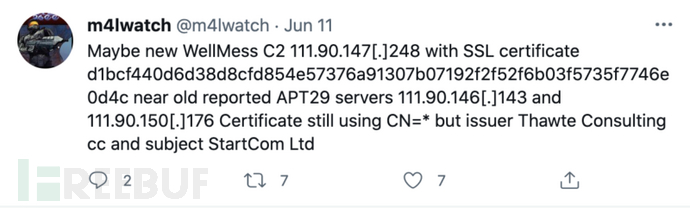

APT 29 通常有針對性地使用 WellMess 惡意軟件,所以相關痕跡并不多。最近公開披露的新的 WellMess C&C 服務器的信息引起了 RiskIQ 的注意:

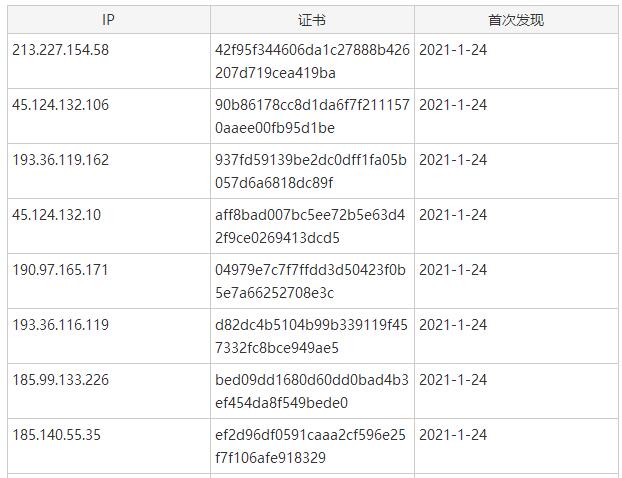

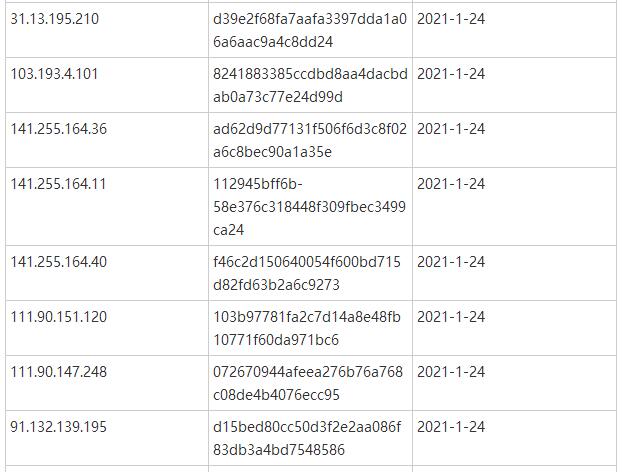

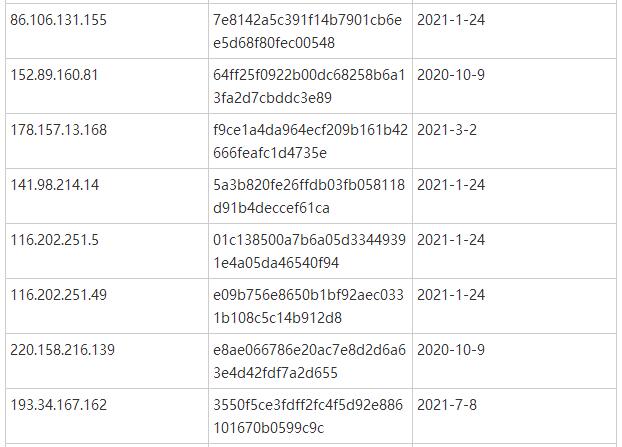

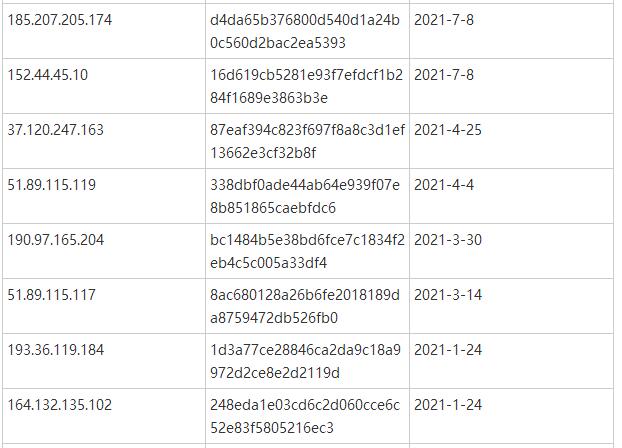

RiskIQ 表示在 6 月 11 日后就開始著手調查 APT 29 的攻擊基礎設施,發現了不少于 30 個正在運營的 C&C 服務器。其中一臺 C&C 服務器早在 2020 年 10 月 9 日就處于活躍狀態,但目前尚不清楚這些服務器的攻擊目標是誰。

RiskIQ 在 4 月就發現了 APT 29 的 18 臺 C&C 服務器,4 月份發現的這批攻擊基礎設施與 SolarWinds 供應鏈攻擊有關,很可能與 TEARDROP 和 RAINDROP 惡意軟件有關。

RiskIQ 認為對這批攻擊基礎設施的歸因是十分扎實的,APT 29 正在積極使用這些 IP 地址和相關證書,但目前尚未發現與該基礎設施通信的惡意軟件。

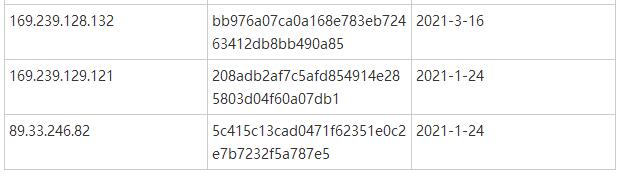

IOC