境外APT-C1組織攻擊我國某互金平臺

2018/01/11,綠盟科技發布報告《互金大盜背后的高級威脅組織APT-C1》。報告首次發現并命名了境外APT-C1組織,他們利用“互金大盜”惡意軟件攻擊我國某互金平臺,導致平臺數字資產被竊,損失高達150萬美元。

APT-C1組織攻擊我國互金平臺

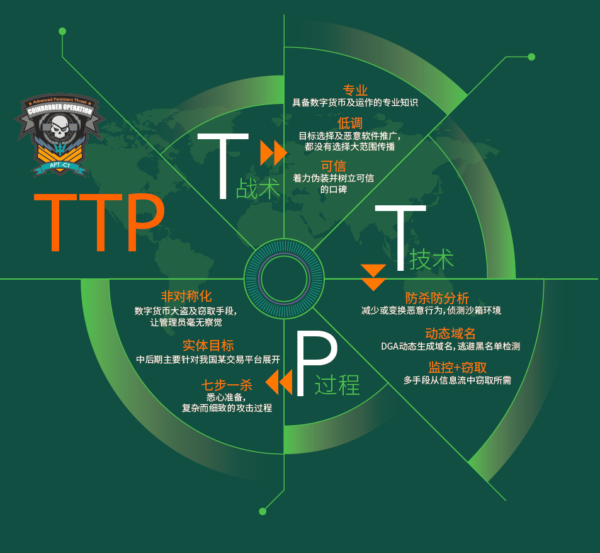

在整個攻擊事件中,攻擊者在戰術、技術及過程三個方面(TTP)表現出高級威脅的特征,包括高度目的性、高度隱蔽性、高度危害性、高度復合性、目標實體化及攻擊非對稱化,在國際網絡安全領域通常使用這些特征,來標識及識別高級持續性威脅(APT)攻擊,同時由于其攻擊主要針對我國互聯網金融領域,因此將其命名為APT-C1。

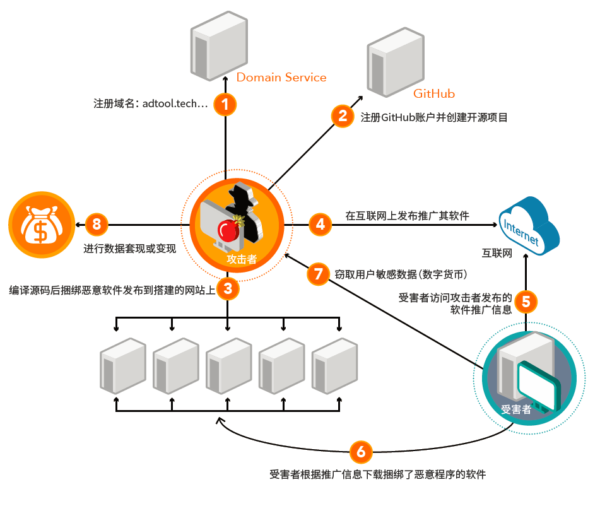

進一步分析顯示,APT-C1組織開發的“互金大盜”,從2015 年5 月開始,逐步聚焦到互聯網金融領域,并不斷收集捕獲包括比特幣、萊特幣、以太坊、比特幣現金在內的12 種數字資產、22 個第三方錢包、8 個交易平臺的敏感文件。當發現入侵目標后(我國某互聯網金融交易平臺),即展開持續進攻,直至進入該平臺竊取憑證后,轉移150萬美元的數字資產。

APT-C1的進攻戰術隱蔽且危害性大

與其它高級威脅攻擊不同,APT-C1組織清楚的認識到,在面對互聯網金融這樣的大資金交易平臺時,如果采用大規模感染且自動化攻擊的形式,容易引起警覺很難奏效。故而攻擊者長期活躍在互金社區解答用戶問題,尤其關注互金平臺管理員的痛點,然后有針對性的設置“誘餌”,將“互金大盜”惡意軟件捆綁到管理員工具上,并在有限范圍內擴散。一旦有“魚”上鉤,就展開有針對性的攻擊。

在目前發現的單個案例中,已經成功轉移了數字資產,在更大范圍的相關托管機構還有可能發生更為嚴重的“幣池”資產轉移,一旦投資者托管的錢包和密鑰被竊取,將導致大規模數字資產失竊。目前,綠盟威脅情報中心捕獲到“互金大盜”惡意軟件的29 個樣本,相關域名5 個,而這些樣本在國際通行的60個防病毒引擎中,只有兩個能察覺到。

有效應對互金大盜的攻擊

APT-C1組織的攻擊較為復雜,但針對其目前使用的“互金大盜”惡意軟件,綠盟威脅情報中心NTI已經具備了防御能力,并持續追蹤相關威脅情報,客戶登錄該平臺即可實時查詢相關信息。在NTI支持下,還可以利用綠盟入侵防御系統NIPS 進行網絡邊界防護,并利用綠盟威脅分析系統TAC進行內部網絡的檢測。