ICS 安全的普渡模型是什么?

Purdue Reference Model 開發于 1990 年代,是 Purdue Enterprise Reference Architecture (PERA) 的一部分,是計算機集成制造 (CIM) 的參考數據流模型,即使用計算機控制整個生產過程。

Purdue Reference Model,“95”為企業提供了一個模型,最終用戶、集成商和供應商可以在該模型中協作,在企業網絡和流程基礎設施的關鍵層集成應用程序。

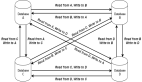

Purdue Reference Model 被 ISA-99 采用并用作 ICS 網絡分段的概念模型。它顯示了典型工業控制系統 (ICS)的所有主要組件的互連和相互依賴關系,將 ICS 架構分為兩個區域 - 信息技術 (IT) 和運營技術 (OT) - 并將這些區域細分為六個級別在 0 級。

Purdue 模型的基礎是 OT,該系統用于關鍵基礎設施和制造,以監控和控制物理設備和操作流程。在 Purdue 模型中,這與模型頂部的 IT 區域是分開的。在這兩者之間,我們找到了一個DMZ來分隔和控制 IT 和 OT 區域之間的訪問。在這些區域內,我們找到了描述每一層中的工業控制組件的單獨層,包括:

- 0 級: 0 級包括構建產品的物理組件。0級設備包括電機、泵、傳感器、閥門等。

- 第 1 級:第 1 級由監控和向 0 級設備發送命令的系統組成。示例包括可編程邏輯控制器 (PLC)、遠程終端單元 (RTU) 和智能電子設備 (IED)。

- 2 級: 2 級是控制系統內整體過程的設備。例如,人機界面 (HMA) 和SCADA軟件使人類能夠監控和管理流程。

- 3 級: 3 級支持生產工作流程的管理。示例包括批次管理、制造運營管理/制造執行系統 (MOMS/MES) 和數據歷史記錄。

- 工業 DMZ (iDMZ) 區: iDMZ 在 IT 和 OT 網絡之間形成一道屏障。跳箱之類的解決方案可以提供從 IT 環境對 ICS 系統的有限訪問,但這種緩沖區還可以幫助防止 IT 環境中的感染傳播到 OT 系統,反之亦然。

- 第 4 級:在第 4 級,企業資源規劃 (ERP) 軟件、數據庫、電子郵件服務器和其他系統等系統管理制造運營的物流并提供通信和數據存儲。

- 第 5 級:第 5 級是企業網絡。雖然不是 ICS 環境,但該網絡從 ICS 系統收集數據以進行業務決策。

普渡參考模型是否仍然相關?

最初在 1990 年代開發的模型是否仍然與保護 ICS 網絡相關?對于當今的 OT 安全而言,哪些是相關的,哪些不是?答案是:視情況而定。 OT 網絡中有多少仍在使用模型中描述的技術?您現在使用的是工業物聯網 (IIoT) 設備等較新的系統嗎?

Purdue 模型的一個優點是它的層次結構。系統組件定義明確,組件分為不同的層。層之間的邊界是網絡分段以控制層之間訪問的邏輯位置。該模型可能不完全適合您當前的 OT 網絡,但仍然是保護 OT 網絡的良好起點。

傳統普渡參考模型面臨的一個挑戰是 IIoT 設備。現代 ICS 網絡正變得更加數字化連接,IT 和 OT 之間的界限可能不再像以前那樣清晰。

與普渡模型中的 6 層不同,IIoT 環境可能具有 3 個組件架構,例如設備、現場或云網關以及服務后端。在邊緣,IIoT 設備可以無線連接到網絡和控制中心或現場或云網關。現場和云網關連接到在本地或云端運行的后端服務,用于管理、監控和分析 IIoT 數據,并為遠程用戶管理訪問提供接口。

Purdue 模型可能與 IIoT 網絡架構不匹配。但是,它仍可用于創建類似于 Purdue 模型的分層拓撲,以保護當今的 ICS。

ICS 零信任的必要性

ICS 網絡運營商專注于交付產品,因此正常運行時間和可用性可能比安全性更重要。然而,2010 年的 Stuxnet 等網絡攻擊以及最近對關鍵基礎設施的勒索軟件攻擊正在提高人們對網絡威脅對 OT 和 ICS 的風險的認識。

除了可用性和正常運行時間問題之外,保護 ICS 網絡的其他挑戰是傳統和新的 IIoT 設備固有的缺乏安全性。這些產品及其使用的協議在設計上可能并不安全。它們可能缺乏基本的安全功能,例如加密傳輸、訪問控制松懈或沒有,并且可能在尚未修補的易受攻擊的操作系統上運行。

零信任安全模型方法可以提供幫助。零信任的安全方法始于對邊界內外的任何事物的零信任。網絡威脅防御不僅限于創建強大的外圍防御。一旦威脅進入組織內部,就需要內部保護以防止其橫向移動。在授予訪問權限之前,安全性必須驗證任何試圖連接到其系統的事物。

在零信任的情況下,外圍防御被數據和資產周圍的微分段邊界所取代。在具有數千臺設備的復雜 ICS 環境中,實施零信任有助于創建安全覆蓋,以保護易受攻擊的傳統和 IIoT 設備和系統。

ICS 安全解決方案

通過應用零信任方法來保護 ICS 系統,以允許跨區域邊界的最低特權訪問控制,例如 Purdue 模型中定義的用于保護 ICS 的層。這種方法允許在不影響 OT 操作的情況下應用安全性。

過渡到零信任首先要與 ICS 發現供應商合作,按制造商、功能、網絡協議使用和網絡威脅風險查找和分類資產。獲得正常 ICS 資產通信的行為基線可以檢測異常。

將 IT 網絡與 OT 網絡分割,以防止橫向移動和橫向感染。這包括:

- 監控 ICS 資產之間的東西向通信。

- 根據設備屬性、風險和 OT 協議,應用精細的安全規則來控制跨區域的流量。

- 創建安全規則,確保系統僅使用它們設計使用的通信協議,并且基于設備的動態分組。

- 僅允許安全遠程訪問 ICS 資產和 OT 網絡。

采取措施防止對易受攻擊的系統和設備造成威脅。組織可以虛擬修補運行未修補固件的 OT 設備和已知漏洞的舊操作系統,而無需對其進行物理修補。

最后,在 IT 網絡中應用高級威脅防護,例如沙盒和反網絡釣魚。

此外,部署端點反勒索軟件和 EDR 解決方案,以防止復雜和有針對性的勒索軟件攻擊。這會自動從勒索軟件文件加密嘗試中恢復文件,并監控完整的攻擊過程以保護端點和用戶設備。

簡而言之,通過保護 IT 和 OT 網絡,您可以防止從 IT 橫向移動到 OT,反之亦然。