面向非技術管理者的工控系統(ICS/SCADA)安全指南

高級持續性威脅正成為關鍵基礎設施及能源領域日漸艱巨的挑戰,它是一種復雜的網絡攻擊,通常是資金充裕、有國家背景的專業黑客小組所發動。

針對工業控制系統(ICS)和數據采集與監視控制系統(SCADA)的高級持續性攻擊數量日漸增多,下屬美國國土安全部(DHS)的工業控制系統網絡緊急響應小組(Industrial Control)將ICS/SCADA和控制系統網絡列為黑客或病毒最容易攻擊的兩種目標目標。漏洞來源主要有兩種:內部人員、面向外網的ICS/SCADA硬件;它們分別占漏洞總數的13%和87%。

要防御ICS/SCADA,企業顯然需要得到支持。如果缺乏合適的防御策略,連續不斷的APT攻擊將會使能源行業的高價格設備失效、紊亂乃至直接報廢。從經濟上沖擊能源企業會直接導致國家電力、天然氣、石油資源的損失。能源行業和國家都應立即開始規劃、資助并全面保護ICS和SCADA,這對于公私雙方而言都是最佳策略。

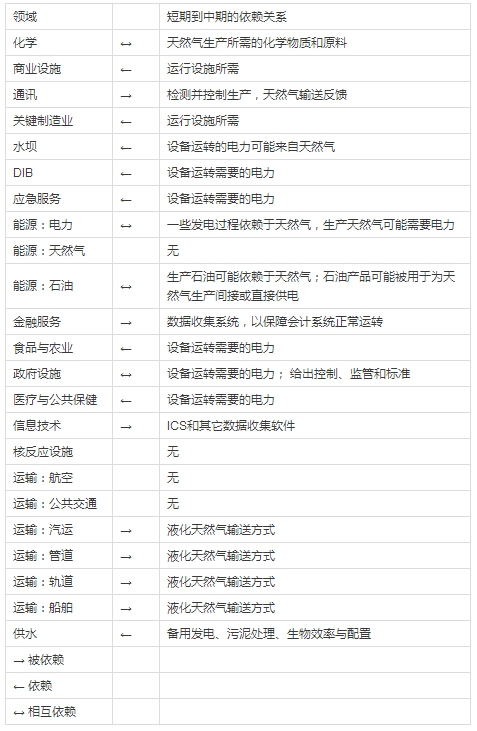

國土安全部:關鍵基礎設施間的關系

只考慮運作中的關系,不考慮購買機器和設備的過程。

保護ICS/SCADA的商業爭論

資助支持ICS升級替換的關鍵益處如下:

1. 維持美國的經濟和生活方式

2. 保護美國關鍵基礎設施

3. 保證公司利潤和股東權益

4. 減少公司負債

5. 美國政府將更難攫取更多權力或出臺更多監管政策,這可能在未來削減能源領域的相關成本

控制內部人員

人機交互接口(Human Machine Interface,HMI)是流行的攻擊界面。釣魚、魚叉釣魚和其它社會工程技術正繼續為黑客提供訪問ICS/SCADA系統的手段。即使是采取了優秀的員工培訓計劃,被感染的供應商或相關網絡也仍舊可能為攻擊者敞開大門。針對性的內部人員入侵可能更難預測、識別或對其采取應對措施。由于擔心訴訟、出于尷尬、擔心損失在公司內的名譽,內部員工不太可能向同事們披露遭遇的網絡安全問題。

培訓是減少乃至消除內部人員攻擊的有效工具。所有能源企業都應當強制部署動態流程,它能夠通知、指示、認證并同意書面的合規性。培訓系統設計(Instructional System Design)應當提前測試員工,根據員工級別量身定制培訓知識。培訓過程不應當完全基于計算機或依賴互聯網,另外則應當包括展示、研討會、案例研究/實踐。

訓練結束后應當進行事后測試。測試的通過率較高意味著員工已經吸收了課程知識,更重要的是,證明了員工確實接收到并理解了信息。成功通過了測試的員工不能在之后聲稱“我當時不知道”,或者對同事的安全錯誤表示熟視無睹。

ICS/SCADA系統最初的設計理念是無需網絡也可單獨操作。然而一旦連接到網絡,黑客就可以遠程發起數據請求。除非采取預防措施,這樣的人機通訊方式仍將對攻擊者可見。為防止攻擊者獲得網絡指揮、控制和通信權限,人機交互過程中應當始終運行安全連接,例如網銀使用的協議。如果通過移動端訪問ICS/SCADA,必須啟用VPN。

其它優秀措施包括:使用最小特權賬戶、對關鍵流程采取雙人控制、限制便攜式媒介、在超級用戶想要訪問系統并作出修改時為其分配個人用戶和口令,而不是使用常見的admin作為登陸名。

很重要的一點在于,不要忽略與公司相聯系的組織,比如供應商。缺乏對第三方公司的權限控制可能導致非法人員得到管理員權限。如果這些權限被濫用或劫持,黑客就可以通過互聯系統得到控制權限,訪問到其主要目標。比如2014年塔吉特入侵事件中,黑客就是以一家采暖通風與空調(Heating, Ventilation and Air Conditioning,HVAC)供應商作為跳板的。如果能源公司不采取行動,第三方供應商可能并沒有相應的資源或動機來部署防御。

獎勵部署完善安全措施的供應商,對無法符合能源行業網絡安全標準的供應商進行限制,這可能會鼓勵外部合作伙伴加強網絡安全防御。#p#

安全挑戰

人員因素最容易導致非法訪問、惡意軟件感染、有意破壞ICS/SCADA網絡及設備

ICS/SCADA接收來自遠程終端單元(Remote Terminal Units,RTU)的信息,該單元會通過數字網絡或無線電進行通訊

網絡可能會被惡意軟件或拒絕服務攻擊所侵害。無線電是攻擊源使用的新型攻擊界面

能源領域基礎設施中的大多數人物都需要人員參與完成

事故會發生。關鍵基礎設施仍處于危險中

ICS/SCADA系統往往是定制的,它們使用傳統的操作系統的數據鏈接。數字網絡的增長以及ICS/SCADA設備不可避免所需要的網絡連接從未涉及用于網絡操作繼續

獨立系統能夠增加安全性,然而具有成本和功能方面的缺點

SCADA/RTU接口

RTU和ICS/SCADA應用之間的冗余安全連接能夠成為可靠、安全企業的基石。電力線路自動化、預警系統、生產/傳輸系統全部需要通信媒介,信息j傳輸方式包括低速的撥號電話線、中速的無線電信號、高速的寬帶有線/無線網信息提供商。

大多數RTU系統不符合數據加密標準(Data Encryption Standard,DES)和高級加密標準(Advanced Encryption Standard,AES)要求。升級并部署符合行業加密標準的新RTU系統會產生成本。當整個公司突然宕機時,甚至會產生更大的成本,也許是因為他們一直對ICS/SCADA奉行的模糊即安全策略失效了。這完全在意料之中,因為沒有人會從ICS/SCADA設備本身入手。

不論是存儲還是傳輸過程中,數據都必須被加密。以加密格式泄露的數據對攻擊者而言通常是無用的。

通過在多個訪問級別上部署多重密碼,可以增強RTU接口的安全性。多重密碼可以將應用權限和ICS/SCADA硬件權限分割開來,避免最小特權用戶訪問。所有硬件都應當使用硬件防火墻掩蓋真實IP地址。

企業應當部署基于不可否認性的系統,對每一種活動都分配一個數字記錄。RTU必須自動記錄所有和訪問相關的活動,以實現其基本功能。經常刪除、禁用并重命名默認賬戶,并要求使用強密碼。應當考慮使用非對稱密碼的加密策略以及相關的維護軟件,比如LastPass。

老式/獨立設計

ICS/SCADA系統的運行壽命長達十年,其中一些設備已經有30歲高齡了。 對這些設備而言,不光是很難找到備用部件,甚至都很難找到熟悉其組件和操作系統的工程師。la系統往往與傳統通訊設備相綁定,它們所導致的問題是一致的。然而企業正繼續盲目地依靠“模糊即安全”原則。

就算它曾經有效過,現在也已經被諸如SHODAN這樣的物聯網搜索引擎打敗了。SHODAN并不像其它搜索引擎一樣索引網頁內容,相反它索引HTTP、SSH、FTP和SNMP服務的數據,這些協議構成了互聯網的大半江山。這意味著什么?攻擊者可以通過僅僅使用類似谷歌搜索引擎的服務發現特定的設備和制造商。模糊安全已死。

很多制造商早已拋棄了對老式ICS/SCADA硬件的流水線和支持,而老式硬件仍在忠心耿耿地工作著。由于不需要替換它們的功能,出于安全原因的替換需求經常被忽視。開發商不愿意承擔更換高齡機電設備的相關研究和開發費用,企業管理者也不愿意花錢更換仍舊可用的系統。但這是泡沫經濟,老式系統無法應對現代攻擊和APT。

美國安全公司Mandiant在2013年二月發布了一份報告,文中披露,有中國軍方背景的黑客小組攻擊了一家公司,該公司能夠遠程訪問北美超過60%的石油和天然氣管道。如果這次攻擊的目標是癱瘓設施,則可能會對美國和加拿大的能源供應及環境產生深遠的影響。

背景

領域描述

天然氣領域包括天然氣的生產、加工、運輸、配送和儲存;液化天然氣設施;天然氣控制系統

全美有超過47萬家天然氣生產和冷凝井,有超過3萬千米收集管道。天然氣洲際管道長達51萬公里

天然氣輸送管道超過193萬公里,這些管道將天然氣輸送給家家戶戶

美國消耗的大多數天然氣都產自國內

關鍵問題

天然氣基礎設施是自動化的,它們由天然氣企業和區域性供電公司掌控,這些公司依賴鮮先進的能源管理系統

很多工業控制系統是連接到外網的,很容易遭到來自內部的網絡威脅攻擊

關鍵功能

天然氣領域生產、加工、儲存、運輸并向消費者配送天然氣

呼吁行動

老式系統很難與互聯網整合,其通訊方式也不安全,無法防御現代攻擊。能源行業必須理解這一點,并接受更新換代的成本。新部署的系統將支持隱身、防火墻、加密和其它自衛措施。

能源領域的合作伙伴在一天內檢測到數百萬次嗅探或攻擊并不是什么驚人之事。曾有一家電器生產商在24小時內上報過1780萬起事件。這就是網絡安全的現實,攻擊者只需要走運一次就行,而作為防御者的你必須做到次次完美。

哪怕能源行業使用的系統短暫宕機都會對美國公民的生活造成毀滅性的打擊。這一領域的管理者承擔著社會、道德和法律責任,有義務在可行范圍內保護網絡和物理安全的所有方面。

“我們能買得起設備嗎?”將不再是一個問題。這個問題必須變成“當我的產業對網絡攻擊無能為力時,誰會受到公眾的指責?我們會在報紙上找到誰的名字?誰將失去一切?”答案是你和你的公司。

本文作者約翰·布賴克(John Bryk)上校曾在美國空軍服役30年,他退役前在中歐擔任軍事外交官。他持有北達科他州立大學工商管理碩士學位,希望將這些知識和他即將拿到的網絡安全碩士相結合,保護關鍵基礎設施。