5G核心網異網漫游安全風險及安全防護策略

5G網絡建設是我國新型基礎設施建設的重要組成部分,黨中央多次作出重要指示批示,提出要加快5G網絡等新型基礎設施建設。工信部在《關于促進網絡開放共享 推動5G異網漫游的實施意見》中指出:“堅持科學實用、適度超前、厲行節約,引導電信企業建立健全異網漫游合作機制,合理制定5G網絡規劃,避免重復建設。”

5G異網漫游可以最大限度地利用已建成的5G網絡為更廣泛的用戶群體提供服務,對貫徹落實黨中央關于加快我國5G新型基礎設施建設,促進5G網絡開放共享,減少5G網絡重復建設,集約高效地實現5G網絡覆蓋和業務發展具有重要意義。5G異網漫游安全是5G異網漫游業務順利開展的重要保障,本文首先介紹了5G異網漫游組網架構、漫游互通接口及安全防護邊界代理SEPP安全功能,然后分析5G異網漫游安全風險,最后從部署實施層面提出了相應的安全防護對策與建議。

5G核心網異網漫游架構

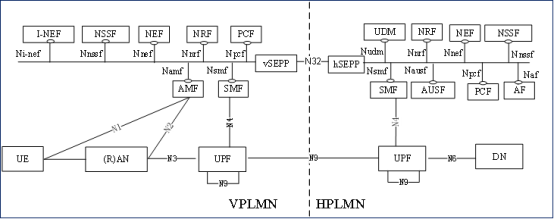

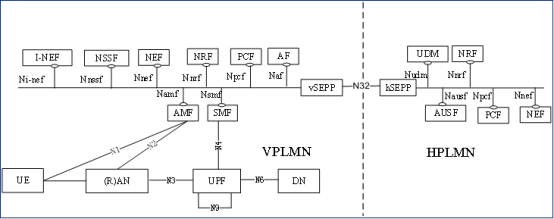

5G核心網漫游是指在獨立組網(SA)方式下,在漫游區域內,歸屬網絡方用戶通過接入拜訪網絡方5G網絡的方式使用5G業務。5G核心網漫游運營商雙方的5G接入網、核心網獨立建設和管理,用戶獨立管理。5G核心網漫游主要有兩種組網方式,即歸屬地路由(HR,Home Routed)和漫游地路由(LBO,Local Breakout)。歸屬地路由方案如圖1所示,用戶面業務流回到歸屬地UPF接入DN。漫游地路由方案如圖2所示,用戶面業務流通過漫游地UPF接入DN,不需要歸屬地網絡協助處理。漫游地路由方式雖然具備用戶數據傳輸路徑短的優點,但是無法進行拜訪地和歸屬地之間的計費對賬,并且歸屬地無法了解漫出用戶狀況。

圖1 歸屬地路由組網架構

圖2 漫游地路由組網架構

5G核心網異網漫游優選歸屬地路由方式,漫游用戶的業務數據回到歸屬網絡,用戶業務由歸屬網絡處理,向用戶提供業務。拜訪運營商和歸屬運營商在各自信令面網絡邊界部署SEPP,實現信令面數據轉發等功能,媒體面通過UPF進行互通,實現用戶面數據轉發功能。漫游互通設備SEPP和UPF之間可以通過邊界網關(BG)進行對接,拜訪運營商和歸屬運營商網可在網絡邊緣部署防火墻設備。

5G核心網異網漫游互通接口

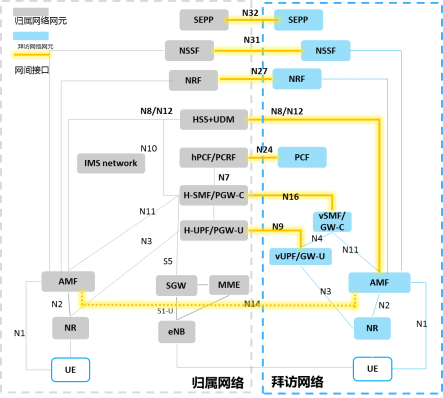

歸屬地hSEPP與漫游地vSEPP通過N32接口連接,N32接口分為N32-c接口和N32-f接口。N32-c為SEPP之間的控制面接口,主要完成SEPP之間的握手通信,包括能力協商和安全參數交換。N32-f作為SEPP之間的應用接口,主要完成跨PLMN的NF之間消息加密/解密和轉發,包含IPX的加密信息轉發和解密。AMF與歸屬地UDM通過N8接口連接,主要完成獲取接入簽約信息。AMF與歸屬地AUSF通過N12接口連接,主要進行接入鑒權。漫游地vSMF與歸屬地hSMF通過N16接口連接,主要進行會話消息傳遞。漫游地vPCF與歸屬地hPCF通過N24接口連接,主要獲取用戶策略。漫游地vNRF與歸屬地hNRF通過N27接口連接,主要進行跨PLMN的服務發現、訂閱、通知等。歸屬地hNSSF與漫游地vNSSF通過N31接口連接,用于接收來自歸屬地的網絡切片規則。歸屬地UPF與漫游地UPF通過N9接口互通,業務流量通過N9接口由歸屬地UPF進入DN。5G核心網異網漫游互通接口如圖3所示,接口列表如表1所示。

圖3 5G核心網異網漫游互通接口

表 1 5G核心網異網漫游互通接口列表

基于SEPP的安全機制

SEPP即安全邊界防護代理,是5G漫游安全架構的重要組成部分,是運營商核心網控制面之間的邊界網關。SEPP是一個非透明代理,實現跨運營商網絡中網絡功能服務消費者與網絡功能服務提供者之間的安全通信,負責運營商之間控制平面接口上的消息過濾和策略管理,提供了網絡運營商網間信令的端到端保護,防范外界獲取運營商網間的敏感數據。基于SEPP的安全機制主要包括消息過濾、訪問控制和拓撲隱藏。

消息過濾:在5G漫游過程中,運營商需要在其SEPP上對來訪的協議消息進行過濾和控制。

訪問控制:SEPP需要實現對通信對端運營商數據的校驗,包括判斷消息來源的真實性、所請求的信息是否只限于對端運營商用戶和本網運營商用戶等。

拓撲隱藏:漫游場景涉及跨PLMN之間的NF通信,在通信過程中,為避免對端PLMN基于FQDN信息,獲取本端的拓撲信息,需要SEPP將所有發往其他PLMN消息中的本端NF的FQDN進行拓撲隱藏。

六大安全風險及安全防護策略

5G核心網異網漫游存在的安全問題主要包括漫游傳輸安全問題、跨網網元互訪的安全問題、互聯互通接口安全問題、信令面安全問題、用戶面數據安全問題、容災安全問題等。下面我們將對各種安全問題進行詳細分析及闡述。

漫游傳輸安全問題

歸屬網絡與拜訪網絡間建立漫游連接時,若缺乏有效的端到端防護,攻擊者可借此實施中間人攻擊,通過偽造、篡改、竊取連接信令,實現獲取運營商網間的敏感數據、盜用漫游用戶身份使用業務、更改用戶的漫游狀態、破壞漫游業務連續性等。

針對漫游傳輸安全風險,應部署有效的安全傳輸措施。拜訪網絡方的SEPP與歸屬網絡方的SEPP間需要采用TLS傳輸層加密,SEPP間直接建立端到端TLS連接進行信令轉發,保證傳輸過程的完整性和機密性。

網元互訪安全問題

5G采用基于服務化的SBA架構。在服務化架構中,用網絡功能NF代替了原來的網元NE,使得每個網絡功能可以對外呈現通用的服務化接口,這一機制促使5G網絡功能可以以非常靈活的方式在網絡中進行部署和管理,但這一機制也帶來了新的安全問題。如果網絡中存在非法的NF向特定NF請求敏感數據,或者利用合法的網絡功能實體去獲取原本不應當獲取的數據,均會出現信息的不當泄露,使得原有的安全機制無法對這種攻擊方式進行有效防護。

針對跨網網元互訪安全風險,建議部署必要的安全認證及網絡隔離措施。

- 一是網內設備與網外設備之間連接時支持相互安全認證功能。

- 二是通過物理或邏輯隔離的方式,對5G異網漫游網絡系統的管理、業務和存儲3平面進行隔離。

- 三是信令面網絡邊界部署SEPP實現內外網隔離,并邏輯隔離不同的漫游伙伴。

- 四是部署網間互通防火墻,避免在不同安全域間跳轉帶來的安全風險。

互聯互通接口安全問題

5G核心網異網漫游互聯互通接口信令面主要為N32接口,用戶面主要為N9接口。N32接口實現不同運營商間信令路由轉發,若N32接口未采用有效的訪問控制機制,將面臨接口異常訪問或權限濫用等風險,攻擊者可調用該接口發送非漫游信令占用接口或者非法請求漫游簽約信息。N9接口主要傳輸用戶面數據,也需要必要的安全措施,避免被攻擊者利用對網絡進行流量攻擊。

針對漫游互聯互通接口安全風險,建議部署必要的訪問控制措施。

- 一是漫游互聯互通N32接口采用訪問控制機制,通過異常調用限制和權限控制,避免接口異常訪問或權限濫用等風險。

- 二是SEPP開啟協議控制功能,選擇允許/不允許哪些協議的報文進入5GC網絡,以保證5GC網絡的安全。

- 三是SEPP、UPF、BG開啟ACL過濾功能,可攔截配置的網絡地址和端口。

核心網安全問題

5G異網漫游時,歸屬網絡方的用戶在漫游服務區域內接入拜訪網絡方的5G網絡,由拜訪網絡核心網為漫游用戶提供5G服務。漫游用戶在漫游共享5G區域內進行注冊、移動、業務更新時,都涉及大量信令交互。若信令交互過程中缺乏有效的安全認證、頻率控制等安全機制,攻擊者通過偽造虛假漫游請求消息、漫游設備頻繁上下線等方式,對拜訪網絡核心網開展DDoS攻擊,將惡意消耗核心網網絡資源,破壞漫游業務甚至影響拜訪網絡自身網絡服務的正常運行。

針對核心網安全風險,建議對漫游注冊、去注冊、加密、認證等信令傳輸實施速率限制功能,避免產生信令風暴,造成合法信令交互延遲甚至無法交互,影響漫游服務正常運行。

信令安全問題

5G核心網異網漫游網間信令主要面臨敏感信息泄露、信令欺詐等安全風險。運營商的部署通常是敏感的,不愿意暴露給其他人。由于網間信令中攜帶全局唯一域名FQDN信息、號段、IP地址等重要的網絡信息,若未采用加密、混淆等方式進行信息轉換、修改或替換,網絡內部拓撲等敏感信息將可能暴露給對方運營商。因此,跨運營商的消息傳輸還需要考慮對拓撲等信息更加嚴密地隱藏。攻擊者可利用安全漏洞,通過偽造虛假漫游信令攻擊拜訪網絡,造成漫游服務異常中斷。

針對5G核心網異網漫游網間信令安全風險,建議部署如下安全措施。

- 一是拜訪網絡與歸屬網絡應部署安全邊緣保護代理SEPP等信令保護機制,以提供異網漫游信令面數據互通安全保護驗證。

- 二是信令面網絡邊界部署SEPP實現拓撲隱藏,避免全局唯一域名FQDN信息、號段、IP地址等重要的網絡信息暴露。

- 三是對漫游握手等重要過程提供信令驗證機制,可丟棄格式錯誤或信息不匹配的信令消息。

- 四是提供信令反欺詐機制,基于SEPP局向歸屬的PLMN,與業務信令中攜帶的FQDN、PLMN ID等聯合檢查是否一致。

用戶面數據的安全問題

在5G核心網異網漫游中,N9接口傳輸的用戶面數據基本為GTP-U數據。由于GTP本身存在安全漏洞問題,而GTP安全問題會隨著5G網間流量的增長而增加,因此需要增加額外的安全措施,以保障在N9接口上傳輸的用戶面消息的安全,保護其網絡免受無效的PLMN間N9流量的影響。

對于5G核心網異網漫游用戶面數據的安全問題,建議在網絡邊界部署支持用戶面安全網關功能的UPF,保護PLMN間用戶面消息,在漫游地網絡的UPF與歸屬地網絡的UPF之間的N9接口實施GTP-U安全。用戶面安全網關功能具體安全措施包括:用戶面安全網關必須僅轉發屬于有效PDU會話的F-TEID的GTP-U數據包,并丟棄其他數據包;用戶面安全網關必須丟棄錯誤的GTP-U消息。