奔馳、寶馬等汽車品牌存在 API 漏洞,可能暴露車主個人信息

Bleeping Computer 網站披露,近 20 家汽車制造商和服務機構存在 API 安全漏洞,這些漏洞允許黑客進行遠程解鎖、啟動車輛、跟蹤汽車行蹤,竊取車主個人信息的惡意攻擊活動。

據悉,API 漏洞主要影響寶馬、羅爾斯、奔馳、法拉利、保時捷、捷豹、路虎、福特、起亞、本田、英菲尼迪、日產、謳歌、現代、豐田和創世紀等其知名汽車品牌。此外,漏洞還影響汽車技術品牌 Spireon 和 Reviver 以及流媒體服務 SiriusXM。

誰發現了 AP I安全漏洞?

網絡安全研究員 Sam Curry 和其研究團隊,在數十家頂級汽車制造商生產的車輛和車聯網服務中,發現了API 漏洞問題。 此前,Sam Curry于 2022 年 11 月披露了現代、Genesis、本田、謳歌、日產、英菲尼迪和 SiriusXM 的安全問題。

目前,受影響的供應商已經修復所有漏洞問題,現在無法利用這些漏洞。在經過了 90 天的漏洞披露期后,Curry 團隊發表了一篇關于更詳細的 API 漏洞博客文章,展示了黑客如何利用這些漏洞來解鎖和啟動汽車。

攻擊者可以利用漏洞,訪問內部系統

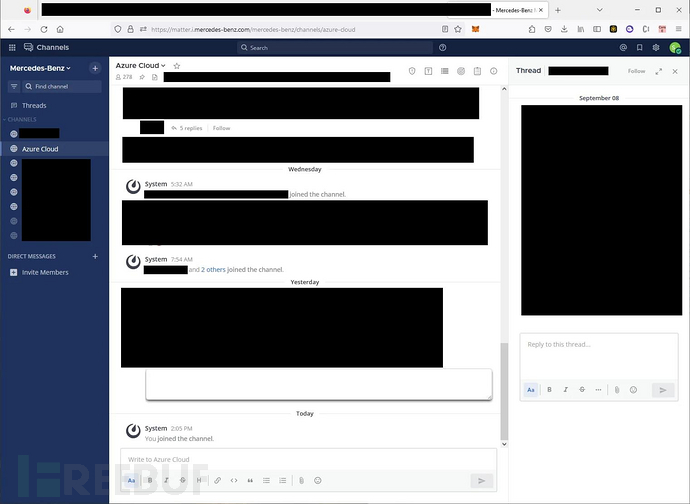

寶馬和奔馳中發現了最嚴重的 API 漏洞,這些漏洞受到 SSO(單點登錄)漏洞的影響,攻擊者可以利用訪問內部業務系統。 例如在對梅賽德斯-奔馳的測試中,研究人員可以訪問多個私有 GitHub 實例、Mattermost 上的內部聊天頻道、服務器、Jenkins 和 AWS 實例,并成功連接到客戶汽車的 XENTRY 系統 等。

梅賽德斯-奔馳內部系統(資料來源:Sam Curry)

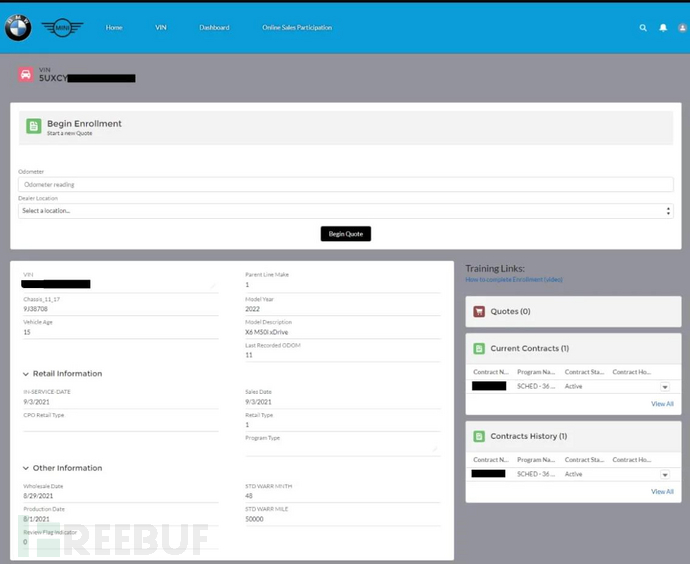

在對寶馬的測試中,研究人員可以訪問內部經銷商門戶網站,查詢任何汽車的 VIN,并檢索包含敏感車主信息的銷售文件。此外,攻擊者還可以利用 SSO 漏洞,以員工或經銷商的身份登錄賬戶,訪問保留給內部使用的應用程序。

訪問寶馬門戶網站上的車輛詳細信息(資料來源:Sam Curry)

暴露車主詳細信息

研究人員利用其它 API 漏洞,可以訪問起亞、本田、英菲尼迪、日產、謳歌、梅賽德斯-奔馳、現代、創世紀、寶馬、勞斯萊斯、法拉利、福特、豐田、保時捷等汽車品牌車主的個人身份信息。

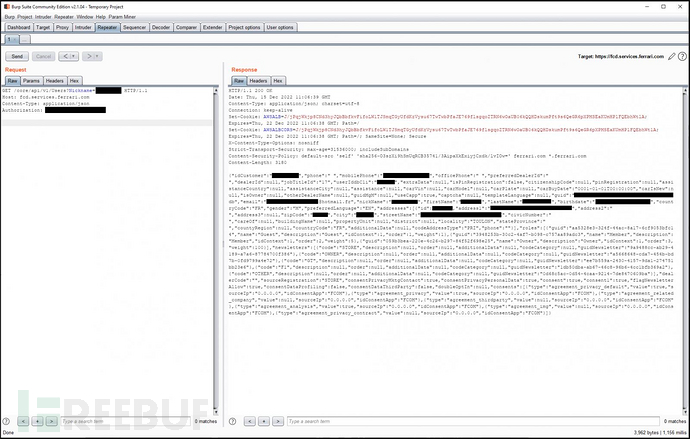

對于豪華品牌汽車來講,披露車主信息特別危險,因為在某些情況下,數據中包括銷售信息、物理位置和客戶居住地址。例如法拉利在其 CMS 上的 SSO 漏洞,暴露了后端 API 路線,使其有可能從 JavaScript 片段中提取憑據。攻擊者可以利用這些漏洞訪問、修改或刪除任何法拉利客戶賬戶,管理他們的車輛資料,甚至可以將自己設定為車主。

披露法拉利用戶數據細節(資料來源:Sam Curry)

跟蹤車輛 GPS

API 漏洞可能允許黑客實時跟蹤汽車,帶來潛在的物理風險,并影響到數百萬車主的隱私,其中保時捷是最受影響的品牌之一,其遠程信息處理系統漏洞使攻擊者能夠檢索車輛位置并發送指令。

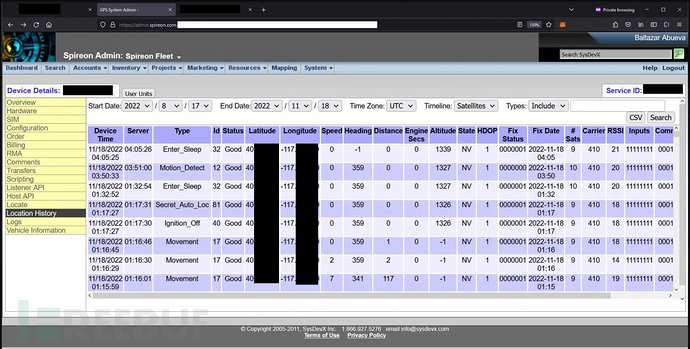

GPS 跟蹤解決方案 Spireon 也易受汽車位置泄露的影響,涉及到 1550 萬輛使用其服務的車輛,甚至允許管理員訪問其遠程管理面板,使攻擊者能夠解鎖汽車、啟動引擎或禁用啟動器。

Spireon 管理面板上的歷史 GPS 數據(資料來源:Sam Curry)

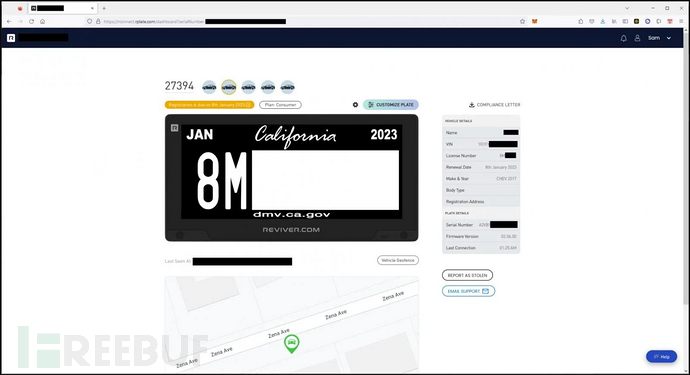

值得一提的是,數字車牌制造商 Reviver 也容易受到未經驗證的遠程訪問其管理面板的影響,該面板可能允許任何人訪問 GPS 數據和用戶記錄、更改車牌信息等。

Curry 表示這些漏洞或允許攻擊者在 Reviver 面板上將車輛標記為 “被盜”,這會自動將事件通知警方,從而使車主/駕駛員面臨不必要的風險。

遠程修改 Reviver 車牌(資料來源:Sam Curry)

最大限度地減少安全風險

車主可以通過最大限度減少存儲在車輛或汽車 APP 中的個人信息,來保護自己免受此類漏洞的影響。此外,將車載遠程信息處理設置為最高私密等級,并閱讀汽車廠家的隱私政策,以了解其數據的使用方式也至關重要。

最后,Sam Curry 著重強調,當購買二手車時,請確保前車主的帳戶已被徹底刪除。如果有條件的話,盡量使用強密碼,并為車輛的應用程序和服務設置雙因素認證。