ChatGPT 主題相關(guān)的安卓惡意軟件開(kāi)始涌現(xiàn)

近日,研究人員發(fā)現(xiàn)安卓平臺(tái)上冒充 ChatGPT 的惡意軟件激增。隨著 OpenAI 研發(fā)的 GPT 3.5 與 GPT 4.0 的發(fā)布,全世界越來(lái)越多的人對(duì)其感興趣并想要嘗試。本文對(duì)兩種較為活躍的惡意軟件進(jìn)行了深入分析:一種是偽裝成 SuperGPT 的 Meterpreter 木馬、另一種則是偽裝成 ChatGPT 的惡意扣費(fèi)應(yīng)用程序。

盡管 Google Play 的的安卓平臺(tái)的官方應(yīng)用商店,但用戶也可以通過(guò)網(wǎng)站或者電子郵件等其他來(lái)源安裝應(yīng)用程序,用戶是能夠獲得未經(jīng) Google 安全審查的應(yīng)用程序的。

介紹

OpenAI 創(chuàng)建了一個(gè)名為 Chat Generative Pre-trained Transformer(簡(jiǎn)稱 ChatGPT)的應(yīng)用程序,該程序由大模型(LLM)驅(qū)動(dòng),目前已經(jīng)開(kāi)發(fā)到第四個(gè)版本。ChatGPT 于 2022 年 11 月 30 首次公開(kāi)發(fā)布,由于其非凡的交互問(wèn)答能力,迅速引起了世人的注意。盡管 ChatGPT 的回答并不一定準(zhǔn)確,但在前期用戶為了使用仍然排了大長(zhǎng)隊(duì)。

如此流行的社會(huì)風(fēng)潮,也被攻擊者盯上了。就像之前攻擊者利用 COVID-19 在全世界范圍內(nèi)的大流行,來(lái)傳播那些打著“健康與保健”旗號(hào)的惡意程序。過(guò)去已經(jīng)發(fā)現(xiàn)了與 ChatGPT 話題相關(guān)的惡意軟件,攻擊者并未放棄而是越發(fā)關(guān)注。

Meterpreter 木馬

名為 SuperGPT - AI with GPT-4 的惡意程序,將自身描述為是由 GPT-4 驅(qū)動(dòng)的 AI 助手。SuperGPT 不僅能夠幫助用戶撰寫(xiě)電子郵件、編寫(xiě)文章,還能夠進(jìn)行語(yǔ)音識(shí)別與跨語(yǔ)言翻譯。

該惡意軟件的 MainActivity 類中包含一個(gè)引用 ChatGPT 官方 URL 地址的字符串變量。名為 v3.v 是一個(gè)自定義 WebViewClient 實(shí)現(xiàn),主要實(shí)現(xiàn)了兩個(gè)重定向規(guī)則:

- 如果 URL 包含 https://openai.com/blog/chatgpt/則重定向到 https://chat.openai.com/chat

- 如果 URL 包含 beta.openai.com,則在延遲 1 秒后重定向到 https://chat.openai.com/chat

image.png-22.1kB

image.png-22.1kB

應(yīng)用程序圖標(biāo)

image.png-75.9kB

image.png-75.9kB

應(yīng)用程序截圖

根據(jù) VirusTotal 的信息,該樣本最早在 2023 年 3 月 16 日 02:06:04 在尼加拉瓜提交的,文件名為 2021id.apk。

載荷植入

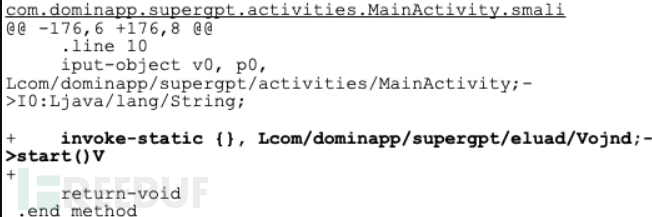

比較惡意應(yīng)用程序與合法應(yīng)用程序之間的差異,很明顯可以發(fā)現(xiàn)惡意代碼為以下 Smali 代碼的部分:

image.png-47.6kB

image.png-47.6kB

新增惡意 Smail 代碼

Rapid 7 發(fā)布了最早基于 Java 的安卓平臺(tái) Meterpreter Stager 的源代碼。通過(guò) MainService 類調(diào)用 Payload 類的 start 方法實(shí)現(xiàn)惡意功能,而 MainService 類可以:

- 由 MainActivity 類啟動(dòng)

- 在設(shè)備啟動(dòng)完成后由 MainBroadcastReceiver 類啟動(dòng)

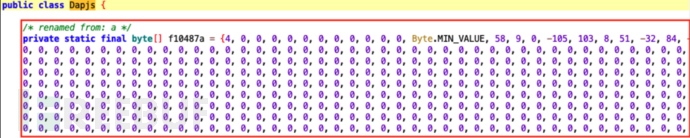

該惡意代碼主要執(zhí)行如下操作:

- 解析存儲(chǔ)在 configBytes 字節(jié)數(shù)組的硬編碼配置,該部分未經(jīng)混淆

- 通過(guò) Power Manager 系統(tǒng)服務(wù)的部分喚醒鎖定功能確保 CPU 持續(xù)運(yùn)行

- 按需隱藏應(yīng)用程序的圖標(biāo)

- 與攻擊者建立遠(yuǎn)程連接

- 連接后下載其他 Payload,實(shí)現(xiàn)完整功能

image.png-172.8kB

image.png-172.8kB

配置字節(jié)數(shù)組

對(duì) SuperGPT 這個(gè)特定的樣本來(lái)說(shuō),以下操作會(huì)觸發(fā) Meterpreter:

- 名為 com.dominapp.supergpt.eluad.Vojnd 的服務(wù)在 BOOT_COMPLETED 操作后啟動(dòng)

- 名為 com.dominapp.supergpt.eluad.C2094e 的線程生成并運(yùn)行

- 名為 com.dominapp.supergpt.eluad.Dapjs 類的 Main 方法被調(diào)用

該樣本中的 C&C 服務(wù)器為 tcp://Gwdidkfkf-47070.portmap[.]io:47070,而 portmap.io 是一個(gè)提供免費(fèi)端口轉(zhuǎn)發(fā)的服務(wù)。

證書(shū)信息

簽發(fā)該樣本的數(shù)字簽名證書(shū)是屬于攻擊者的,特征如下所示:

- 電子郵件地址:lkpandey950@gmail.com

- 組織名稱:Hax4Us

- 地址位置:印度德里的 Shahdara 地區(qū)

- 證書(shū)有效期:2020 年 7 月 17 日至 2047 年 12 月 2 日

- 序列號(hào):1a505d53b1c75046a81acb021fdb5f99936b75db

- SHA-1 指紋:65094A64233F818AEF5A4EDE90AC1D0C5A569A8B

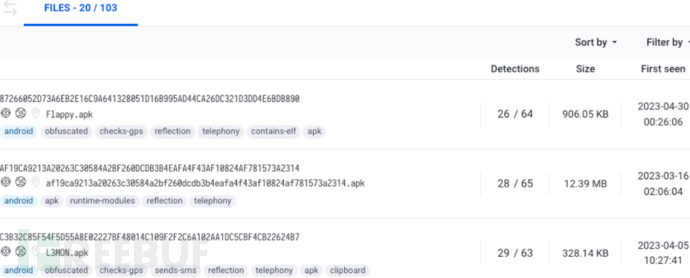

在 VirusTotal 上查詢,與該證書(shū)相關(guān)的其余一百多個(gè)樣本文件都是惡意的:

image.png-134.6kB

image.png-134.6kB

相關(guān)的樣本文件

惡意扣費(fèi)

另一組惡意應(yīng)用程序則是通過(guò)與 ChatGPT 描述相關(guān)的網(wǎng)頁(yè)進(jìn)行分發(fā):

image.png-596.9kB

image.png-596.9kB

釣魚(yú)網(wǎng)頁(yè)

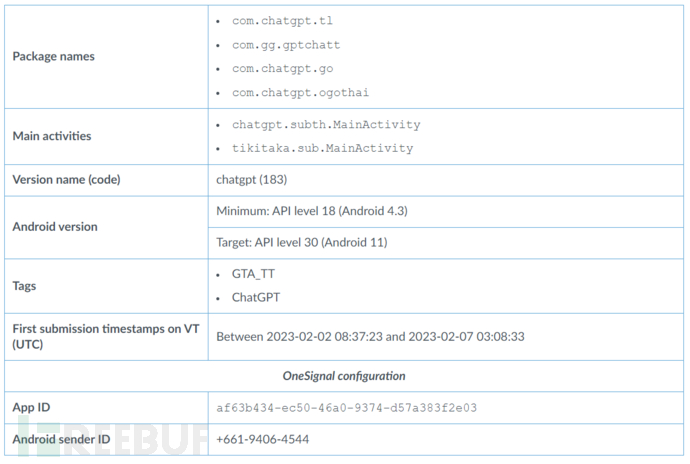

這些惡意應(yīng)用程序都會(huì)以 OpenAI 的圖標(biāo)作為應(yīng)用程序的圖標(biāo),還會(huì)使用與 ChatGPT 相關(guān)的虛假描述信息,非常具有迷惑性。

image.png-153.4kB

image.png-153.4kB

OpenAI 圖標(biāo)

這些惡意應(yīng)用程序會(huì)向泰國(guó)的付費(fèi)號(hào)碼發(fā)送短信,以進(jìn)行惡意高額扣費(fèi)。具體實(shí)現(xiàn)依靠發(fā)送短信的安卓權(quán)限 android.permission.SEND_SMS,并且對(duì)泰國(guó)進(jìn)行了限定。惡意應(yīng)用程序還使用了OneSignal,這是幫助應(yīng)用程序通過(guò)推送通知發(fā)送消息的服務(wù)。

例如應(yīng)用程序通過(guò) hxxps[://]api[.]onesignal[.]com/apps/af63b434-ec50-46a0-9374-d57a383f2e03/android_params[.]js 獲取的配置信息如下所示。其中,android_sender_id 字段被硬編碼為 +661-9406-4544。

{

"awl_list": {},

"android_sender_id": "660194064544",

"chnl_lst": [],

"outcomes": {

"direct": {

"enabled": false

},

"indirect": {

"notification_attribution": {

"minutes_since_displayed": 60,

"limit": 10

},

"enabled": false

},

"unattributed": {

"enabled": false

}

},

"receive_receipts_enable": false

}這些樣本文件使用通用證書(shū)進(jìn)行簽名,典型屬性如下所示:

- 證書(shū)有效期:2008 年 0 月 29 日至 2035 年 7 月 17 日

- 序列號(hào):936eacbe07f201df

- SHA-1 指紋:61ED377E85D386A8DFEE6B864BD85B0BFAA5AF81

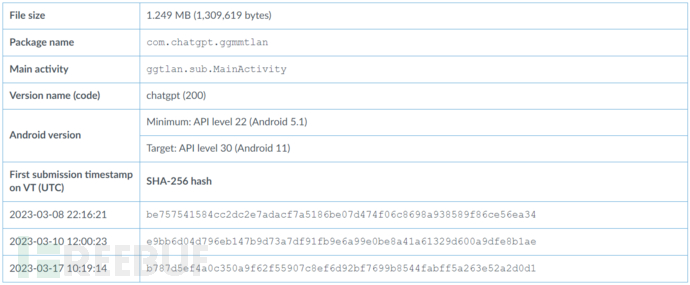

樣本大概分為兩批:第一批樣本向一個(gè)硬編碼的泰國(guó)付費(fèi)號(hào)碼發(fā)送短信,并使用 OneSignal 服務(wù);第二批樣本向另外兩個(gè)硬編碼的泰國(guó)付費(fèi)號(hào)碼發(fā)送短信,并且不再使用 OneSignal 獲取配置信息。第一批樣本大約在 2023 年 2 月被使用,第二批樣本大約在 2023 年 3 月被使用。

第一批樣本

image.png-72.2kB

image.png-72.2kB

第一批樣本的靜態(tài)信息匯總

第二批樣本

image.png-71.1kB

image.png-71.1kB

第二批樣本的靜態(tài)信息匯總

結(jié)論

ChatGPT 相關(guān)主體的惡意應(yīng)用程序?qū)σ苿?dòng)設(shè)備的安全與隱私帶來(lái)了極大的挑戰(zhàn)與威脅,攻擊者可能會(huì)竊取敏感信息、監(jiān)視用戶活動(dòng)并且給受害者帶來(lái)巨大的經(jīng)濟(jì)損失。