《2023年H1網絡安全報告》:48個勒索軟件組織攻擊了2200多名受害者

2023年上半年,技術持續性的快速變革改變著我們生活的方方面面。5G網絡的普及為前所未有的連接和通信速度奠定了基礎,使智慧城市和物聯網(IoT)的蓬勃發展成為可能;人工智能(AI)已經深入到日常生活中,增強了從虛擬助理、自動駕駛汽車到個性化醫療和預測分析的一切;量子計算也已取得重大進展,有望在解決以前無法攻克的復雜問題方面取得突破;增強現實和虛擬現實已經變得更加沉浸式和主流,增強了娛樂、教育和工業應用。

然而,在這些技術奇跡背后,還充斥著對數據隱私、網絡安全和倫理影響的擔憂,這凸顯了負責任創新的必要性。今年上半年,犯罪活動繼續升級,第二季度全球每周的網絡攻擊數量激增8%,達到兩年來的最高水平。隨著犯罪團伙不斷改進其方法和工具來感染和影響世界各地的組織,我們熟悉的威脅(如勒索軟件和黑客主義活動)已經進一步惡化。就連一些傳統技術(U盤)也作為惡意軟件的傳播渠道再次流行。

讓安全領導者夜不能寐的不僅僅是這些已知的網絡攻擊數量。像生成式人工智能這樣的新工具,也被惡意行為者操縱來編寫代碼和釣魚郵件,甚至可以欺騙訓練有素的眼睛。

盡管面臨諸多挑戰,網絡防御者也取得了光輝戰績。著名的Hive勒索軟件組織被摧毀,阻止了1.3億美元的潛在贖金支付,這只是今年上半年打擊網絡犯罪的顯著成功案例之一。另一方面,全球各國政府正在討論和實施更嚴格的法規和處罰,以支持對組織的更強有力的保護。

CheckPoint《2023年H1網絡安全報告》分析了2023年上半年的威脅形勢,使用真實案例和攻擊統計數據等,幫助組織了解當今的主要威脅,以及阻止它們在組織內造成破壞和損害的方法。

2023年上半年重大網絡事件時間表

1月

研究人員發現了一種前所未知的Linux惡意軟件,它利用多個過時的WordPress插件和主題中的30個漏洞,將惡意javascript注入基于WordPress CMS(內容管理系統)的網站。該惡意軟件針對32位和64位Linux系統,賦予其操作員遠程命令能力。

Check Point報告稱,俄羅斯網絡犯罪分子試圖繞過OpenAI的限制,將ChatGPT用于惡意目的。在地下黑客論壇上,黑客們正在討論如何繞過IP地址、支付卡和電話號碼控制——所有這些都是從俄羅斯進入ChatGPT所必需的流程。

2月

Check Point將市值超過1094萬美元的Dingo加密令牌標記為“騙局”。該令牌背后的威脅行為者在其智能合約中添加了一個后門功能,以操縱費用。具體來說,他們使用代幣智能合約代碼中的“setTaxFeePercent”函數來操縱買賣費用。該功能已經被使用了47次,Dingo代幣的投資者可能會面臨失去所有資金的風險。

Check Point研究小組暴露了兩個惡意代碼包——Python-drgn和Bloxflip——由威脅參與者分發,利用包存儲庫作為可靠和可擴展的惡意軟件分發渠道。

Check Point研究小組發現了一場針對亞美尼亞實體的活動,該活動使用了新版本的OxtaRAT——一種基于AutoIt的后門程序,用于遠程訪問和桌面監控。幾年來,在阿塞拜疆和亞美尼亞因拉欽走廊的緊張局勢日益加劇之際,這些威脅行為者一直以阿塞拜疆的人權組織、持不同政見者和獨立媒體為目標。

美國領先的醫療服務提供商之一社區衛生系統公司(Community Health Systems)證實,最近針對Fortra goanywhere MFT文件傳輸平臺零日漏洞的攻擊影響了該公司,致使近100萬名患者的個人信息泄露。

微軟在周二發布的最新補丁中,針對總共77個漏洞發布了安全更新。9個漏洞被歸類為“關鍵”漏洞,因為它們允許遠程代碼執行易受攻擊的設備,并且有3個漏洞(CVE-2023-21823、CVE-2023-21715和CVE-2023-23376)在攻擊中被積極利用。

俄烏戰爭一年后,Check Point研究小組將2022年9月視為一個轉折點,針對烏克蘭的每周網絡攻擊減少了44%,而針對一些北約國家的網絡攻擊增加了近57%。進一步分析顯示,今年的主要趨勢是“擦拭器”(wipers)和“黑客主義行動”。

3月

以色列國家網絡管理局聲稱,隸屬于伊朗情報和安全部的伊朗APT組織MuddyWater是對以色列頂尖大學以色列理工學院發動網絡攻擊的幕后黑手。這次攻擊偽裝成一次常規的勒索軟件攻擊,嚴重擾亂了大學的活動。

Check Point研究人員披露了一種名為“FakeCalls”的安卓木馬,它可以模仿20多種金融應用程序,并通過模擬與銀行員工的對話來進行語音釣魚。這種針對韓國市場設計的惡意軟件還可以從受害者的設備中提取私人數據。

Check Point研究小組分析了ChatGPT4,并確定了5種允許威脅行為者繞過限制并利用ChatGPT4創建網絡釣魚電子郵件和惡意軟件的情況。

Clop勒索軟件團伙利用Fortra GoAnywhere管理文件傳輸系統中的零日安全漏洞(CVE-2023-0669)進行攻擊,受害者包括美國一些奢侈品牌零售商。

研究人員發現了FakeGPT Chrome擴展的一個新變種,名為“ChatGPT-For-Google”,該擴展基于一個每天影響數千名受害者的開源項目。該變種竊取Facebook會話cookie,并在瀏覽器的ChatGPT集成的掩護下,使用惡意贊助的谷歌搜索結果損害帳戶。

4月

3cx通信公司的VoIP應用程序3CXDesktopApp的Windows和macOS版本都遭到了攻擊,并被用于在大規模供應鏈攻擊中分發木馬化版本。在這個被稱為“SmoothOperator”的廣泛活動中,威脅參與者濫用3CX的應用程序,使用3CXDesktopApp加載惡意文件,并向攻擊者的基礎設施發送信標。全球超過60萬家使用3CX的公司可能受到這次攻擊的影響。這次攻擊與朝鮮的拉撒路組織有關,被追蹤為CVE-2023-29059。

Check Point研究小組發布了一份關于Rhadamanthys信息竊取器的廣泛出版物和分析,并于2022年9月在暗網上發布。研究人員展示了該惡意軟件如何編譯自己的數據庫,其中包含被盜的谷歌Chrome信息,以便將其發送回C2服務器。

各種與穆斯林有關的黑客組織發起了“OpIsrael”活動,用DDoS攻擊攻擊以色列的網站。其中,Anonymous Sudan攻擊的目標包括以色列政府的子域名,以及大學、醫院、媒體期刊、機場和幾家以色列公司的網站。

Check Point發現了一種名為Rorschach的新型勒索軟件,它通過DLL側加載合法的簽名安全產品來部署。這種勒索軟件具有高度可定制性,具有以前在勒索軟件中看不到的獨特功能,并且是觀察到的加密速度最快的勒索軟件之一。

Check Point在“微軟消息隊列”服務(俗稱MSMQ)中發現了三個漏洞(CVE-2023-28302、CVE-2023-21769和CVE-2023-21554)。其中最嚴重的,被稱為QueueJumper (CVE-2023-21554),是一個“關鍵”漏洞,可以允許未經身份驗證的攻擊者在Windows服務進程mqsvc.exe的上下文中遠程執行任意代碼。

Check Point指出,針對物聯網設備的網絡攻擊急劇增加,與2022年相比,2023年前兩個月每個組織的平均每周攻擊次數增加了41%。平均每周,54%的組織遭受針對物聯網設備的網絡攻擊,主要發生在歐洲,其次是亞太地區和拉丁美洲。

Check Point警告稱,被盜ChatGPT賬戶的討論和交易有所增加,重點是高級賬戶。網絡犯罪分子會泄露ChatGPT帳戶的憑證,交易高級ChatGPT帳戶,并使用針對ChatGPT的暴力破解工具,這使得網絡犯罪分子能夠繞過OpenAI的地理隔離限制,并訪問現有ChatGPT帳戶的歷史查詢。

Check Point研究團隊發現了Raspberry Robinmalware使用的新技術。這些方法包括幾種反逃避技術、混淆技術和反虛擬機措施。該惡意軟件還利用Win32k中的兩個漏洞(CVE-2020-1054和cve -2021-1732)來提升其權限。

5月

微軟警告稱,最近出現了一波利用CVE-2023-27350的攻擊浪潮,這是PaperCut應用服務器中的一個嚴重的遠程代碼執行漏洞。據報道,該漏洞正被威脅行為者用來發布Cl0P和LockBit勒索軟件變體。PaperCut已經發布了解決該漏洞的補丁。

Check Point公布了與“Educated Manticore”有關的新發現。Educated Manticore是一個活躍集群,與“Phosphorus”有很強的重疊,后者是一個在中東和北美地區活躍且與伊朗有聯系的威脅組織。Educated Manticore采用了最近的趨勢,并開始使用ISOimages和可能的其他存檔文件來啟動感染鏈。

FBI、CISA和ACSC警告稱,BianLian勒索軟件組織已將其策略轉變為只進行勒索攻擊。該組織現在不再對文件進行加密并要求贖金,而是專注于竊取敏感數據,并威脅除非支付贖金,否則將公布這些數據。

6月

一個影響MOVEit Transfer(一個托管文件傳輸平臺)的零日SQL注入漏洞(CVE-2023-34362)已被廣泛利用了數周。該漏洞可能導致信息泄露,專家們擔心可能會出現大規模的勒索活動,類似于今年早些時候Clop勒索軟件組織發起的Fortra GoAnywhere零日攻擊活動。

Check Point研究小組發現了一個正在進行的針對北非目標的行動,涉及一個以前未公開的多級后門,名為“Stealth Soldier”。該后門程序主要執行監視功能,如文件泄露、屏幕和麥克風錄音、按鍵記錄和竊取瀏覽器信息。

世界上最大的兩家航空公司(美國航空公司和西南航空公司)表示,他們正在處理因第三方供應商Pilot Credentials被黑客入侵而導致的數據泄露事件。兩家航空公司近9000名飛行員和學員招聘過程中的申請人的相關文件曝光。

夏威夷最大的大學——夏威夷大學(university of Hawaii)透露,該校的一個校區遭到了勒索軟件攻擊。該大學并未公布此次攻擊的影響,但聲稱對此次攻擊負責的勒索軟件團伙NoEscape表示,已從該大學的網絡中竊取了65GB的敏感數據。

2023年上半年攻擊態勢概覽

2023年上半年,勒索軟件、感染方法、黑客主義活動、移動威脅以及基于人工智能的攻擊都有了重大發展。下文概述了這些不斷變化的安全挑戰,并闡明了它們如何影響未來的網絡安全格局。

勒索軟件

就攻擊的復雜性和所造成的損害而言,勒索軟件目前對企業構成了最重大的威脅。損害賠償包括直接支付和間接業務成本,如恢復和補救費用,對股票市場表現的影響,以及法律影響和品牌損害。

勒索軟件正在不斷發展,變得越來越復雜,增加了更多的功能,使攻擊更有針對性,更成功。這主要是由勒索軟件即服務(RaaS)組織之間不斷升級的競爭所驅動的,這些組織都在尋求招募更多的合作伙伴,并最大化他們的“銷售額”。在許多情況下,這些集團是傳統企業的犯罪鏡像,有研發團隊、質量保證部門、專業談判代表,甚至人力資源人員。他們可能有幾十甚至幾百名員工,收入數億美元。

團伙之間的競爭(畢竟,盜賊之間沒有榮譽可言)導致了更快地數據加密,創新的逃避技術和更低的合作伙伴傭金率。例如,LockBit、Alphv、BlackBasta和AvosLocker等主要實體都采用了一種規避技術,利用安全重啟模式功能來使受感染的計算機更難恢復。另一個值得注意的發展是針對不同操作系統(最主要的是Linux)的勒索軟件變種的激增;這些變種主要由包括LockBit、Royal、CL0P、BianLian和ViceSociety在內的RaaS組織提供。

勒索軟件組織也開始實施大規模攻擊,利用廣泛部署的企業軟件中的漏洞,同時感染多名受害者。CL0P和LockBit勒索軟件組織通過供應鏈攻擊和勒索或是利用零日漏洞,在今年上半年實現了廣泛的感染。今年年初,CL0P利用GoAnywhere MFTsecure文件傳輸工具中的一個零日漏洞發起了攻擊,導致130多家組織遭襲。6月初,CL0P還宣布他們利用MOVEit文件傳輸程序中的漏洞,影響了數百個新的受害者,其中大多數是大公司和政府組織。

此外,“三重勒索”也開始盛行,即除了數據加密和盜竊外,還會對目標及其合作伙伴和客戶施加壓力,以確保贖金支付。2023年6月,針對曼徹斯特大學的一次攻擊行動就應用了這種策略。顯然,勒索軟件對犯罪分子來說仍然是一筆大生意,他們不斷地尋找新的漏洞和利用它們進行敲詐的新方法。

我們在2023年上半年發現了48個勒索軟件組織攻擊了2200多名受害者。我們預計2023年下半年也會出現同樣的情況,甚至更多。

USB驅動器

就像黑膠唱片甚至音樂磁帶再次流行一樣,舊的攻擊方法有時會重新出現,最近網絡罪犯和民族國家行為者進行的基于USB的網絡攻擊就是一個例子。作為最古老的已知攻擊媒介之一,USB目前是當代惡意網絡操作的重要渠道。攻擊者再次將USB驅動器視為感染氣隙、分段或高度保護的網絡的最佳方式。2022年,聯邦調查局發布了一項針對美國國防公司的攻擊活動的警告,攻擊者郵寄了裝載惡意有效載荷的USB驅動器。

Raspberry Robin蠕蟲在此類攻擊中尤為突出。它被認為是多用途惡意軟件列表中最常見的惡意軟件變體之一,并通過利用“autorun. Inf”文件或可點擊的LNK文件經由受感染的USB傳播。這種蠕蟲與FIN11威脅行為者有關,成功的感染會成為后續攻擊的啟動平臺。

國家威脅行為者目前正在利用USB傳播的感染,甚至是由傳統惡意軟件如ANDROMEDA(可追溯到2013年)引起的感染來劫持他們的基礎設施。可見,USB感染仍然是獲得初始訪問系統的有效方法。

黑客主義活動

黑客主義活動是2023年上半年的另一個主要威脅。黑客組織根據民族主義和政治動機來選擇他們的目標。今年年初,與俄羅斯有關聯的Killnet組織攻擊了西方醫療機構,后來宣布他們打算轉型為一家“私人軍事黑客公司”。

另一個黑客組織AnonymousSudan于2023年1月首次出現,并一直特別活躍,該組織以西方組織為目標,斯堪的納維亞航空公司是DDoS攻擊的一個典型受害者。該組織還試圖實施一種勒索策略,堅持要求付費以停止攻擊。他們還將目標擴大到包括美國組織,特別是醫療保健行業的組織。

事實證明,隸屬于政府的黑客主義活動正在使用更強大的僵尸網絡,從規模的角度來看,我們也看到了DDoS攻擊規模的升級,最高記錄為每秒超過7100萬次請求,這表明黑客行動的軌跡正在加劇。

移動威脅

自今年年初以來,Check Point一直在監測各種移動網絡攻擊活動。例如,針對東亞受害者的FluHorse惡意軟件,有效地將自己偽裝成流行的android應用程序,旨在提取雙因素身份驗證(2FA)代碼以及其他敏感用戶數據。在今年3月披露的另一項活動中,攻擊者傳播了名為FakeCalls的惡意軟件,該軟件旨在模擬20多種不同的金融應用程序,并生成欺詐性語音呼叫。

在復雜的間諜活動領域,研究人員報告了一項名為Triangulation的活動,該活動利用零點擊利用來控制iOS設備,繼續大規模利用蘋果產品中零日漏洞的趨勢。

基于AI的攻擊

自2022年11月發布以來,ChatGPT已經在廣泛的活動中取得了成功,包括通過沃頓商學院的MBA考試,通過美國醫療執照考試,并在許多其他領域展示了更廣泛的生產能力。可以說,ChatGPT的推出帶來了一場開創性的革命。人工智能能力的影響已經引發了一些大膽的預測,從就業市場的重大變革到對人類生存的潛在威脅。

在網絡領域,這種模式的轉變已經在很多方面得到了體現。去年,Check Point研究人員證明,犯罪分子可以利用人工智能創造復雜的社會工程內容。他們還可以制作更具欺騙性的網絡釣魚電子郵件,為Office文檔開發惡意VBA宏,為反向shell操作生成代碼等等。

不久之后,Check Point的一份出版物展示了網絡犯罪分子已經在使用ChatGPT制作信息竊取器和加密工具的例子。OpenAI采用了各種機制來限制對ChatGPT的惡意使用,但威脅行為者很快就發明了新的方法來繞過這些限制,有效地發動了一場大規模的網絡軍備競賽。俄羅斯威脅行為者已經探索了繞過OpenAI地理圍欄限制的方法。

另一篇論文則展示了如何繞過集成到最新版本ChatGPT4中的防御機制,網絡犯罪分子正在積極尋找新的方法來利用ChatGPT及其廣泛的惡意目的。立法者阻止人工智能用于社會工程的努力尚處于初步階段,尚未找到解決方案。

全球數據分析

該地圖顯示了全球網絡威脅風險指數,展示了世界各地的主要風險區域。

【全球網絡威脅風險指數,顏色越深風險越大,灰色為低危】

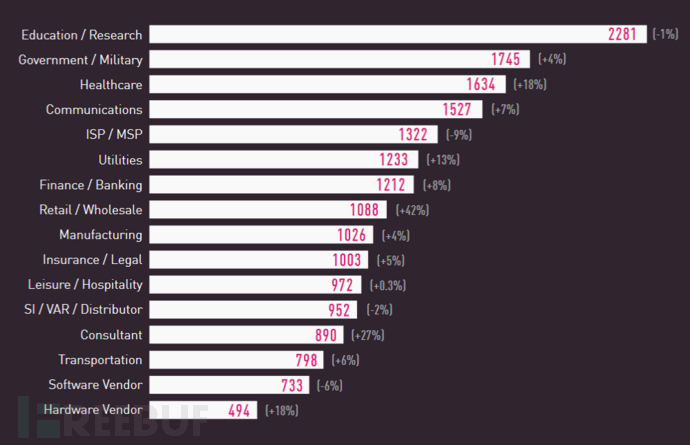

【2023年上半年按行業劃分的組織平均每周攻擊次數(與2022年上半年相比百分比變化)】

教育、政府和醫療保健仍然是最常遭受網絡攻擊的行業。這已經從不同的來源和多個地理區域得到了證實,但比較勒索軟件攻擊的數據顯示,制造業和零售業是受勒索軟件組織攻擊和勒索最多的行業。對這種差異的一種解釋可能是,制造業和零售業是有能力支付贖金的私營部門。

針對教育和政府部門的攻擊旨在竊取個人身份信息(PII)和受限制的商業和私人數據。“fullz”(一個人的完整信息包)的地下市場,是由一系列看似永無止境的教育和醫療機構違規行為所滋養的。醫療保健行業在這兩個指數中都名列前茅。

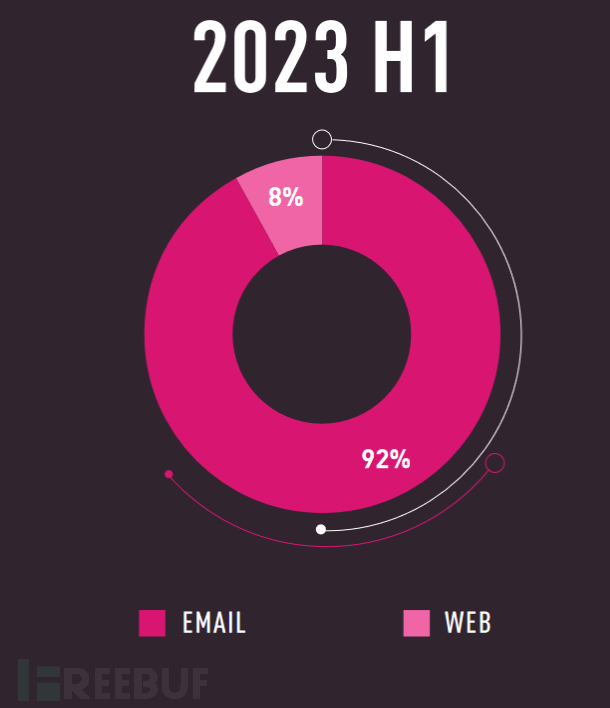

【2023上半年電子郵件與Web攻擊媒介的占比】

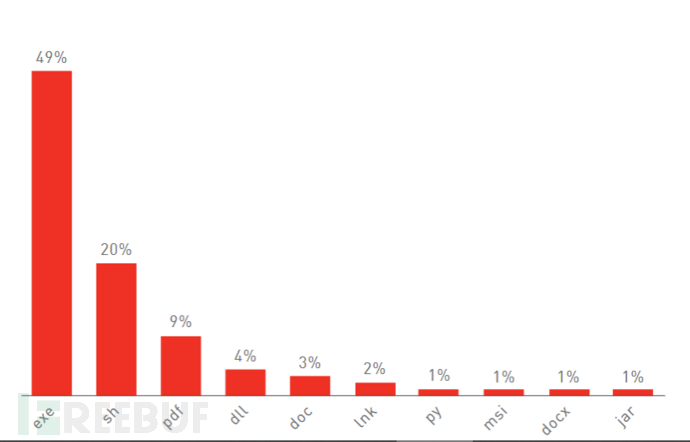

【2023上半年Web惡意文件分發類型】

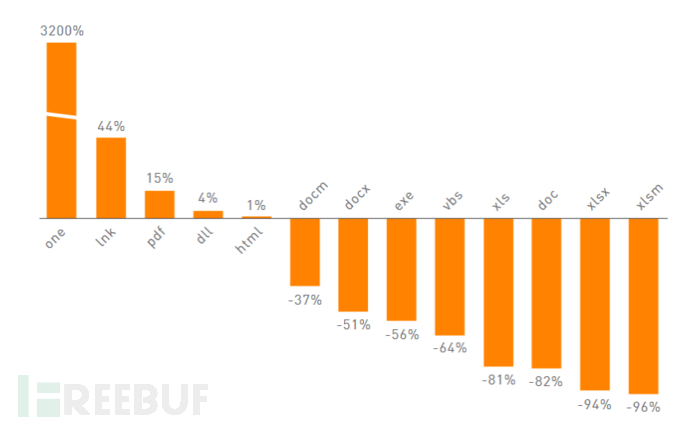

【與2022年相比,2023年上半年電子郵件傳播惡意文件的流行程度發生了變化】

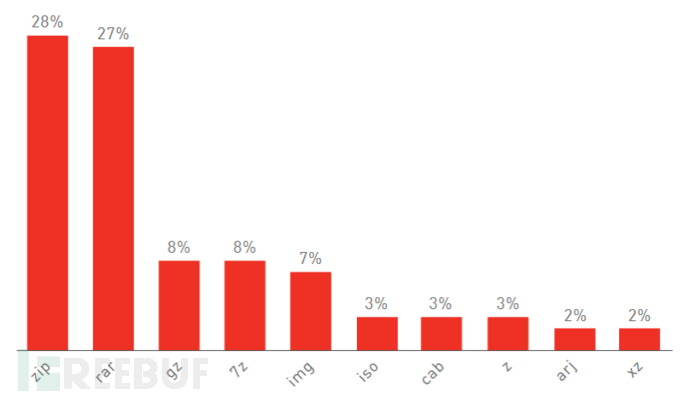

【20123年上半年郵件中惡意歸檔文件類型】

電子郵件仍然是發起攻擊的主要工具,占所有惡意載荷的92%。自微軟從2022年開始消除文檔內宏以來,惡意Office文件的使用急劇下降。我們的數據顯示,惡意Excel文件的流行率下降了81-96%,其他Office格式的流行率也大幅下降。

相反地,感染鏈已經多樣化,ZIP、RAR、ISO圖像和其他存檔格式以及html LNK文件的使用顯著增加。我們也越來越多地看到威脅行為者利用DLL文件作為電子郵件發起的感染鏈的最后一步,并減少了EXE文件的使用。

值得注意的是,OneNote文件(.one)——微軟Office套件的一個組件,以前很少被使用——被廣泛地用于進行網絡攻擊。盡管需要用戶交互(雙擊)才能在OneNote中執行嵌入的文件和附件,但自今年年初以來,利用這種技術的攻擊顯著增加。這一策略使得諸如Qbot、AsyncRAT、Redline、AgentTesla和IcedID等惡意軟件得以傳播。

利用PDF文件并不是一個新趨勢,但其頻率正在增加,并預計將繼續下去。例如,Qbot在今年4月發起了一場大規模的活動,部署了多種語言的惡意PDF文件。

惡意軟件統計數據

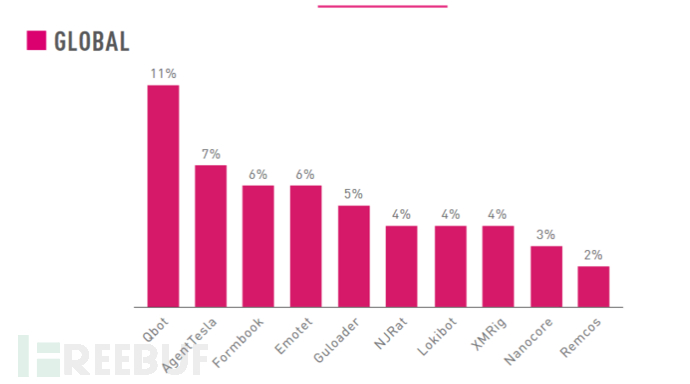

【2023上半年的頂級惡意軟件家族(全球版)】

主要的惡意軟件家族分為兩類:第一類包括多用途惡意軟件,如Qbot、Emotet和Glupteba。這些正在進行大規模僵尸網絡操作,以實現竊取數據、向其他惡意行為者提供系統訪問和感染代碼等各種惡意目的;第二類包括AgentTesla、Formbook和Lokibot等信息竊取器。這些類型的惡意軟件在地下論壇上交易,并被威脅行為者用來竊取各種類型的數據,包括登錄憑據、金融和企業賬戶以及信用卡詳細信息等。

Qbot是一種多用途惡意軟件,以其廣泛的網絡釣魚活動而聞名,是2023年上半年最常被檢測到的惡意軟件。它經常被用來傳播其他惡意軟件家族,包括潛在的勒索軟件。自1月份以來,Qbot策劃了多次惡意垃圾郵件活動,通過各種方法破壞受害者的系統。這些包括但不限于onenote文件、PDF文件、HTML走私、ZIP文件等的使用。

Emotet正在利用其他文件類型,包括在3月份的一次宣傳活動中使用惡意的OneNote文件。

五月份,Guloader下載器發布了一個新版本,其特點是完全加密的有效載荷和先進的反分析技術。今年年初,NjRat在中東和北非開展了一場全面的運動,感染了目標國家。

XMrig仍然是最流行的加密貨幣挖礦工具,它被用來在受感染的平臺上創造收入,通常是更嚴重感染的早期預警信號。

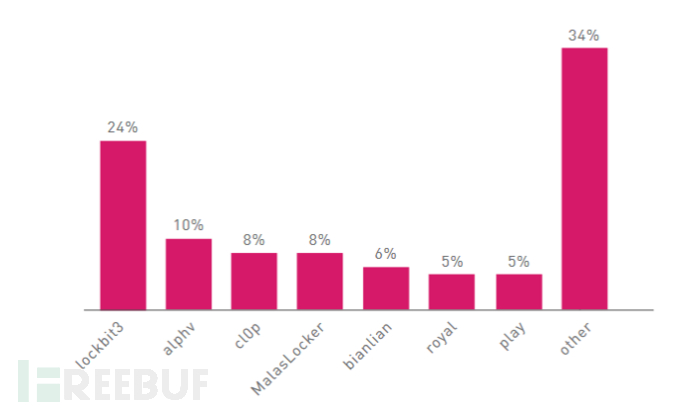

【2023上半年頂級“雙重勒索”威脅組織】

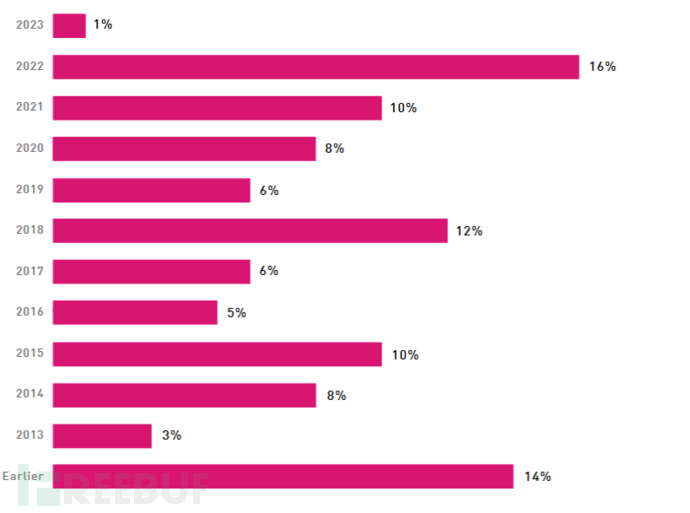

在2023年上半年,共有48個勒索軟件組織報告入侵并公開勒索2200多名受害者。在活躍的組織中,Lockbit3在此期間是最多產的,占所有報告受害者的24%,超過500起。與2022年上半年相比,報告的Lockbit3受害者數量增加了20%。

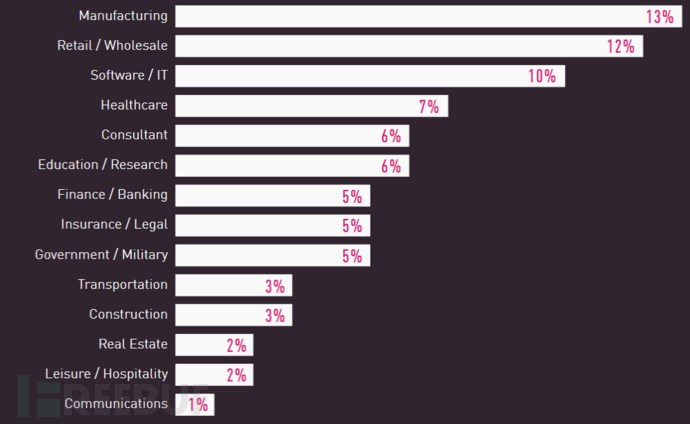

【勒索軟件受害者的行業分布】

雖然Check Point 網絡威脅地圖中的數據將教育、政府和醫療保健部門列為主要目標,但勒索軟件受害者的情況卻呈現出不同的視角。

數據顯示,制造業和零售業是最大的受害者,政府和教育機構在目標層次中排名較低。這種差異可能源于這些部門在遵守贖金要求方面的不同能力和傾向,教育和政府組織可能更不太愿意支付贖金,而更可能淪為旨在利用個人和技術數據的攻擊受害者。

全球漏洞利用統計數據

以下TOP漏洞分析數據基于2023年Check Point入侵防護系統傳感器網絡收集的數據。

【2023上半年利用漏洞的攻擊百分比】

2023年報告的新發現漏洞幾乎立即就會被威脅行為者利用和實施。2022年報告的涉及CVE的攻擊占所有檢測到的攻擊的17%,這表明威脅行為者正在加速將新的漏洞整合到經常使用的攻擊中。從這個角度來看,2023年上半年有28%的攻擊利用了新的漏洞,而2022年上半年這一數據為20%,2021年上半年為17%。

實用建議:防止勒索軟件和其他攻擊

在先進的網絡安全工具的背景下,組織需要在內部部署、云和混合網絡乃至董事會層面都保持良好的安全衛生。領導者可以采取以下幾項措施來最大限度地減少遭受攻擊的風險和潛在影響。

穩健的數據備份

勒索軟件的目的是迫使受害者支付贖金,以重新訪問他們的加密數據。然而,這只有在目標實際上無法訪問其數據時才有效。穩健、安全的數據備份解決方案是減輕勒索軟件攻擊影響的有效方法。

網絡意識培訓

網絡釣魚郵件是傳播勒索軟件最流行的方式之一。通過誘騙用戶點擊鏈接或打開惡意附件,網絡犯罪分子可以進入員工的電腦,并開始在其上安裝和執行勒索軟件。網絡安全意識培訓對于保護組織免受勒索軟件的侵害至關重要,以利用自己的員工作為確保受保護環境的第一道防線。這種培訓應該指導員工在網絡釣魚郵件中使用的經典符號和語言。

最新的補丁

保持計算機的最新狀態并安裝安全補丁,特別是那些被標記為關鍵的補丁,可以幫助提升組織防御勒索軟件攻擊的能力。

加強用戶認證

實施強大的密碼策略,要求使用多因素身份驗證,并教育員工了解旨在竊取登錄憑據的網絡釣魚攻擊,這些都是組織網絡安全策略的關鍵組成部分。

反勒索軟件解決方案

反勒索軟件解決方案監控計算機上運行的程序,以發現勒索軟件通常表現出的可疑行為,如果檢測到這些行為,程序可以采取行動,在進一步破壞之前停止加密。

利用更好的威脅防護

大多數勒索軟件攻擊可以在造成破壞之前被檢測和解決。這就需要在組織中配置自動的威脅檢測和預防機制,以掃描和監視電子郵件以及可疑文件的跡象,從而提升防御能力。

人工智能已經成為對抗網絡威脅不可或缺的盟友。通過增強人類專業知識和加強防御措施,人工智能驅動的網絡安全解決方案為抵御各種攻擊提供了強大的屏障。隨著網絡犯罪分子不斷改進他們的策略,人工智能和網絡安全之間的共生關系無疑將對保護我們的數字未來至關重要。

原文鏈接:https://www.checkpoint.com/downloads/resources/2023-mid-year-cyber-security-report.pdf?mkt_tok=NzUwLURRSC01MjgAAAGN4_HqIACQAeCeqpovsFYt-YAfAHeIbdescrwm58Q3LRxFTIvH1BZQQjsyEj4cl2nkQQG2kDtu2g2uwsFLZzdinh4TE8I0t2pa_nSqglBcVaubi6f1