2023 全年 macOS 惡意軟件回顧

攻擊者在 2023 年盯上了 macOS 平臺,傳統上公眾認為 macOS 比其他平臺更加安全,但其實蘋果的操作系統也面臨著各種網絡攻擊。分析人員整理了 2023 年最重要的 macOS 惡意軟件,詳細介紹了其特征和影響。

macOS 平臺的惡意軟件最多的類別是后門(29.6%),其次是信息竊密(25.9%),緊隨其后的是遠控木馬(14.8%)。廣告類惡意軟件也有所增長,與漏洞利用類惡意軟件一同構成了 macOS 平臺最常見的惡意軟件。

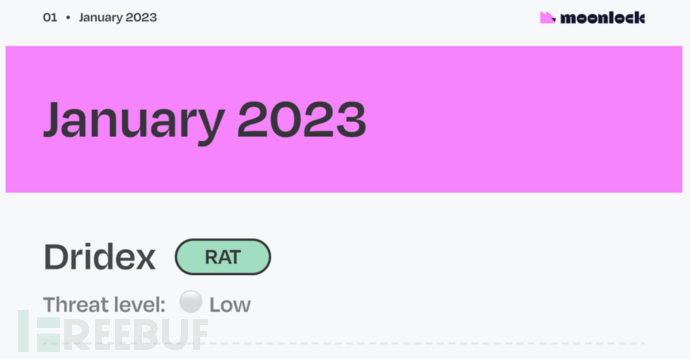

一月

2023 年一開始,Dridex RAT 就浮出了水面。Dridex RAT 是 Dridex 銀行木馬的變種,曾經是 Windows 平臺獨占的惡意軟件。攻擊者目前也將其遷移到 macOS 平臺,覆蓋更多潛在受害者。

該惡意軟件是信息竊密類惡意軟件,旨在竊取各種用戶憑據。Dridex RAT 使用了一項新技術:將惡意宏代碼與 Mach-O 或者可自動執行的 Mac 文件結合起來。使用這種方式,攻擊者無需再將惡意代碼藏在惡意 Word 文件中,通過發票等主題對用戶進行欺騙。Dridex 被歸因為總部位于俄羅斯的網絡犯罪團伙 Evil Corp(Indrik Spider)。

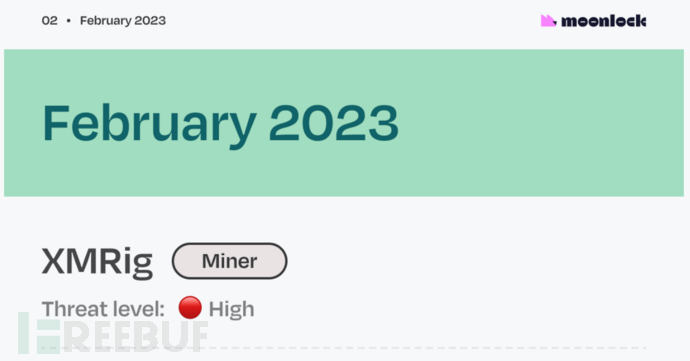

二月

二月是挖礦猖獗的月份。攻擊者將惡意軟件偽裝成合法軟件,例如 Apple Logic Pro X 和 Final Cut Pro 等,誘騙受害者下載并安全該惡意軟件應用程序。

攻擊者在失陷主機上部署開源礦機 XMRig 挖礦,對門羅幣或者其他加密貨幣進行挖掘獲利。眾所周知,此類惡意軟件通常都會感染數十萬臺設備。

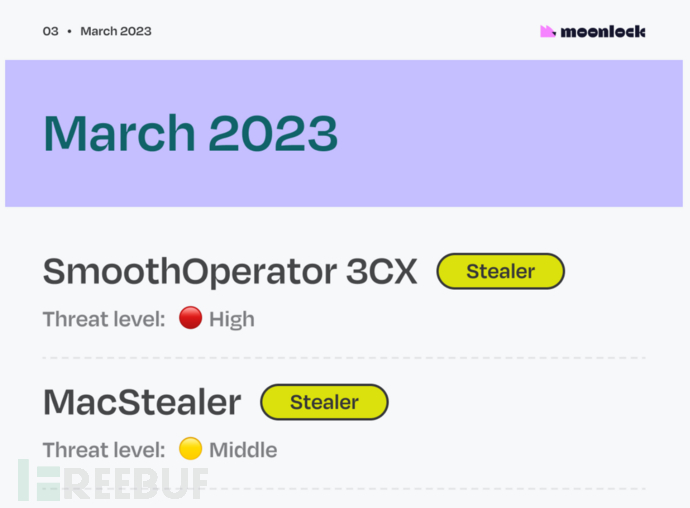

三月

攻擊者加快了步伐,SmoothOperator 3CX 和臭名昭著的 MacStealer 浮出水面。二者都是竊密類惡意軟件,這類惡意軟件也是 macOS 平臺增長最快的惡意軟件類型之一。

SmoothOperator 3CX 是針對供應鏈進行攻擊的高級竊密類惡意軟件,被認為與朝鮮黑客組織有關。SmoothOperator 惡意軟件入侵了流行的 VoIP 軟件 3CX,這一軟件被全球數十萬客戶使用,甚至包括許多知名的大公司。安全專家認為,Smooth Operator 攻擊有可能是自 2020 年 SolarWinds 攻擊以來最嚴重的供應鏈攻擊。

MacStealer 的攻擊者也使用了類似的方法,利用 Telegram 從瀏覽器和鑰匙串的數據庫中提取敏感數據。影響 Intel、M1 和 M2 CPU 的各類蘋果設備,macOS Catalina 以及更新版本的操作系統都受到波及。惡意軟件通過 .dmg 文件中的虛假密碼提示進行傳播,再利用 Python 將收集到的數據回傳到 C&C 服務器。

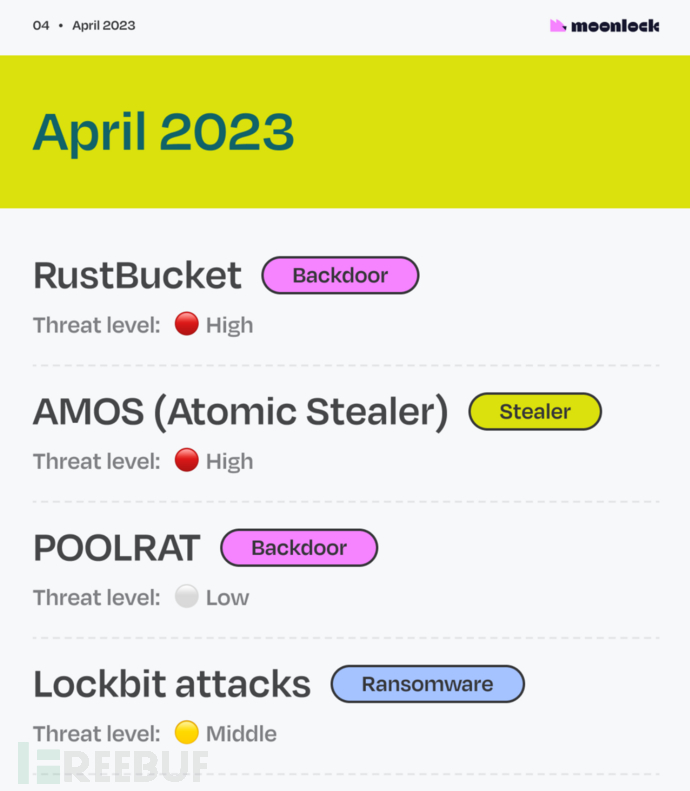

四月

四月是網絡安全最繁忙的一個月,RustBucket、AMOS(Atomic Stealer)、POOLRAT 和 Lockbit 對全球的 macOS 用戶發起了大規模攻擊。

RustBucket 以建立持久化、檢測逃避給安全分析人員留下了很深的印象。該后門被認為與朝鮮黑客 BlueNoroff 有關,該小組隸屬于 Lazarus Group,后者普遍被業界認為是朝鮮 RGB 部門負責管理的晶瑩黑客小組。

RustBucket 是一個基于 AppleScript 的后門,通過與 C&C 服務器進行通信下載和執行各種 Payload。該惡意軟件自帶持久化技術,并通過各種技術降低被發現的概率。最新變種 REF9135,被發現針對美國加密貨幣公司進行攻擊。

AMOS(Atomic Stealer)可以說是全年最活躍的惡意軟件,攻擊者在 Telegram 中對其進行大肆宣傳。AMOS 專門針對 macOS 系統開發,旨在竊取各種敏感信息(鑰匙串密碼、加密錢包密碼、瀏覽器憑據和各種敏感文件)。該惡意軟件通過 .dmg 文件進行傳播,顯示虛假的密碼提示以獲取系統密碼。

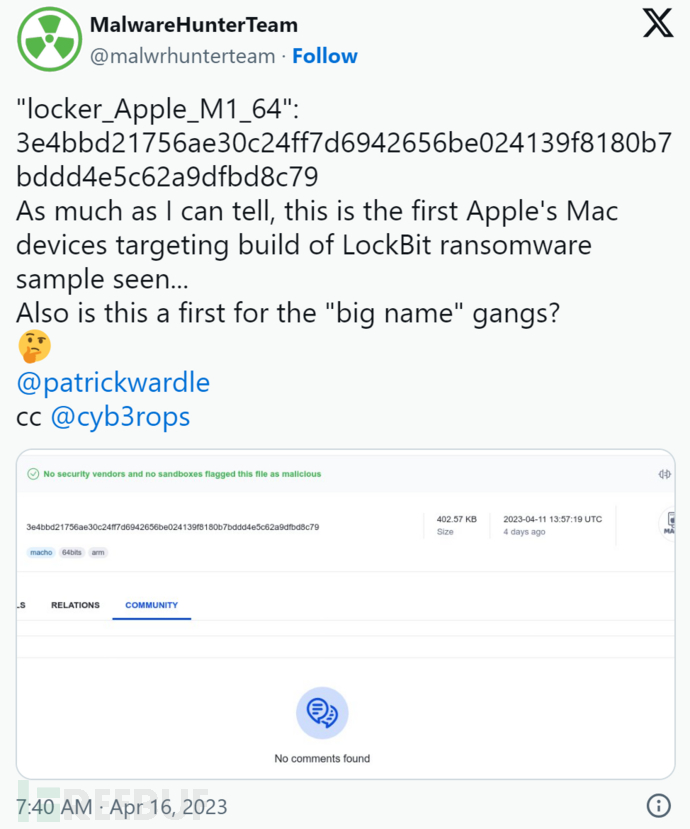

Lockbit 攻擊者在 2023 年也盯上了 macOS 系統,至此該勒索軟件團伙已經橫跨 Windows、Linux、VMware ESXi 與 macOS 各個平臺進行加密,甚至包括使用 Apple M1 芯片的設備。

五月

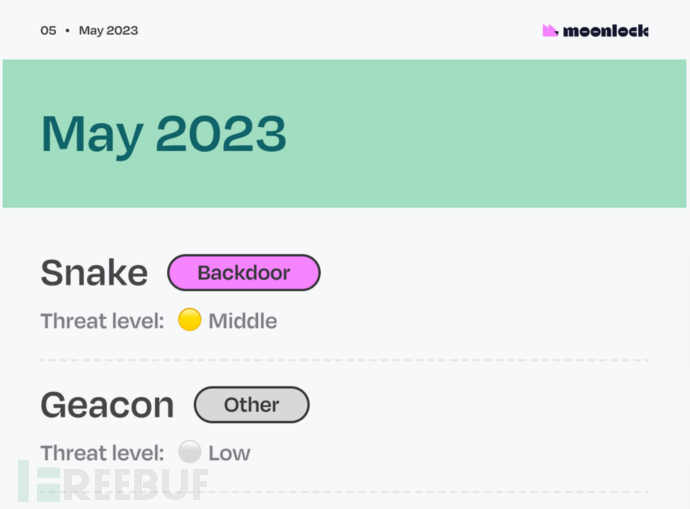

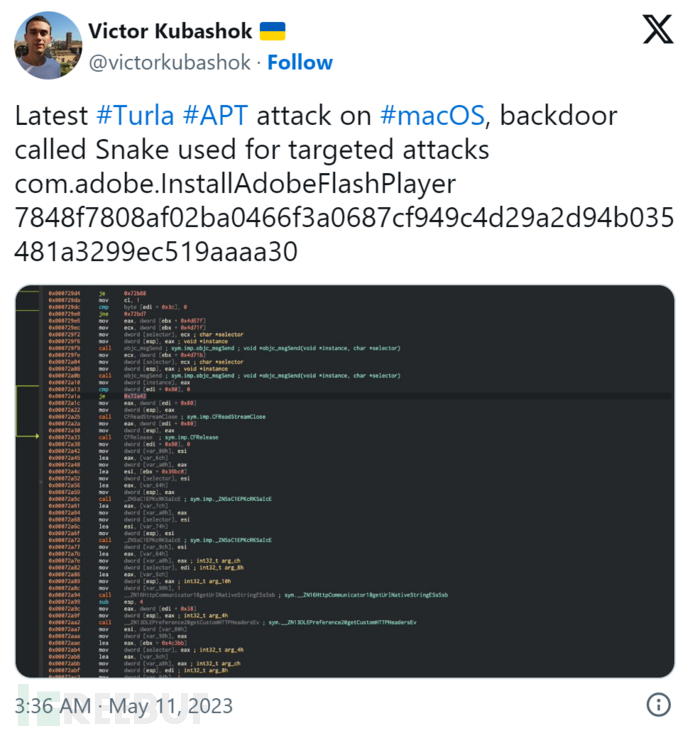

五月的后門 Snake 和 Geacon 異常活躍,二者都是針對 macOS 進行攻擊的。Snake 是 Turla 組織開發的惡意軟件,該團伙經驗豐富,自從 2004 年開始一直保持存在。Turla 專門開發了惡意后門 Snake 來入侵 macOS 設備,足見該攻擊者對各類威脅的熟稔。

相比 Snake,來自 Geacon 的威脅就沒有那么大。Geacon 是業界知名的 Cobalt Strike 的 Go 實現版本,從 5 月開始支持 macOS 平臺。VirusTotal 上已經檢出了 Geacon 的變種,有一些是真正惡意攻擊所使用的。

六月

REF9134(又名 JokerSpy)在六月異軍突起獲得大量關注,這是一個復雜的網絡入侵工具。該惡意軟件針對日本加密貨幣交易所進行攻擊,攻擊者利用 sh.py 后門部署了 macOS Swiftbelt 工具,展現了高超的規避技術與研發水平。

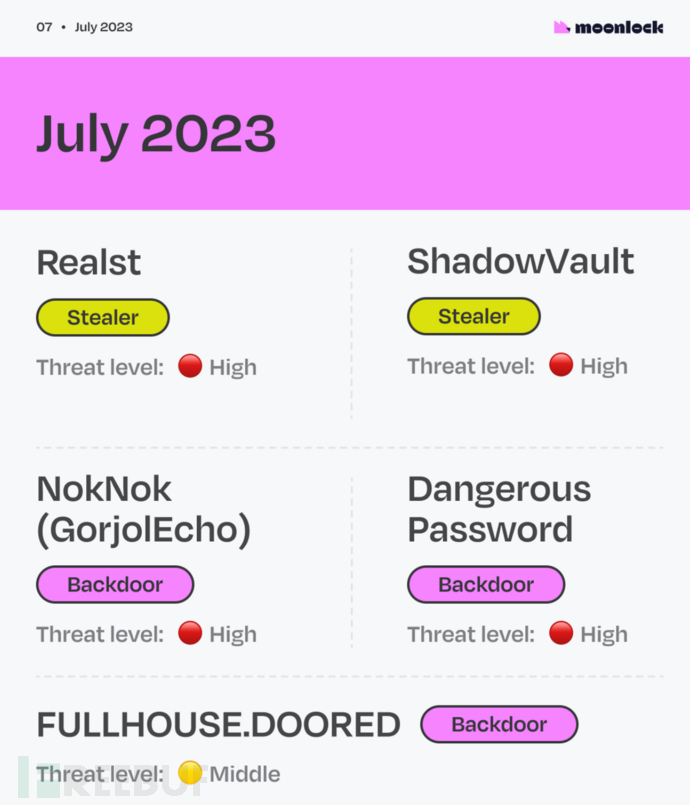

七月

七月是攻擊者異常活躍的月份。攻擊組織 DangerousPassword 以加密貨幣交易所開發人員為攻擊目標,橫跨 Windows、macOS 與 Linux 系統。在 macOS 與 Linux 系統中,攻擊者將惡意代碼注入 Python 腳本竊取用戶數據。

另一個后門 GorjolEcho 則是伊朗黑客組織 APT42(又稱 Charming Kitten)的手筆,該組織針對中東事務與核安全專家發起過多次攻擊。攻擊者部署了特制的 macOS 變種 NokNok,該惡意軟件收集用戶數據并加密回傳,攻擊主要以網絡間諜為主。

現在竊密類惡意軟件越來多,ShadowVault 也是一種典型的竊密類惡意軟件。ShadowVault 旨在從 macOS 設備上竊取敏感數據,該惡意軟件在后臺靜默運行,收集有價值的信息(如登錄憑據與財務信息等)。研究人員發現,ShadowVault 也通過惡意軟件即服務的方式在線銷售,這也是全球網絡犯罪的大趨勢。

同樣的,竊密類惡意軟件 Realst 也是通過虛假區塊鏈游戲網站進行傳播的。Realst 會通過各種方式,如 ApplceScript 欺騙與虛假提示,竊取各種敏感信息(如加密錢包和密碼)。該惡意軟件具有不同的變種,分別具有不同的特征。

這還不是全部,朝鮮黑客 Lazarus 也使用后門 FULLHOUSE 在七月發起攻擊。該惡意軟件是使用 C/C++ 編寫的,支持建立隧道與遠程命令執行等后門常見功能。

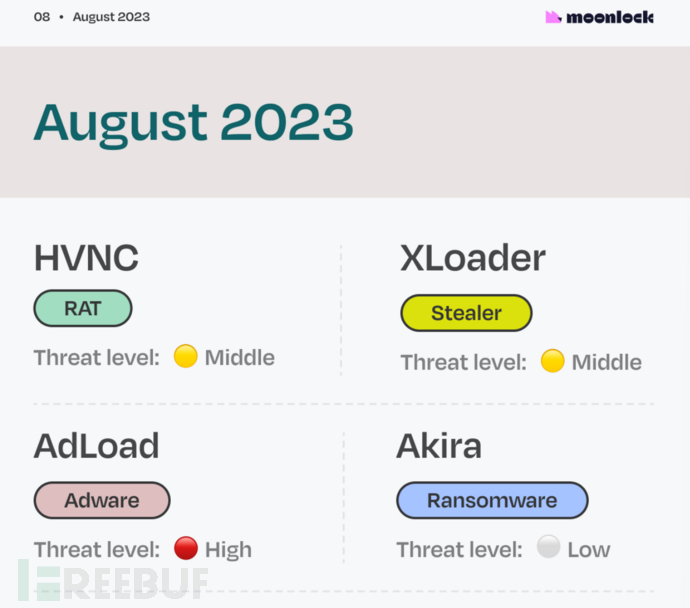

八月

八月的惡意軟件繼續多元化發展,HVNC 遠控木馬的興起幫助了攻擊者未授權訪問 macOS 設備。HVNC 遠控木馬的售價為 6 萬美元,為攻擊者提供了強大的技術支持,包括持久化、反向 Shell、遠程文件管理器與 macOS 的兼容性。

相比之下,竊密惡意軟件 XLoader 在 2023 年 8 月通過 OneNote 進行傳播。此前 XLoader 受到 Java 依賴的限制,最新更換為 C 與 Objective-C 進行開發。XLoader 使用已被撤銷的 Apple 開發者簽名進行傳播,竊取 Chrome 與 Firefox 瀏覽器的用戶數據。

總體來說,廣告類惡意軟件卷土重來。2017 年發現的 AdLoad 等惡意軟件持續感染 macOS 系統。廣告類惡意軟件可以用于下載其他惡意軟件,通過惡意廣告、捆綁軟件、PiTM 攻擊、后門和代理應用程序影響 macOS 的用戶。

勒索軟件在全年也留下不可磨滅的痕跡,Akira 勒索軟件在八月通過 Cisco VPN 入侵進行勒索成為了頭條新聞。Akira 勒索軟件的主要目標是破壞系統和網絡、竊取數據并加密文件,勒索受害者付款。

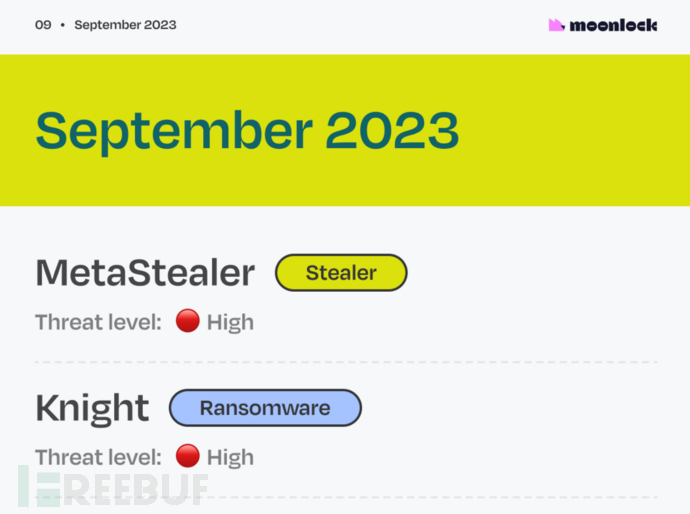

九月

九月出現了兩個重大威脅,針對業務用戶與敏感數據進行竊取。MetaStealer 是一個全新的竊密程序,通過偽裝成虛假客戶端和虛假鏡像包進行傳播。一旦執行成功,惡意軟件就會提取敏感信息并回傳數據。

第二個威脅是 Knight 勒索軟件,這是 Cyclops 勒索軟件的變種。該勒索軟件以勒索軟件即服務(RaaS)的形式運行,要求受害者支付贖金才能進行數據解密。Knight 一共有兩個版本:一個是普通版本、另一個是精簡版。無論哪個版本,都主要通過網絡釣魚來進行攻擊,社會工程學攻擊在勒索軟件攻擊中仍然是持久的威脅。

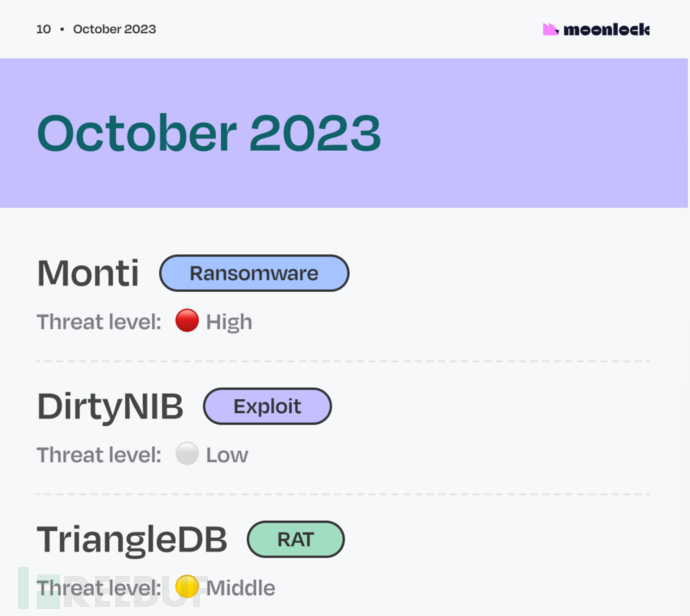

十月

十月份 Monti 出現,這是一種地下論壇中新出現的勒索軟件聯盟計劃。Monti 聲稱使用了 Conti 的 EXSi 勒索軟件修改版本,這又是一個潛在的威脅。并且,該團伙與早期勒索軟件團伙 REvil 的關系也讓人擔憂。

研究人員發現了名為 DirtyNIB 的漏洞,該漏洞可以通過特制的 NIB 文件針對 macOS Monterey 與 Sonoma 的漏洞進行攻擊。該漏洞可以代碼執行,凸顯了漏洞緩解和更新的必要性。

卡巴斯基重磅宣布發現了“三角測量”的攻擊行動,其中名為 TriangleDB 的復雜 iOS 間諜軟件顯示了看似合法應用程序也是有潛在風險的。攻擊者利用漏洞獲取 root 權限,進行針對性攻擊。惡意軟件使用 Objective-C 開發并且在內存中運行,這使得檢測極具挑戰。使用加密的 Protobuf 數據與 C&C 服務器通信,攻擊者可以遠程控制失陷主機。

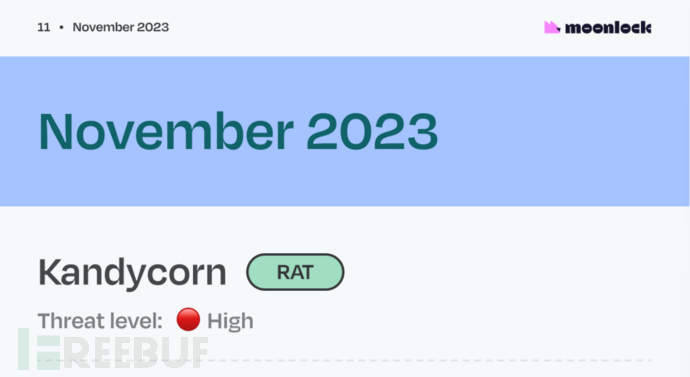

十一月

安全人員發現朝鮮黑客又發起了新的攻擊行動,通過 macOS 惡意軟件感染區塊鏈開發工程師。Elastic 安全實驗室率先披露了這一威脅,該惡意軟件名為 Kandycorn(也稱 REF700)。攻擊在十一月展開,通過多階段部署到受害者處。攻擊最初使用了 Python 腳本,后續部署了 SugarLoader 和 HLoader 的變種,最終使用了 Kandycorn 遠控木馬。

該惡意軟件支持數據收集、任意命令執行以及其他惡意 Payload 下載等功能,多階段攻擊可能會造成非常重大的損害。

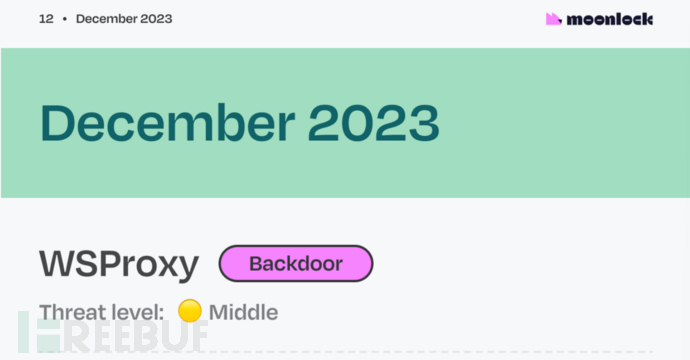

十二月

這一年以 WSProxy 結束,這是一個通過破解軟件包進行傳播的后門。攻擊者將惡意軟件偽裝成 GoogleHelperUpdate 代理,以此入侵受害者的主機設備。盡管在發現時未觀察到惡意 Payload,但攻擊者有后續投遞攻擊的能力,這也提醒使用破解軟件的用戶是存在風險的。

結論

2023 年 macOS 平臺上的惡意軟件持續增長,已經成為不可忽視的網絡犯罪趨勢。暗網作為網絡犯罪者的避風港,也在助長各類勒索軟件即服務、惡意軟件即服務等新業態。這些商業模式大幅度降低了攻擊者的準入門檻,使任何人都可以使用惡意軟件。macOS 平臺上的竊密類惡意軟件與后門程序也是大贏家,各類威脅仍然在多樣化和動態變化。