終于有篇文章把后管權限系統設計講清楚了

在常用的后臺管理系統中,通常都會有權限系統設計,以用于給對應人員分配不同權限,控制其對后管系統中的某些菜單、按鈕以及列表數據的可見性。

本文將用 waynboot-mall 項目舉例,給大家介紹常見后管系統的權限控制該如何設計。大綱如下,

權限模型

要理解權限控制,我們需要先了解什么是權限模型。

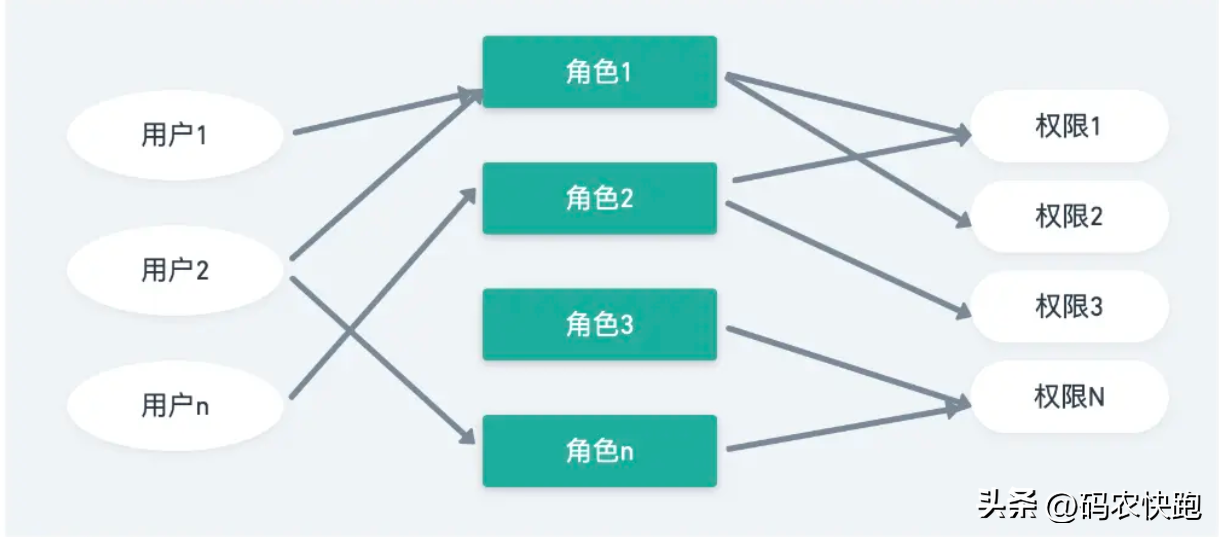

權限模型是指用于描述用戶、角色和權限之間關系的一種抽象模型。不同的權限模型有不同的優缺點,適用于不同的場景和需求。在本項目中,我們采用了 RBAC(Role-Based Access Control)模型,即基于角色的訪問控制模型。

RBAC 模型的基本思想是將用戶和權限分離,通過角色作為中間層來連接用戶和權限。一個角色可以關聯多個權限,一個用戶可以擁有多個角色。這樣可以實現靈活的權限配置和管理,避免直接給用戶分配權限帶來的復雜性和冗余性。

RBAC 模型有多個擴展版本,如 RBAC0、RBAC1、RBAC2 等。在本項目中,我們使用了 RBAC0 模型,即最基本的 RBAC 模型。RBAC0 模型包含三個要素:用戶(User)、角色(Role)和權限(Permission)。用戶是指使用系統的主體,角色是指一組相關的權限的集合,權限是指對系統資源的訪問或操作能力。

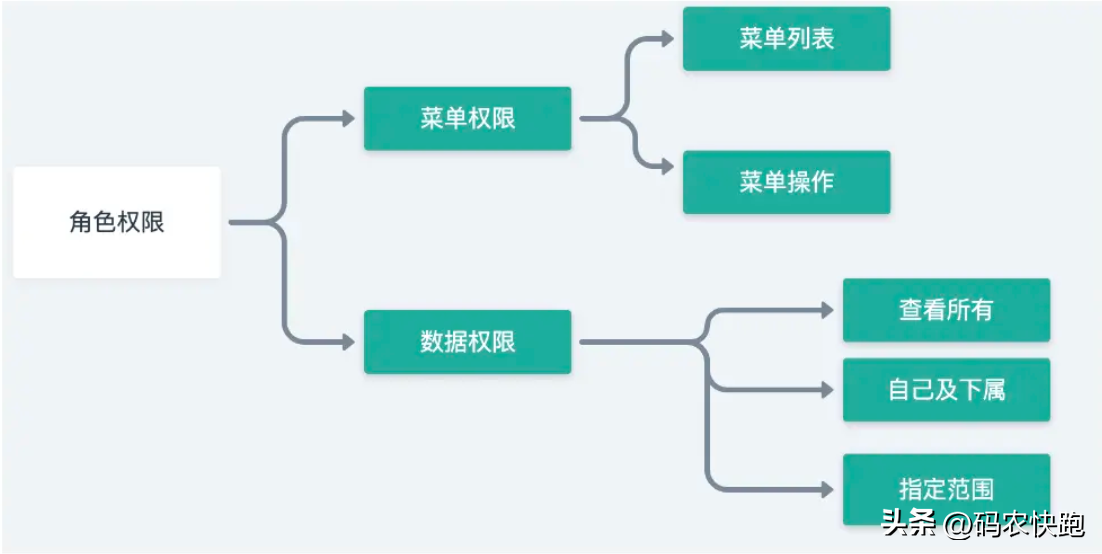

在 waynboto-mall 項目中,RBAC0 中的權限對應的就是菜單。菜單權限包含菜單頁面對用戶是否可見、頁面按鈕對用戶是否可見、頁面列表數據根據用戶進行過濾等。

權限要素

在 RBAC0 模型中,我們需要對用戶、角色和權限進行定義和梳理。具體來說,我們需要確定以下幾個方面:

- 用戶的來源和屬性:用戶是從哪里獲取的?用戶有哪些屬性?如用戶名、密碼、昵稱、手機號、郵箱等。

- 角色的命名和分類:角色是如何命名的?角色有哪些分類?如按照部門、職位、功能等進行劃分。

- 權限的類型和范圍:權限有哪些類型?權限涉及哪些資源?如頁面權限、操作權限、數據權限等。

- 用戶、角色和權限之間的關聯方式:用戶如何與角色關聯?角色如何與權限關聯?如一對一、一對多、多對多等。

在 waynboto-mall 項目中,我做了以下的定義和梳理:

用戶設計

用戶來源于系統內部注冊或外部導入,用戶有用戶名、密碼、姓名、手機號、郵箱等屬性。表結構如下,

CREATE TABLE `sys_user` (

`user_id` bigint NOT NULL AUTO_INCREMENT COMMENT '用戶ID',

`dept_id` bigint DEFAULT NULL COMMENT '部門ID',

`user_name` varchar(30) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL COMMENT '用戶賬號',

`nick_name` varchar(30) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL COMMENT '用戶昵稱',

`email` varchar(50) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '用戶郵箱',

`phone` varchar(11) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '手機號碼',

`sex` tinyint DEFAULT '0' COMMENT '用戶性別(0男 1女 2未知)',

`avatar` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '頭像地址',

`password` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '密碼',

`user_status` tinyint DEFAULT '0' COMMENT '帳號狀態(0正常 1停用)',

`create_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '創建者',

`create_time` datetime DEFAULT NULL COMMENT '創建時間',

`update_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '更新者',

`update_time` datetime DEFAULT NULL COMMENT '更新時間',

`remark` varchar(500) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT NULL COMMENT '備注',

`del_flag` tinyint(1) DEFAULT '0' COMMENT '刪除標志(0代表存在 1代表刪除)',

PRIMARY KEY (`user_id`) USING BTREE,

UNIQUE KEY `user_name_uqi` (`user_name`) USING BTREE

) ENGINE=InnoDB AUTO_INCREMENT=1 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci ROW_FORMAT=DYNAMIC COMMENT='用戶信息表';角色設計

角色按照功能模塊進行命名,如商品管理、訂單管理、營銷管理等。角色可以分為普通角色和超級管理員角色,普通角色可以擁有部分或全部功能模塊的權限,超級管理員角色可以擁有所有功能模塊的權限,并且可以管理其他用戶和角色。表結構如下

CREATE TABLE `sys_role` (

`role_id` bigint NOT NULL AUTO_INCREMENT COMMENT '角色ID',

`role_name` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL COMMENT '角色名稱',

`role_key` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL COMMENT '角色權限字符串',

`sort` int NOT NULL COMMENT '顯示順序',

`role_status` tinyint NOT NULL COMMENT '角色狀態(0正常 1停用)',

`create_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '創建者',

`create_time` datetime DEFAULT NULL COMMENT '創建時間',

`update_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '更新者',

`update_time` datetime DEFAULT NULL COMMENT '更新時間',

`remark` varchar(500) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT NULL COMMENT '備注',

`del_flag` tinyint(1) DEFAULT '0' COMMENT '刪除標志(0代表存在 1代表刪除)',

PRIMARY KEY (`role_id`) USING BTREE

) ENGINE=InnoDB AUTO_INCREMENT=1 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci ROW_FORMAT=DYNAMIC COMMENT='角色信息表';超級管理員也就是 rule_key 為 admin 角色,賦予了 admin 角色用戶擁有系統的絕對控制能力。

權限(菜單)設計

權限分為頁面權限、操作權限和數據權限。頁面權限控制用戶可以看到哪些頁面或菜單,操作權限控制用戶可以在頁面上執行哪些操作或按鈕,數據權限控制用戶可以查看或修改哪些數據或范圍。表結構如下,

CREATE TABLE `sys_menu` (

`menu_id` bigint NOT NULL AUTO_INCREMENT COMMENT '菜單ID',

`menu_name` varchar(50) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci NOT NULL COMMENT '菜單名稱',

`parent_id` bigint DEFAULT '0' COMMENT '父菜單ID',

`sort` int DEFAULT '0' COMMENT '顯示順序',

`path` varchar(200) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '路由地址',

`component` varchar(255) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT NULL COMMENT '組件路徑',

`is_frame` tinyint DEFAULT '1' COMMENT '是否為外鏈(0是 1否)',

`menu_type` char(1) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '菜單類型(M目錄 C菜單 F按鈕)',

`menu_status` tinyint DEFAULT NULL COMMENT '菜單狀態(0啟用 1禁用)',

`visible` tinyint DEFAULT '0' COMMENT '顯示狀態(0顯示 1隱藏)',

`perms` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT NULL COMMENT '權限標識',

`icon` varchar(100) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '#' COMMENT '菜單圖標',

`create_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '創建者',

`create_time` datetime DEFAULT NULL COMMENT '創建時間',

`update_by` varchar(64) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '更新者',

`update_time` datetime DEFAULT NULL COMMENT '更新時間',

`remark` varchar(500) CHARACTER SET utf8mb4 COLLATE utf8mb4_0900_ai_ci DEFAULT '' COMMENT '備注',

PRIMARY KEY (`menu_id`) USING BTREE

) ENGINE=InnoDB AUTO_INCREMENT=2055 DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci ROW_FORMAT=DYNAMIC COMMENT='菜單權限表';用戶角色關聯設計

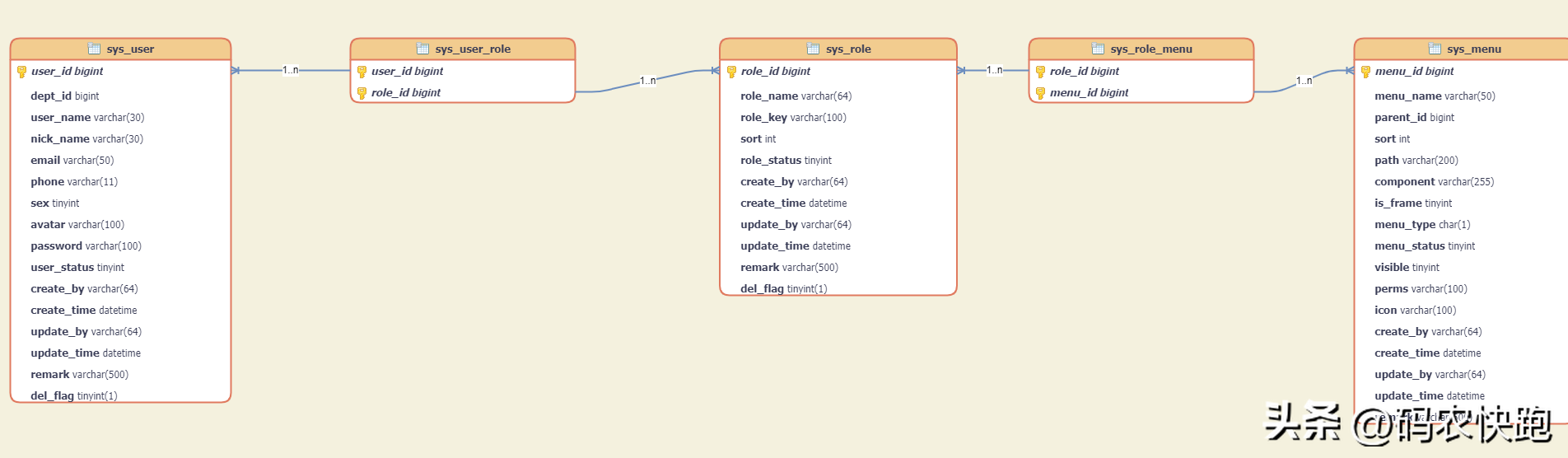

用戶與角色之間是多對多的關聯方式,即一個用戶可以擁有多個角色,一個角色可以分配給多個用戶。角色與權限之間也是多對多的關聯方式,即一個角色可以擁有多個權限,一個權限可以分配給多個角色。用戶角色關聯表、角色菜單關聯表結構如下,

CREATE TABLE `sys_user_role` (

`user_id` bigint NOT NULL COMMENT '用戶ID',

`role_id` bigint NOT NULL COMMENT '角色ID',

PRIMARY KEY (`user_id`,`role_id`) USING BTREE

) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci ROW_FORMAT=DYNAMIC COMMENT='用戶和角色關聯表';

CREATE TABLE `sys_role_menu` (

`role_id` bigint NOT NULL COMMENT '角色ID',

`menu_id` bigint NOT NULL COMMENT '菜單ID',

PRIMARY KEY (`role_id`,`menu_id`) USING BTREE

) ENGINE=InnoDB DEFAULT CHARSET=utf8mb4 COLLATE=utf8mb4_0900_ai_ci ROW_FORMAT=DYNAMIC COMMENT='角色和菜單關聯表';后管權限設計 ER 圖

waynboot-mall 項目的后臺權限系統設計相關 er 圖如下,

權限分配

當我們理解清楚后權限模型后,就該進行具體的權限分配了。在進行權限分配時,我們需要遵循以下幾個原則:

- 權限分配要合理:不同的角色應該擁有與其職責相符合的權限,不應該給予過多或過少的權限。

- 權限分配要靈活:不同的場景和需求可能需要調整權限配置,應該提供方便和快捷的方式來進行權限變更。

- 權限分配要安全:權限變更應該有明確的審批和記錄流程,避免因為權限錯誤或濫用導致系統風險(也就是權限相關的操作需要有日志記錄)。

在 waynboto-mall 項目中,我們采用了以下幾種方式來進行權限分配:

用戶角色分配

通過給用戶分配角色來實現權限分配:這是最常見和最基本的方式,通過勾選用戶擁有的角色來控制用戶擁有的權限。

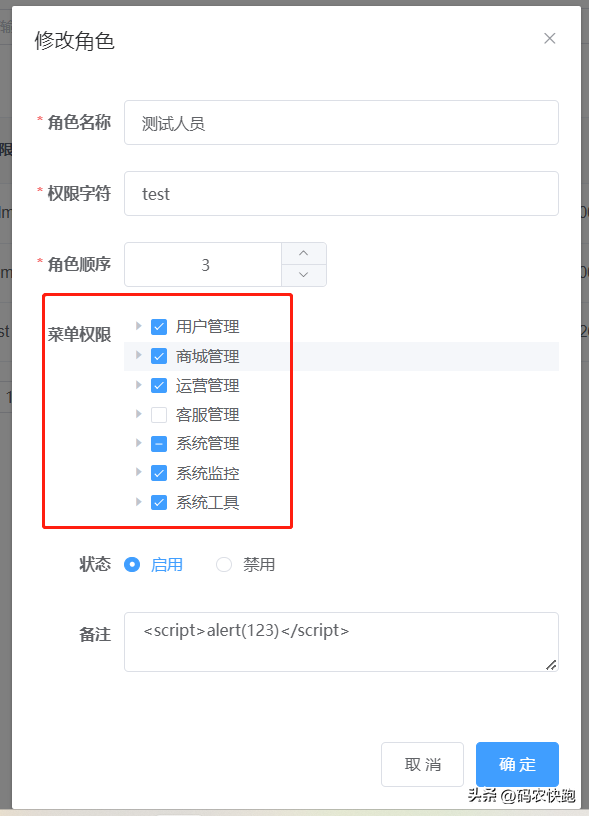

角色權限分配

通過給角色分配權限來實現權限分配:這是最靈活和最細粒度的方式,通過勾選角色擁有的權限來控制角色擁有的權限。

超管角色定義

通過設置超級管理員角色(role_key 為 admin)來實現全局權限管理:這是最簡單和最高效的方式,通過設置一個超級管理員來控制所有功能模塊和數據范圍的訪問和操作。

waynboot-mall 項目的訪問控制框架是采用的 Spring Security 3.0版本。我在這里給大家先介紹 Spring Security 的相關知識以及 3.0 版本中的配置類代碼編寫。

Spring Security

一、什么是 Spring Security

Spring Security 是一個基于 Spring 框架的開源項目,旨在為 Java 應用程序提供強大和靈活的安全性解決方案。Spring Security 提供了以下特性:

- 認證:支持多種認證機制,如表單登錄、HTTP 基本認證、OAuth2、OpenID 等。

- 授權:支持基于角色或權限的訪問控制,以及基于表達式的細粒度控制。

- 防護:提供了多種防護措施,如防止會話固定、點擊劫持、跨站請求偽造等攻擊。

- 集成:與 Spring 框架和其他第三方庫和框架進行無縫集成,如 Spring MVC、Thymeleaf、Hibernate 等。

二、如何引入 Spring Security

在 waynboot-mall 項目中直接引入 spring-boot-starter-security 依賴,

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-security</artifactId>

<version>3.1.0</version>

</dependency>

</dependencies>三、如何配置 Spring Security

在 Spring Security 3.0 中要配置 Spring Security 跟以往是有些不同的,比如不在繼承 WebSecurityConfigurerAdapter。在 waynboot-mall 項目中,具體配置如下,

@Configuration

@EnableWebSecurity

@AllArgsConstructor

@EnableMethodSecurity(securedEnabled = true, jsr250Enabled = true)

public class SecurityConfig {

private UserDetailsServiceImpl userDetailsService;

private AuthenticationEntryPointImpl unauthorizedHandler;

private JwtAuthenticationTokenFilter jwtAuthenticationTokenFilter;

private LogoutSuccessHandlerImpl logoutSuccessHandler;

@Bean

public SecurityFilterChain filterChain(HttpSecurity httpSecurity) throws Exception {

httpSecurity

// cors啟用

.cors(httpSecurityCorsConfigurer -> {})

.csrf(AbstractHttpConfigurer::disable)

.sessionManagement(httpSecuritySessionManagementConfigurer -> {

httpSecuritySessionManagementConfigurer.sessionCreationPolicy(SessionCreationPolicy.STATELESS);

})

.exceptionHandling(httpSecurityExceptionHandlingConfigurer -> {

httpSecurityExceptionHandlingConfigurer.authenticationEntryPoint(unauthorizedHandler);

})

// 過濾請求

.authorizeHttpRequests(authorizationManagerRequestMatcherRegistry -> {

authorizationManagerRequestMatcherRegistry

.requestMatchers("/favicon.ico", "/login", "/favicon.ico", "/actuator/**").anonymous()

.requestMatchers("/slider/**").anonymous()

.requestMatchers("/captcha/**").anonymous()

.requestMatchers("/upload/**").anonymous()

.requestMatchers("/common/download**").anonymous()

.requestMatchers("/doc.html").anonymous()

.requestMatchers("/swagger-ui/**").anonymous()

.requestMatchers("/swagger-resources/**").anonymous()

.requestMatchers("/webjars/**").anonymous()

.requestMatchers("/*/api-docs").anonymous()

.requestMatchers("/druid/**").anonymous()

.requestMatchers("/elastic/**").anonymous()

.requestMatchers("/message/**").anonymous()

.requestMatchers("/ws/**").anonymous()

// 除上面外的所有請求全部需要鑒權認證

.anyRequest().authenticated();

})

.headers(httpSecurityHeadersConfigurer -> {

httpSecurityHeadersConfigurer.frameOptions(HeadersConfigurer.FrameOptionsConfig::disable);

});

// 處理跨域請求中的Preflight請求(cors),設置corsConfigurationSource后無需使用

// .requestMatchers(CorsUtils::isPreFlightRequest).permitAll()

// 對于登錄login 驗證碼captchaImage 允許匿名訪問

httpSecurity.logout(httpSecurityLogoutConfigurer -> {

httpSecurityLogoutConfigurer.logoutUrl("/logout");

httpSecurityLogoutConfigurer.logoutSuccessHandler(logoutSuccessHandler);

});

// 添加JWT filter

httpSecurity.addFilterBefore(jwtAuthenticationTokenFilter, UsernamePasswordAuthenticationFilter.class);

// 認證用戶時用戶信息加載配置,注入springAuthUserService

httpSecurity.userDetailsService(userDetailsService);

return httpSecurity.build();

}

@Bean

public AuthenticationManager authenticationManager(AuthenticationConfiguration authenticationConfiguration) throws Exception {

return authenticationConfiguration.getAuthenticationManager();

}

/**

* 強散列哈希加密實現

*/

@Bean

public BCryptPasswordEncoder bCryptPasswordEncoder() {

return new BCryptPasswordEncoder();

}

}這里詳細介紹下 SecurityConfig 配置類,

- filterChain(HttpSecurity httpSecurity) 方法是訪問控制的核心方法,這里面可以針對 url 設置是否需要權限認證、cors配置、csrf配置、用戶信息加載配置、jwt過濾器攔截配置等眾多功能。

- authenticationManager(AuthenticationConfiguration authenticationConfiguration) 方法適用于啟用認證接口,需要手動聲明,否則啟動報錯。

- bCryptPasswordEncoder() 方法用戶定義用戶登錄時的密碼加密策略,需要手動聲明,否則啟動報錯。

四、如何使用 Spring Security

要使用 Spring Security,只需要在需要控制訪問權限的方法或類上添加相應的 @PreAuthorize 注解即可,如下,

@Slf4j

@RestController

@AllArgsConstructor

@RequestMapping("system/role")

public class RoleController extends BaseController {

private IRoleService iRoleService;

@PreAuthorize("@ss.hasPermi('system:role:list')")

@GetMapping("/list")

public R list(Role role) {

Page<Role> page = getPage();

return R.success().add("page", iRoleService.listPage(page, role));

}

}我們在 list 方法上加了 @PreAuthorize("@ss.hasPermi('system:role:list')") 注解表示當前登錄用戶擁有 system:role:list 權限才能訪問 list 方法,否則返回權限錯誤。

五、當前登錄用戶權限

在 SecurityConfig 配置類中我們定義了 UserDetailsServiceImpl 作為我們的用戶信息加載的實現類,從而通過讀取數據庫中用戶的賬號、密碼與前端傳入的賬號、密碼進行比對。代碼如下,

@Slf4j

@Service

@AllArgsConstructor

public class UserDetailsServiceImpl implements UserDetailsService {

private IUserService iUserService;

private IDeptService iDeptService;

private PermissionService permissionService;

public static void main(String[] args) {

BCryptPasswordEncoder bCryptPasswordEncoder = new BCryptPasswordEncoder();

System.out.println(bCryptPasswordEncoder.encode("123456"));

}

@Override

public UserDetails loadUserByUsername(String username) throws UsernameNotFoundException {

// 1. 讀取數據庫中當前用戶信息

User user = iUserService.getOne(new QueryWrapper<User>().eq("user_name", username));

// 2. 判斷該用戶是否存在

if (user == null) {

log.info("登錄用戶:{} 不存在.", username);

throw new UsernameNotFoundException("登錄用戶:" + username + " 不存在");

}

// 3. 判斷是否禁用

if (Objects.equals(UserStatusEnum.DISABLE.getCode(), user.getUserStatus())) {

log.info("登錄用戶:{} 已經被停用.", username);

throw new DisabledException("登錄用戶:" + username + " 不存在");

}

user.setDept(iDeptService.getById(user.getDeptId()));

// 4. 獲取當前用戶的角色信息

Set<String> rolePermission = permissionService.getRolePermission(user);

// 5. 根據角色獲取權限信息

Set<String> menuPermission = permissionService.getMenuPermission(rolePermission);

return new LoginUserDetail(user, menuPermission);

}

}針對 UserDetailsServiceImpl 的代碼邏輯進行一個講解。

- 讀取數據庫中當前用戶信息

- 判斷該用戶是否存在

- 判斷是否禁用

- 獲取當前用戶的角色信息

- 根據角色獲取權限信息

總結一下

本文給大家講解了常見后管系統的權限控制系統該如何設計以及 Spring Security 實戰,在常用的 RBAC0 權限模型下,權限要素包含用戶、角色、權限(菜單)三要素,只要大家能理解用戶、角色、權限(菜單)三要素的設計理念以及表結構后,相信就能輕松掌握后管權限控制系統的設計精髓。

想要獲取 waynboot-mall 項目源碼的同學,可以關注我公眾號【程序員wayn】,回復 waynboot-mall 即可獲得。