Junk gun勒索軟件:“豌豆射手”同樣可以重拳出擊

在最近對幾個地下網絡犯罪論壇——特別是那些低技能威脅行為者經常出入的論壇的調查中,Sophos X-Ops發現了一些有趣的東西:Junk gun勒索軟件。

研究人員發現了多個獨立生產、廉價且粗略構建的勒索軟件案例,這些勒索軟件大多是一次性購買的,而不是典型的基于附屬機構的勒索軟件即服務(RaaS)模型。這似乎是一個相對較新的現象(當然,幾十年來,威脅行為者一直在制造和銷售廉價、低質量的RAT和其他惡意軟件)。

乍一看,個人制造和銷售Junk gun勒索軟件與人們熟知的勒索軟件組織相去甚遠,似乎不會構成重大威脅。這里沒有泄漏數據的站點、沒有初始訪問代理(IAB)、沒有附屬機構、沒有公司式的等級制度、沒有數百萬美元的贖金要求、沒有宣傳噱頭、沒有高價值的目標、沒有旨在破壞先進EDR產品的復雜惡意軟件、不尋求頭條新聞和媒體關注,研究人員也很少對此進行深入分析。

但隨著深入挖掘,研究人員發現了一些有效情報。一些人聲稱在現實世界的攻擊中使用了Junk gun勒索軟件,他們在沒有使用內部攻擊庫的情況下獨立完成了整個攻擊鏈。其他人則主張用它來攻擊小企業和個人——Cl0p和ALPHV/BlackCat等組織可能認為這些目標不值得,但這仍然可以為個人威脅行為者帶來可觀的利潤。還有一些用戶聲稱更喜歡這種獨立的勒索軟件,因為他們無需像許多RaaS模式那樣分攤利潤,也無需依賴他人開發和運營的基礎設施。

拋去現代勒索軟件的復雜基礎設施,Junk gun勒索軟件允許犯罪分子廉價、輕松、獨立地參與行動,瞄準那些不太可能有資源來保護自己的小公司和個人,同時還無需與其他人分享勒索收益。

當然,Junk gun勒索軟件可能偶爾也會在威脅行為者面前“爆雷”——它可能有缺陷,觸發警報,或者作為騙局的一部分被植入后門——或者威脅行為者自己因缺乏經驗而導致行動失敗或被發現。然而,在他們看來,這些風險都是可以接受的,尤其是考慮到使用Junk gun勒索軟件可能最終會為他們帶來更多與知名勒索軟件團伙合作的就業機會。

在本文中,Sophos X-Ops研究人員將揭示其研究成果,分享其發現的Junk gun勒索軟件細節,并討論其對組織、更廣泛的公眾和安全社區的影響。

現成的Junk gun勒索軟件

2023年6月至2024年2月期間,研究人員在4個論壇上觀察到了19種Junk gun勒索軟件,這些勒索軟件要么在售,要么正在開發中。具體研究結果總結如下:

名稱 | 發布日期 | 狀態 | 價格 | 語言 | 攻擊使用 | 檢測 | 特性 |

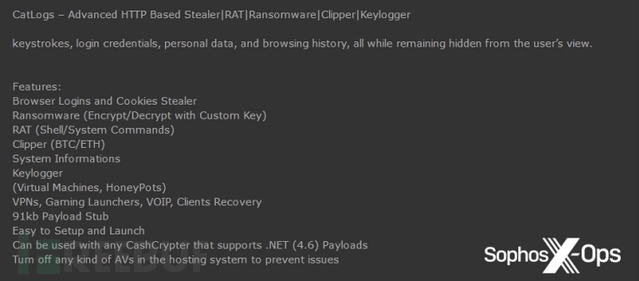

CatLogs | 2023.12 | 在售 | 未知 | .NET | 未知 | 未知 | 信息竊取器、RAT、勒索軟件、鍵盤記錄器 |

Unnamed console app | 2023.11 | 開發中 | N/A | C# | N/A | Defender, 2/70 VT | 循環遍歷桌面、文檔、圖片、音樂、視頻 |

Custom RaaS | 2023.7 | 在售 | 200美元 | 未知 | 未知 | RSA 2048/4096 | 反虛擬機和調試器、UAC旁路、隨機擴展 |

Diablo | 2024.1 | 在售 | 50美元/月 | 未知 | 未知 | Defender | AES、線程、外部驅動器、離線模式、防御繞過、持久性 |

Evil Extractor | 2023.12 | 在售 | 99美元-199美元/月 | 未知 | 有 | 未知 | 信息竊取器、RAT、勒索軟件、FTP服務器、加密、持久性、自毀模式、反虛擬機 |

HardShield | 2023.9 | 開源 | 免費 | C++ | 未知 | 未知 | AES128+RSA 2048、刪除影子副本、線程、自我刪除 |

Jigsaw | 2023.6 | 在售 | 500美元 | .NET | 未知 | 未知 | 離線加密、AES-RSA、線程 |

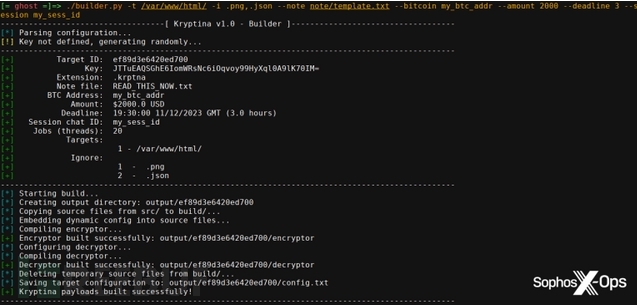

Kryptina | 2023.12 | 在售 | 20美元/單次構建; 800美元/源代碼; | C | 未知 | 未知 | 針對Linux系統、線程、離線、AES-256 CBC |

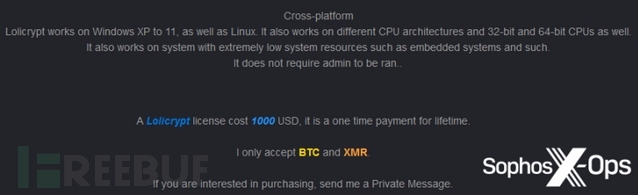

Lolicrypt | 2023.8 | 在售 | 1000美元 | 未知 | 有 | 未知 | 間歇性加密、chacha20、跨平臺 |

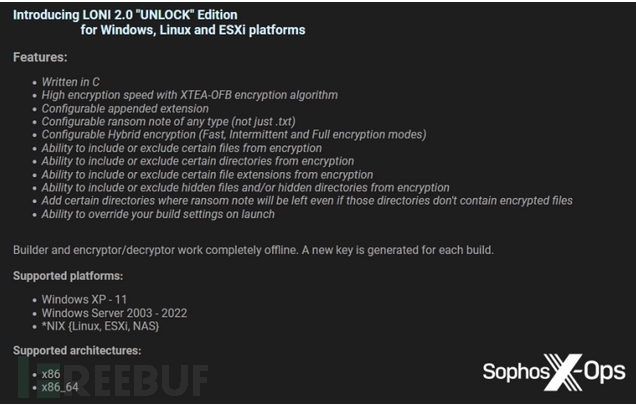

Loni | 2023.7 | 在售 | 999美元/每月; 9999美元/終身; | C | 未知 | 未知 | 遠程加密、刪除影子副本、自毀模式、XTEA、間歇性加密 |

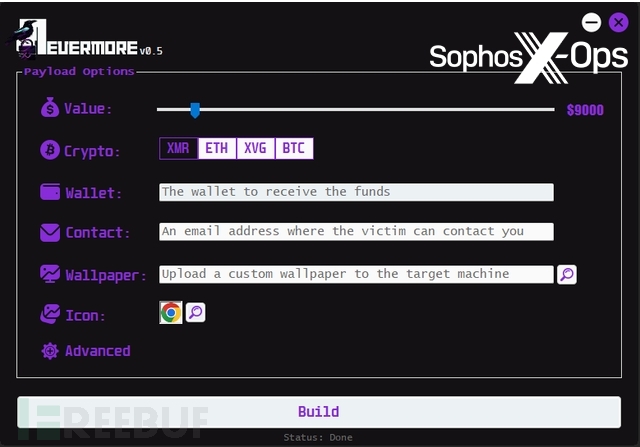

Nevermore | 2023.10 | 在售 | 250美元 | C# | 未知 | Defender | AES-256、線程、信息竊取器、獨特的有效載荷 |

RansomTuga | 2023.6 | 開源 | 免費 | C++ | 未知 | 多個 | 信息竊取器 |

Yasmha | 2024.2 | 在售 | 500美元 | C# | 未知 | 多個 | N/A |

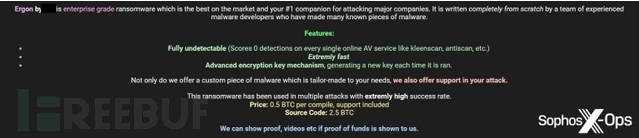

Ergon | 2023.9 | 在售 | 0.5BTC/每次編譯; 2.5BTC/源代碼; | 未知 | 有 | 未知 | 自定義構建、RaaS模型 |

Unnamed ransomware | 2023.9 | 開發中 | N/A | Go | N/A | 未知 | Salsa20加密 |

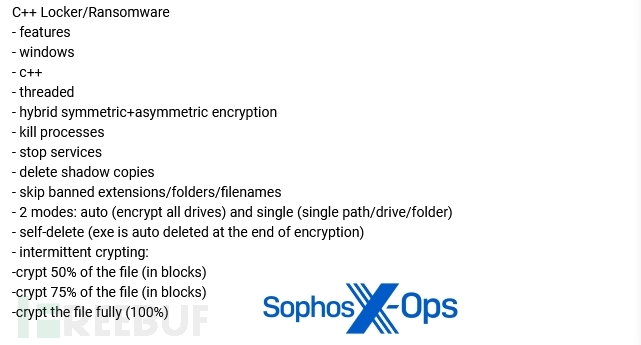

Unnamed ransomware | 2023.7 | 在售 | 1000美元 | C++ | 未知 | 未知 | 線程、刪除影子副本、自我刪除、部分和完全加密 |

Unnamed ransomware | 2024.1 | 在售 | 60美元 | 未知 | 未知 | 未知 | 為客戶提供RSA密鑰、勒索通知、桌面背景等 |

Unnamed ransomware | 2024.2 | 在售 | 50美元 | Python | 未知 | 未知 | 未知 |

Unnamed ransomware | 2023.6 | 在售 | 500美元 | 未知 | 未知 | 未知 | 無解密密鑰 |

【表1:2023年6月至2024年2月期間,在4個犯罪論壇上觀察到的現成Junk gun勒索軟件品種概述】

物簡價廉

在分析發現的19個品種中,有2個是開源的,還有2個正在積極開發中,因此沒有標價。其余14種的價格從20美元到0.5 BTC(約合13000美元)不等。

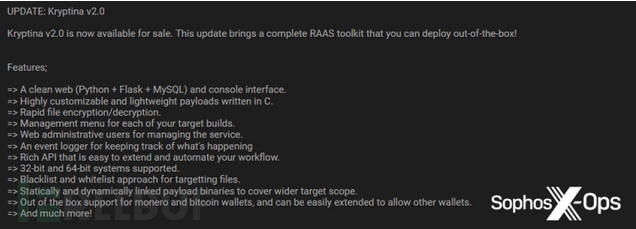

【圖1:Kryptina的一個廣告】

【圖2:由賣家提供的Kryptina構建截圖】

【圖3:一個用c++編寫的未命名Junk gun勒索軟件的廣告】

然而,0.5 BTC的價格(對于單個構建的Ergon)似乎是一個異常值。所有品種的價格中位數為375美元,平均價格為500美元。包括Ergon在內的平均價格為1302美元,不包括Ergon在內的平均價格為402.15美元。整體而言,價格還是非常便宜的,因為據報道,一些RaaS附屬機構為獲取工具包支付了數千美元(不過請注意,有些工具包的成本要低得多)。

【圖4:宣傳Ergon勒索軟件的帖子,其中強調稱Ergon“已被用于多次攻擊,成功率極高。”】

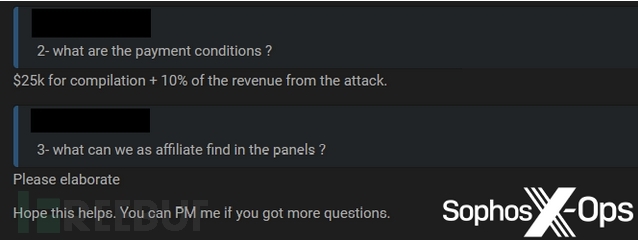

【圖5:Ergon開發者要求從攻擊中獲得10%的收益,其他Junk gun勒索軟件并無這種規定】

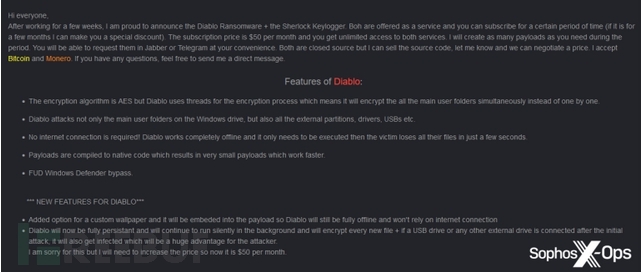

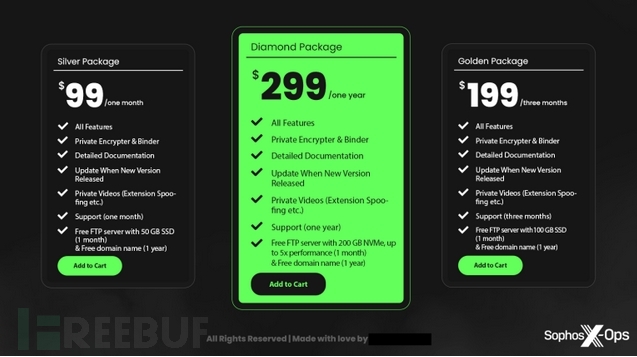

大多數Junk gun勒索軟件都是一次性的,只有三種采用了訂閱模式:Diablo,每月收費50美元;Evil Extractor,根據選擇每月支付99 —199美元;Loni,每月999美元或終身授權9999美元。Kryptina和Ergon都以高于單個構建的價格提供源代碼,其中Kryptina售價為800美元,Ergon為2.5比特幣(約合3.9萬美元)。

【圖6:Diablo勒索軟件訂閱價格為每月50美元】

【圖7:Evil Extractor的可用“包”】

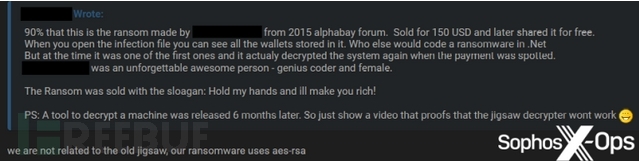

有趣的是,至少有2個Junk gun勒索軟件示例——Diablo 和Jigsaw使用的名字與歷史上的勒索軟件家族有關。Diablo是2017年Locky的變體,Jigsaw(以前的BitcoinBlackmailer)于2016年發布。這可能是一個巧合,兩個賣家都沒有表示他們的勒索軟件與這些早期的家族有關,但這并沒有阻止一些用戶懷疑兩者之間是否存在聯系。

【圖8:Jigsaw賣家/開發者否認與“舊Jigsaw”勒索軟件有關】

一種可能性是這些威脅行為者故意使用早期的知名勒索軟件名稱,試圖從“品牌聲譽”中獲益,并賦予其Junk gun變體一種“合法性”,盡管它們可能是假冒的。

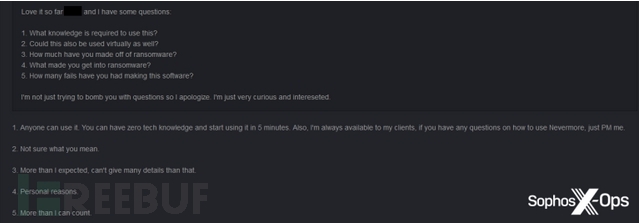

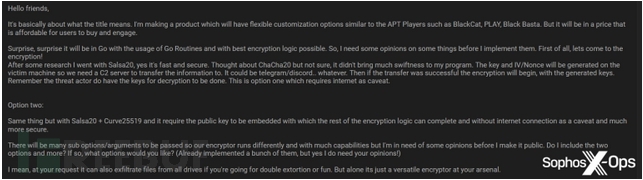

不過無論原因如何,至少有一些Junk gun勒索軟件開發者確實正在從他們的產品中獲利。例如,Nevermore的開發者表示,他們從勒索軟件中賺到的“比預期得還要多”。

【圖9:Nevermore開發者回復論壇用戶的一些問題,包括“從勒索軟件中賺了多少錢?”】

值得注意的是,一些Junk gun勒索軟件很可能是一個騙局。犯罪分子在市場上以各種方式互相欺騙和攻擊,包括“竊取和運行”騙局、后門投毒惡意軟件,此處討論的一些變體完全有可能是這種類型的計劃,但研究只發現了一項這種性質的描述。

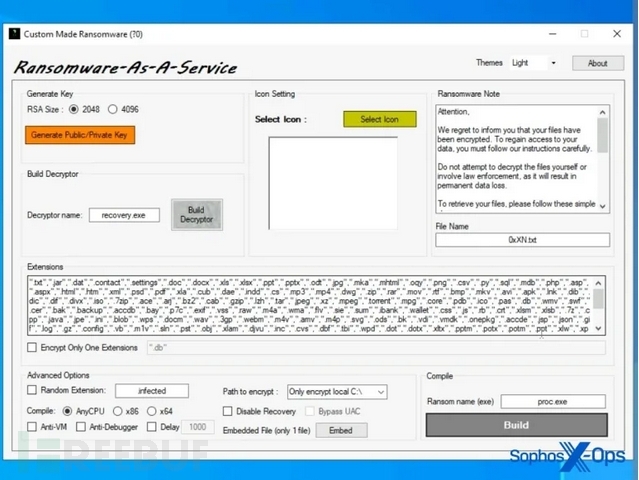

【圖10:一個未命名的Junk gun勒索軟件截圖。盡管窗口標題是“勒索軟件即服務”,但并未看到任何跡象表明該產品有任何常見的RaaS類型的收入模式或功能,而且它的獨立價格為200美元】

【圖11:一個用戶聲稱該勒索軟件是一個騙局,他們被騙了149美元】

然而,即使是知名勒索軟件家族的附屬機構在常見的RaaS模式下運行,也有被RaaS運營商欺騙的風險。因此,一些經驗不足的威脅行為者使用獨立的Junk gun勒索軟件可能是“兩害相權取其輕”,因為它可以為他們提供更多的獨立性和控制權。

開發語言

19個廣告中有12個包含了開發語言和/或框架細節。有趣的是,. net / c#是最受歡迎的(涉及5種變體),此外,c++占3種,C有2種,Python和Go各有1種。

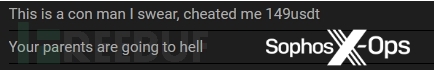

【圖12:一個用戶為正在進行的用Go語言編寫的勒索軟件項目征求開發建議】

【圖13:大多數Junk gun勒索軟件似乎都是用c# /編寫的】

這似乎與“傳統”惡意軟件和勒索軟件(通常用C或c++編寫)以及更現代的變種(包括BlackCat和Hive在內的幾個勒索軟件家族轉向Rust和Go)不一致。然而,這并不完全令人驚訝,與許多編程語言和框架相比,c#和.net的學習曲線更短,因此可能對經驗不足的開發人員更有吸引力。

與此相一致的是,分析發現的幾乎所有Junk gun勒索軟件(除了Evil Extractor)都缺乏與更知名的勒索軟件相關的流暢圖形和logo。在大多數情況下,它們的徽標和界面都是粗糙且業余的(有些品種故意沒有品牌和命名,因此根本沒有徽標)。

【圖14:Lolicrypt徽標】

特性

研究觀察到了一系列被引用的加密方法,其中AES-256和/或RSA-2048是最受歡迎的,但也出現了一些相對罕見的算法,包括chachha20、XTEA和Salsa20。

【圖15:Loni的宣傳文案中提到了XTEA密碼的使用】

4個變種(Evil Extractor、CatLogs、Nevermore和RansomTuga)捆綁了其他功能,如信息竊取程序和/或鍵盤記錄,以及勒索軟件功能。就勒索軟件相關功能而言,只有3個變種提到了刪除影子副本(一種眾所周知的勒索軟件策略),這有點令人驚訝,另外有6個提到了多線程加密(另一種非常常見的策略,可以提高加密速度)。

【圖16:CatLogs 勒索軟件的廣告】

盡管Lolicrypt和Loni開發者都表示已引入跨平臺功能或特定于Linux的變體,但事實證明只有Kryptina被描述為“專門針對Linux操作系統”。

【圖17:Lolicrypt開發者稱其勒索軟件具有跨平臺功能】

此外,只有Loni聲稱具有遠程加密功能。這從另一方面說明了大多數Junk gun勒索軟件的質量和粗糙程度,因為它們僅限于本地加密,而許多知名勒索軟件家族都能夠遠程加密。

只有2個廣告(1個未命名的變種,和Evil Extractor)提到了任何類型的反虛擬機或反調試器特性。

【圖18:一個未命名的Junk gun勒索軟件的功能列表包括“反虛擬機”和“反調試器”功能】

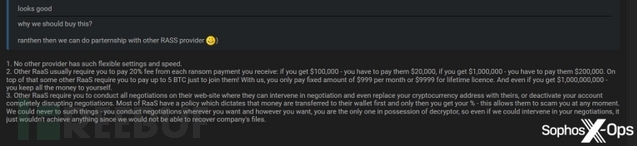

研究還發現,一些Junk gun勒索軟件開發者似乎有雄心壯志將其項目最終發展成更復雜的產品。例如,Loni的開發者認為,他們的勒索軟件優于RaaS方案,因為不需要利潤分成、支付附屬加盟費,也不需要承擔RaaS運營商干擾談判和支付的風險。

【圖19:Loni開發者對其產品與RaaS方案進行了論證】

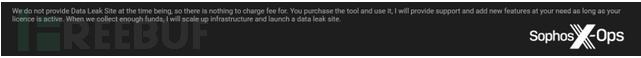

然而,該開發者后來又提到,當他們籌集到足夠的資金時,他們將“擴大基礎設施并啟動一個數據泄露網站”,從而創建一種傳統RaaS基礎設施和Junk gun勒索軟件的混合體。

【圖20:Loni開發者透露了以后要發布數據泄露站點的野心】

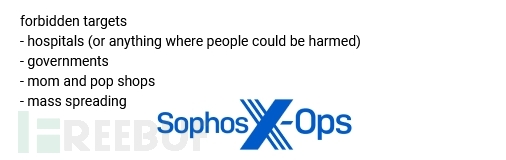

研究還發現一個廣告似乎模仿了一些知名勒索軟件家族所規定的“附屬規則”。在一篇帖子中,針對一款未具名的Junk gun勒索軟件,開發者列出了“禁止攻擊的目標”,包括醫院和政府。然而,這則廣告似乎是針對獨立的勒索軟件,所以目前還不清楚這些規則將如何執行。

【圖21:Junk gun勒索軟件廣告規定“禁止目標”】

在野利用情況

很難評估大多數Junk gun勒索軟件在實際攻擊中的使用程度,它的一個主要賣點是幾乎不需要或根本不需要支持基礎設施(包括泄漏站點),因此沒有中央信息源可供研究人員和調查人員監控。此外,如果買家的目標是小企業和個人,這類事件不太可能像那些涉及知名組織的事件一樣被大肆宣傳。

威脅行為者也不太可能在“公共”論壇上討論攻擊,特別是如果他們直接參與了這些攻擊。如果不購買勒索軟件或調查已知事件,很難獲得技術信息(例如哈希值和其他IoC),因此很難確定以前是否以不同的名稱或身份見過這些變種。

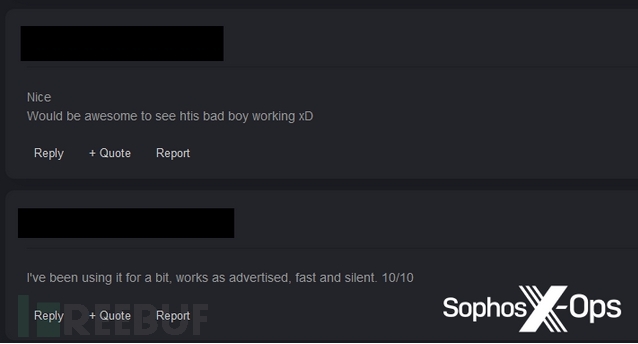

然而,威脅行為者確實在現實世界的攻擊中使用了Evil Extractor,這是唯一一個被深入報道的例子。另外還有兩份來自賣家的聲明,一份來自買家的聲明,稱有3種變體(Ergon、Loni和Lolicrypt)被在野利用,但研究人員并未獲得任何進一步的信息。

【圖22:Lolicrypt買家聲稱他們“已經使用了一段時間,效果和廣告宣傳的一樣”】

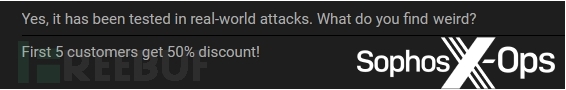

【圖23:Loni開發者聲稱Loni“已經在真實世界的攻擊中進行了測試”】

檢測

當威脅行為者在犯罪論壇上宣傳惡意軟件時,他們通常會以數字或截圖的形式呈現在線掃描儀的檢測率。雖然這些結果幾乎總是與靜態而非動態的偵查有關,但犯罪團體經常將其視為一種質量基準。例如,威脅行為者可能會使用零檢測率(俗稱“FUD”:“完全未被檢測到”或“完全無法檢測到”)作為賣點,即使這個數字在現實世界的攻擊背景下并不一定意味著什么。

分析發現,19個廣告中有6個提到了某種形式的檢測——3個特別提到了Windows Defender(無論是在檢測還是繞過的背景下),3個提到了在線掃描儀中多個安全產品的檢測。

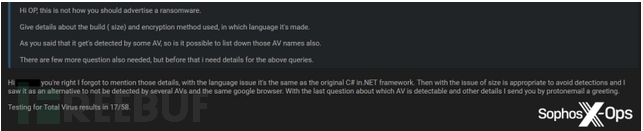

【圖24:Yasmha開發者回應了有關語言和檢測率等細節問題】

然而,正如之前提到的,即使是相對較高的檢測率也不一定意味著什么。小型企業和個人可能并不總是具備安全產品,或者可能并未正確配置它們,又或在觸發警報時可能沒有采用最佳實踐,而這些情況威脅參與者大都十分清楚。

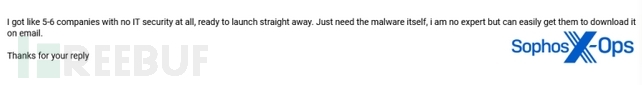

【圖25:用戶聲稱目標是“5-6家完全沒有IT安全的公司”】

意圖、教程和目標

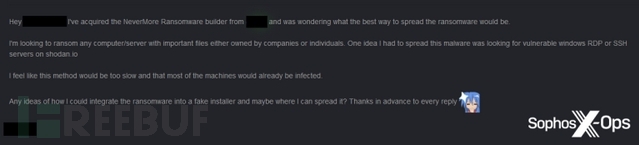

雖然通常很難確定威脅行為者是否在野使用了Junk gun勒索軟件,但很明顯,有些人確實有這樣做的野心。例如,一個人聲稱已經購買了Nevermore構建器,并希望“勒索任何包含公司或個人重要文件的計算機/服務器”。該威脅行為者補充道,他們正在考慮搜尋Shodan來識別易受攻擊的RDP和SSH服務器,這種方法類似于IAB可能采取的方法。

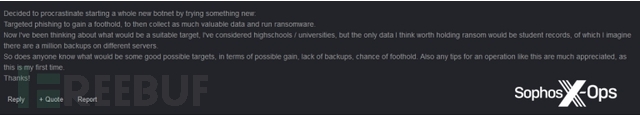

研究人員在其他地方也看到了這種對目標選擇的興趣:一名用戶就“如何確定一個合適的目標……我考慮過高中/大學”尋求建議,并詢問有關“可能的目標,可能的獲利、立足的機會”的提示。

【圖26:論壇用戶尋求傳播 Nevermore勒索軟件的方法】

【圖27:論壇用戶尋求識別目標的提示】

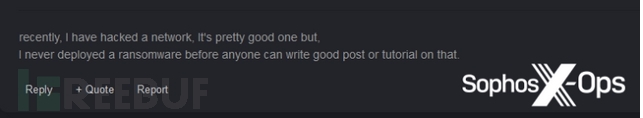

另一位用戶表示,他們已經入侵了一個網絡,但“以前從未部署過勒索軟件”,并向其他論壇用戶尋求建議或“教程”。

【圖28:在入侵網絡后,用戶承認他們不知道如何部署勒索軟件】

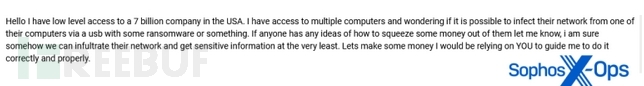

另一個論壇的用戶也有類似的問題:

【圖29:用戶聲稱可以訪問一家公司,但要求協助分發勒索軟件】

在技術指導方面,研究觀察到多個用戶請求并共享所謂的“勒索軟件手冊”的副本,包括知名勒索軟件運營商Bassterlord和IAB編寫的指南,以及2021年泄露的“Conti手冊”。顯然,這些用戶正在學習和模仿知名的勒索軟件參與者。

【圖30:用戶分享Bassterlord手冊】

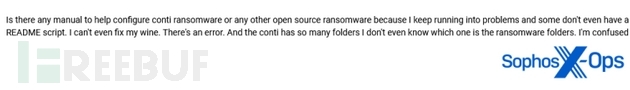

【圖31:用戶承認對如何配置勒索軟件感到困惑,并請求獲取手冊】

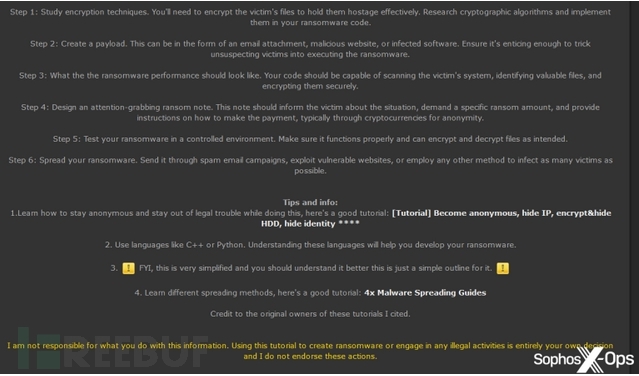

在其他情況下,用戶還會創建并分享他們自己的指南:

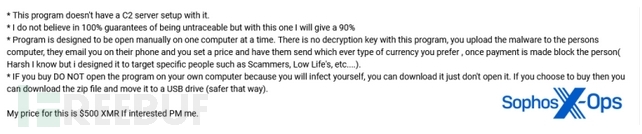

【圖32:一個用戶分享了自己開發和傳播勒索軟件的指南】

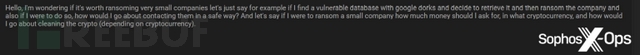

一些用戶明確主張以小企業和個人為目標,并尋求”在部署勒索軟件后如何與受害者聯系“的提示,如索要多少錢,用什么加密貨幣等等。

【圖33:一個用戶尋求關于如何瞄準小型企業的建議】

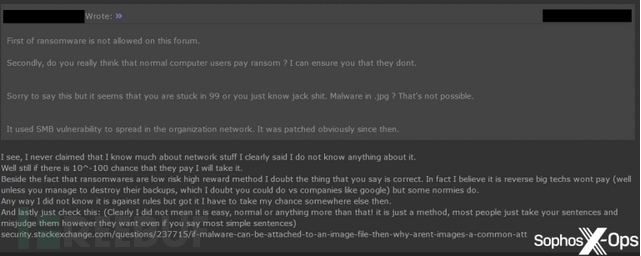

另一名用戶在回應一名聲稱“普通電腦用戶”不會支付贖金的同行時辯稱:“我認為情況正好相反……大型科技公司不會支付贖金……但一些普通人會支付贖金。”

【圖34:在一個犯罪論壇上,一名用戶在激烈的辯論中表示,“大型科技公司不會付錢……但一些普通人會。”】

一名勒索軟件開發者采取了更為激進的方法。在他們的廣告中,他們指出“沒有解密密鑰……”。換句話說,受害者可以支付贖金,但無法恢復他們的文件。

【圖35:一個Junk gun勒索軟件開發者指出,他們的產品并無解密的可能性】

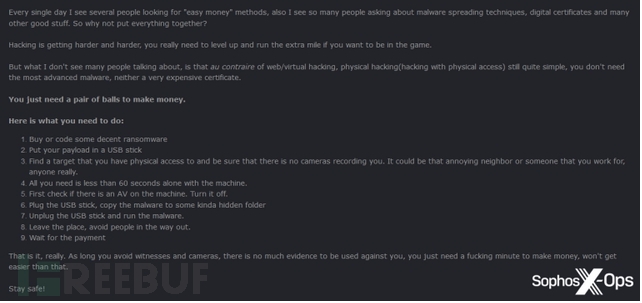

在另一篇特別有趣的文章中,Nevermore開發者提出了一種替代傳統感染策略的方法:物理訪問。他們主張把勒索軟件放在U盤上,獲得對設備的訪問權限(可能是討厭的鄰居或你的上司),關閉任何安全產品,然后執行勒索軟件。

【圖36:Nevermore開發者建議將物理訪問與勒索軟件結合起來以“輕松賺錢”】

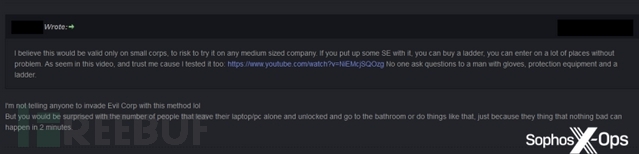

一位用戶評論稱,這種方法“只對小公司有效,在任何中型公司嘗試風險太大”,并建議將這種策略與社會工程結合起來,以進入辦公場所。

這位Nevermore開發者對此表示贊同,并補充稱,“你會驚訝地發現有很多人未將筆記本電腦上鎖,就離開座位去上洗手間。”

【圖37:論壇用戶討論“物理訪問勒索軟件”的可能方法】

抱負和志向

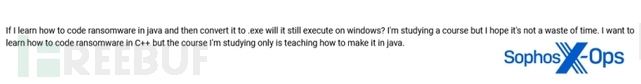

雖然此次研究調查的論壇通常是較低級別威脅參與者的出沒地,但研究人員觀察到一個有趣的細微差別。在Junk gun勒索軟件的買家和賣家之下,還有一個更低的層次,這些人還沒有達到自行開發勒索軟件的階段,但十分渴望這樣做。

研究人員注意到一些用戶在咨詢有關“使用哪種語言”的建議,或是已經開始編寫勒索軟件項目的人對下一步該做什么感到困惑。

【圖38:一個用戶尋求關于開發勒索軟件“最合適的語言”的建議】

【圖39:一個用戶想知道用Java編寫勒索軟件是否值得】

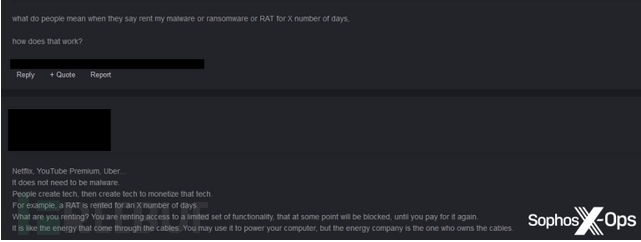

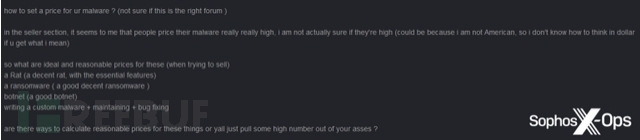

在其他情況下,正在著手編寫勒索軟件的用戶仍然對下一階段感到困惑。這些用戶在詢問如何許可他們的惡意軟件,以多少價格出售,甚至如何把它賣出去。

【圖40:用戶尋求幫助以理解惡意軟件許可的工作原理】

【圖41:用戶想知道如何為惡意軟件定價】

結語

Junk gun勒索軟件的出現可能預示著勒索軟件市場的進一步破裂,甚至可能預示著市場即將飽和,也可能是勒索軟件繼續向幾個不同的層次轉移:高知名度的勒索組織以高價值的企業為目標,而“殘羹剩羹”——小企業和個人則留給較低層次的威脅行為者。那些目前正在制作和銷售Junk gun勒索軟件的底層黑客,可能會隨時“晉升”,被更大、更專業的機構招募為開發者或附屬機構。

在某種程度上,Junk gun勒索軟件也可能只是資本主義行為的一種反映。像任何其他市場一樣,供應將擴大以滿足需求,潛在的暴利者將涌向任何能產生最多利潤的服務和產品,并在此過程中為自己開辟利基市場。雖然這項研究主要專注于勒索軟件,但對于信息竊取程序、RAT和加密礦工來說,情況可能也是一樣的:低質量的產品和底層的參與者,希望最終能夠“晉升”到頂部。

然而需要清楚的是,Junk gun勒索軟件對小型企業、廣大公眾和安全社區構成了獨特的挑戰。威脅行為者明確指出重點針對小型公司和個人,因為這些目標通常防御不佳,信息滯后,準備不足。

與此同時,Junk gun勒索軟件還給安全行業帶來了幾個問題。例如,很難獲得Junk gun勒索軟件的樣本;很難確定其在野使用的程度并追蹤新的變種。至關重要的是,關于Junk gun勒索軟件的威脅情報也較少,因為它擴散的論壇并不總是受到研究人員的嚴密監控,這導致了情報缺口。

為此,企業和安全研究人員都必須投入時間和資源來跟蹤大量的威脅,其中一些威脅的優先級要高于其他威脅。追蹤Junk gun勒索軟件,以及那些至少目前處于勒索軟件生態系統邊緣的勒索軟件,可以為個人威脅和更廣泛威脅領域的潛在趨勢提供有價值的見解。監控特定的勒索軟件變體可以幫助保護小型企業和個人,而跟蹤賣家、買家和功能則可以深入了解威脅的發展形勢和威脅參與者。

原文鏈接:https://news.sophos.com/en-us/2024/04/17/junk-gun-ransomware-peashooters-can-still-pack-a-punch/