手寫網關上高性能通用熔斷組件!

Sentinel能夠在高并發、大流量的場景下有效的對流量進行管控,包括限流、熔斷、降級、系統負載保護等,為了讓小伙伴們更加清楚的了解Sentinel的功能和使用案例,今天就系統性的帶著大家以實戰的方式學習Sentinel的核心技術和配置規則。

冰河又偷偷給大家肝了一個高性能通用熔斷組件項目,這個項目經過實際高并發大促場景壓測,可直接引用這個熔斷組件的Jar包到實際項目中,通過注解快速實現業務項目接口、方法的熔斷。支持單一熔斷數據指標的熔斷,支持不同熔斷指標數據的任意組合熔斷。熔斷規則配置化,標準化,高并發大流量場景下可隨時更新熔斷規則,隨時解除熔斷,更新配置時及時生效。文末領券學習更實惠。值得一提的是,我們自己手寫的高性能網關項目會零侵入直接對接高性能通用熔斷組件。

學習鏈接:https://articles.zsxq.com/id_zuv6si9ztzb2.html

一、Sentinel核心功能

隨著微服務的流行,服務和服務之間的穩定性變得越來越重要。Sentinel 以流量為切入點,從流量控制、熔斷降級、系統負載保護等多個維度保護服務的穩定性。所以,Sentinel的核心功能包括:流量控制、熔斷降級、系統負載保護。

1.1 流量控制

在高并發、大流量場景下,進入系統的流量如果不加控制的話,系統就很有可能會被流量壓垮。所以,在流量正式進入系統之前,需要對流量進行控制,以便使流量均勻、可控的方式進入系統。

Sentinel作為一個非常出色的容錯組件,能夠將不可控的流量經過處理轉化成均勻、可控的流量。

1.2 熔斷降級

如果檢測到系統中的某個調用鏈路中某個節點出現故障,比如請求超時、服務宕機或者異常比超出一定閾值時,就會對出現故障的節點的調用頻率進行限制,甚至不調用出現故障的節點,讓請求能夠快速失敗并返回,以最大程度避免影響到其他節點的服務而導致系統的級聯故障。

Sentinel主要通過 限制并發線程數和響應時間 對資源的訪問進行降級。

1.限制并發線程數進行降級

Sentinel可以通過限制服務節點的并發線程數量,來減少對其他服務節點的影響。例如,當某個服務節點出現故障,響應時間變長,或者直接宕機。

此時,對服務的直接影響就是會造成請求線程數的不斷堆積。如果這些堆積的線程數達到一定的數量后,對當前服務節點的后續請求就會被拒絕,等到堆積的線程完成任務后再開始繼續接收新的請求。

2.通過響應時間進行降級

Sentinel除了可以通過限制并發線程數進行降級外,也能夠通過響應時間進行降級。如果依賴的服務出現響應時間過長的情況,則所有對該服務的請求都會被拒絕,直到過了指定的時間窗口之后才能再次訪問該服務。

1.3 系統負載保護

Sentinel提供了系統維度的自適應保護能力。當系統的壓力和負載比較高的時候,如果還持續讓大量的請求進入系統,此時就有可能將系統壓垮,進而導致系統宕機。

Sentinel會在集群環境下,將本應服務器A承載的流量轉發到其他服務器上,比如轉發到服務器B上。如果此時服務器B也處于高負載的狀態,則Sentinel會提供相應的保護機制,讓系統的入口流量和系統的整體負載達到平衡,讓系統整體可用,并且能夠最大限度的處理請求。

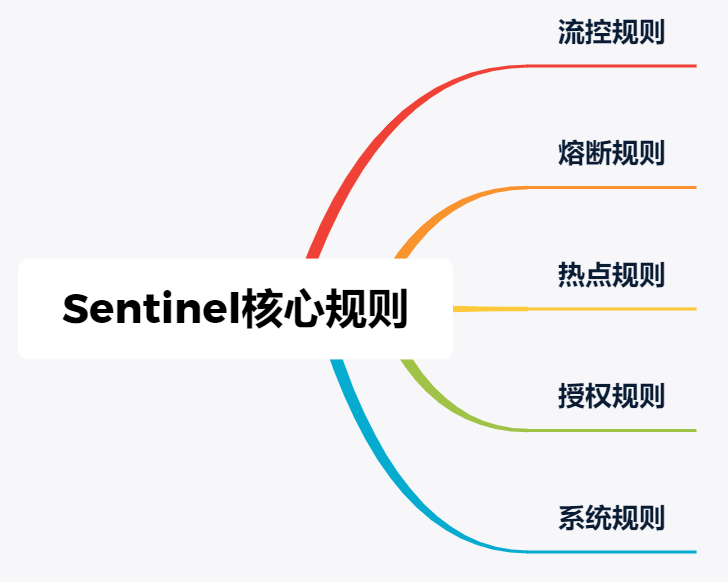

二、Sentinel核心規則

Sentinel的核心規則包括流控規則、熔斷規則、熱點規則、授權規則和系統規則,每種規則的配置方式不同。接下來,就詳細介紹下Sentinel中的每種規則的作用與效果。

圖片

圖片

三、流控規則

Sentinel能夠對流量進行控制,主要是監控應用的QPS流量或者并發線程數等指標,如果達到指定的閾值時,就會被流量進行控制,以避免服務被瞬時的高并發流量擊垮,保證服務的高可靠性。

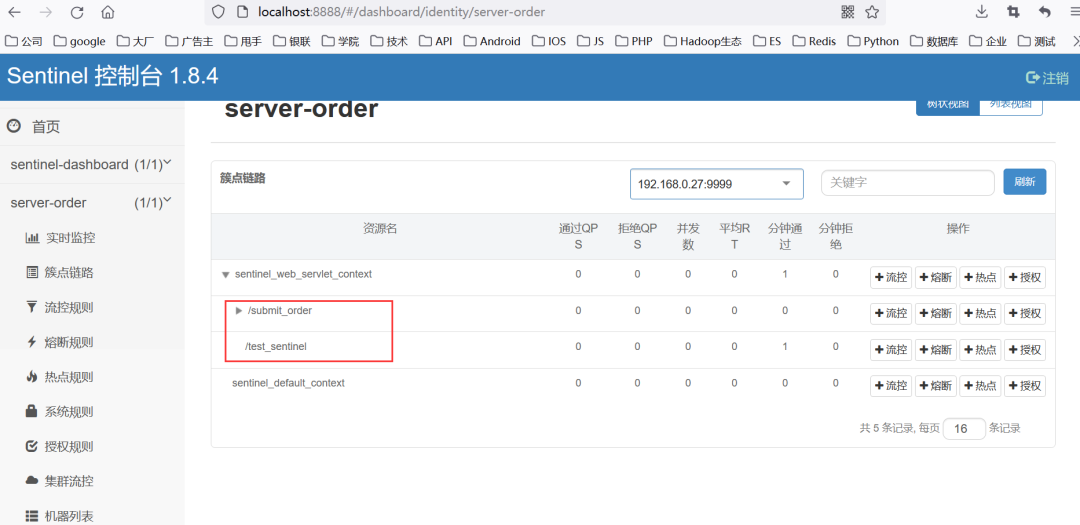

3.1 簇點鏈路規則

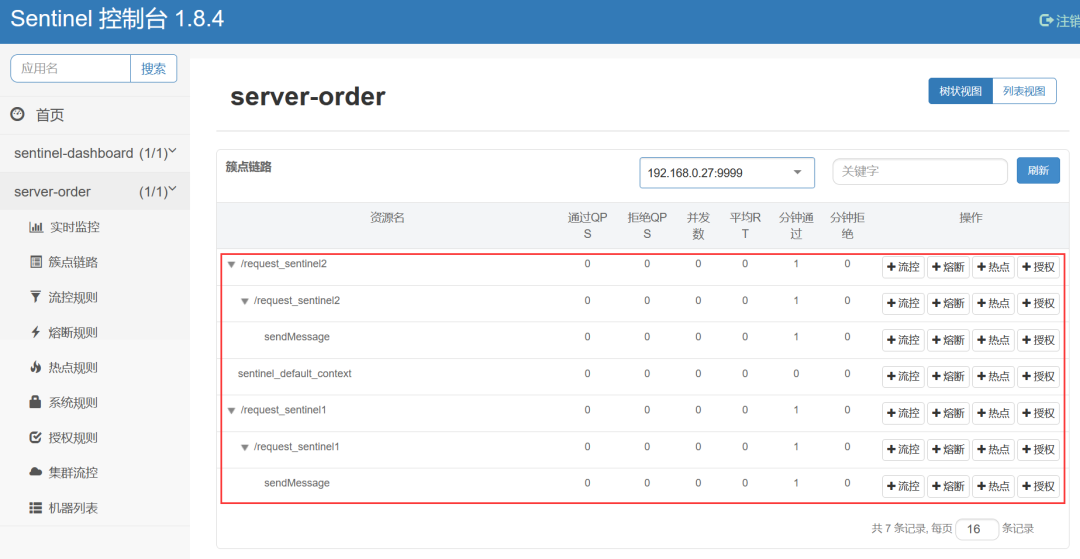

(1)點擊簇點鏈路菜單,可以看到之前訪問過的接口,如下所示。

圖片

圖片

(2)點擊右側的流控按鈕,會彈出新增流控規則的提示框,如下所示。

圖片

圖片

這里,每個配置項的說明如下所示。

- 資源名:資源的唯一名稱,默認就是請求的接口路徑,可以自行修改,但是要保證唯一。

- 針對來源:具體針對某個微服務進行限流,默認值為default,表示不區分來源,全部限流。

- 閾值類型:QPS表示通過QPS進行限流,并發線程數表示通過并發線程數限流。

- 單機閾值:與閾值類型組合使用。如果閾值類型選擇的是QPS,表示當調用接口的QPS達到閾值時,進行限流操作。如果閾值類型選擇的是并發線程數,則表示當調用接口的并發線程數達到閾值時,進行限流操作。

- 是否集群:選中則表示集群環境,不選中則表示非集群環境。

3.2 配置簡單限流

這里,針對http://localhost:8080/order/test_sentinel接口進行簡單的配置,在新增流控規則里閾值類型選擇QPS,單機閾值輸入3,表示每秒鐘的請求量如果超過3,則會觸發Sentinel的限流操作。

圖片

圖片

點擊新增按鈕后,會為http://localhost:8080/order/test_sentinel接口新增一條限流規則,如下所示。

圖片

圖片

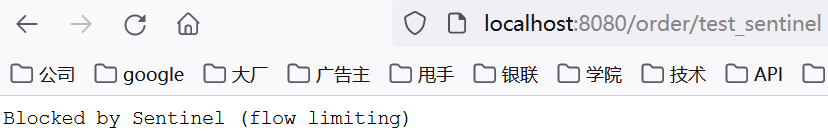

接下來,在瀏覽器上快速刷新http://localhost:8080/order/test_sentinel接口,當每秒鐘的刷新頻率超過3次時,會出現如下所示的提示信息。

圖片

圖片

3.3 配置流控模式

點擊http://localhost:8080/order/test_sentinel接口流控規則后面的編輯按鈕,打開編輯流控規則彈出框(如果是首次配置的話,就是新增流控規則彈出框),點擊高級選項配置。

圖片

圖片

會顯示出如下所示的界面。

圖片

圖片

可以看到,Sentinel主要提供了三種流控模式,分別為直接、關聯和鏈路。

- 直接:默認的流控模式,當接口達到限流條件時,直接開啟限流功能。

- 關聯:當關聯的資源達到限流條件時,開啟限流功能。

- 鏈路:當從某個接口請求過來的資源達到限流條件時,開啟限流功能。

演示直接流控模式

Sentinel默認就是使用的直接流控模式,我們之前在訂單微服務中集成的就是Sentinel的直接流控模式,在本文的流控規則-配置簡單限流中,也是使用的直接流控模式,這里不再贅述。

演示關聯流控模式

(1)在訂單微服務的io.binghe.shop.order.controller.OrderController 類中新增 /test_sentinel2接口,如下所示。

@GetMapping(value = "/test_sentinel2")

public String testSentinel2(){

log.info("測試Sentinel2");

return "sentinel2";

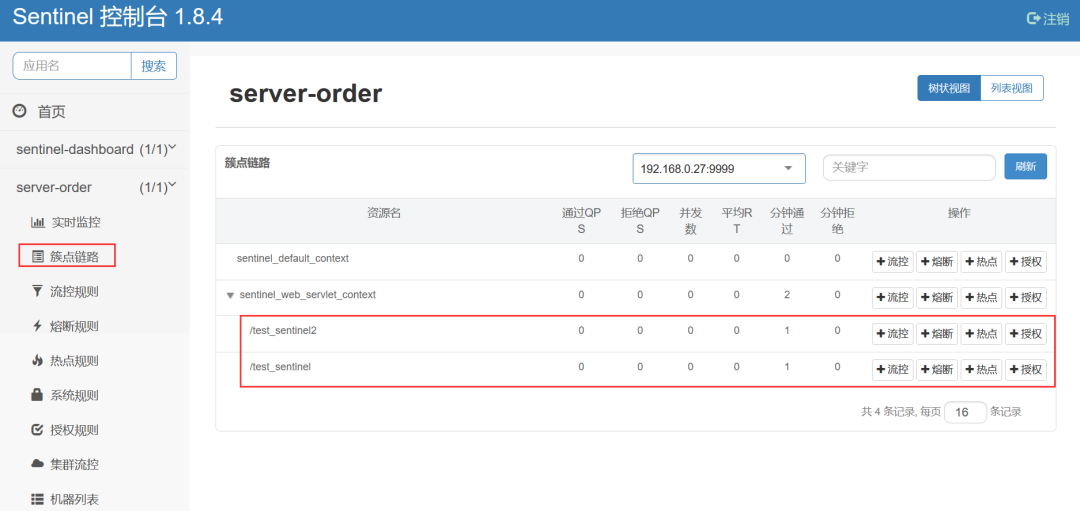

}(2)在瀏覽器上訪問下http://localhost:8080/order/test_sentinel2接口,以便使Sentinel檢測到http://localhost:8080/order/test_sentinel2接口。

圖片

圖片

注意:如果想使用Sentinel對某個接口進行限流和降級等操作,一定要先訪問下接口,使Sentinel檢測出相應的接口,這里一定要注意,在后續的文章中,不再單獨說明。

(3)回到為http://localhost:8080/order/test_sentinel接口配置流控規則的頁面,如下所示。

圖片

圖片

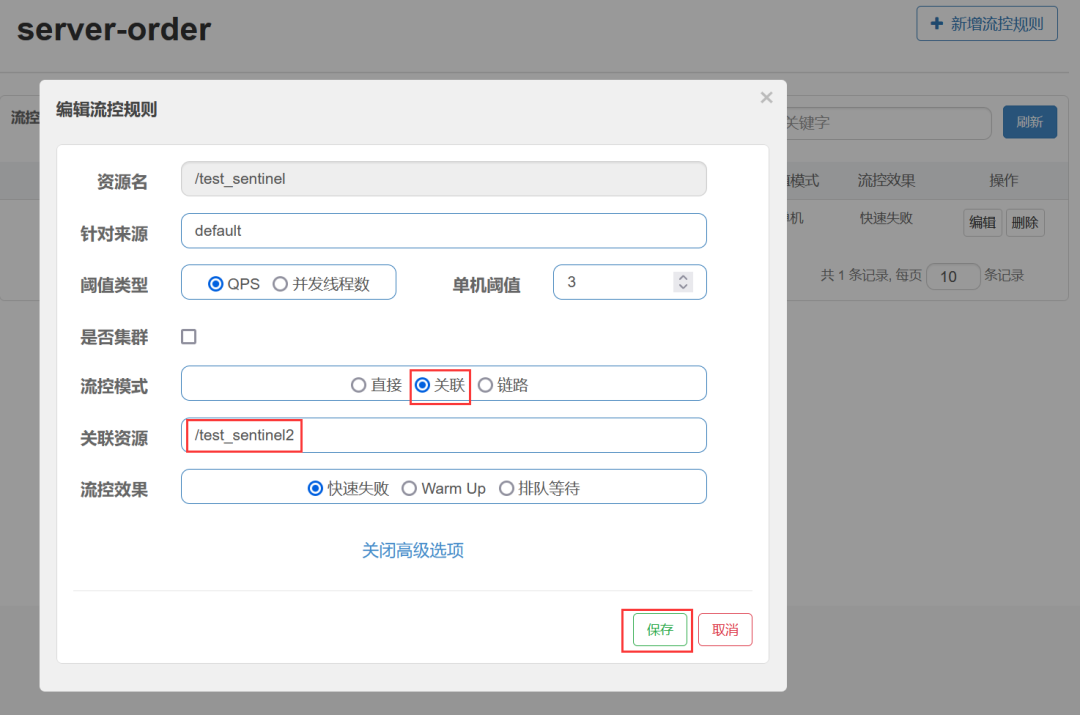

(4)在流控模式中選擇關聯,在關聯資源中輸入/test_sentinel2,如下所示。

圖片

圖片

點擊保存按鈕保存配置。

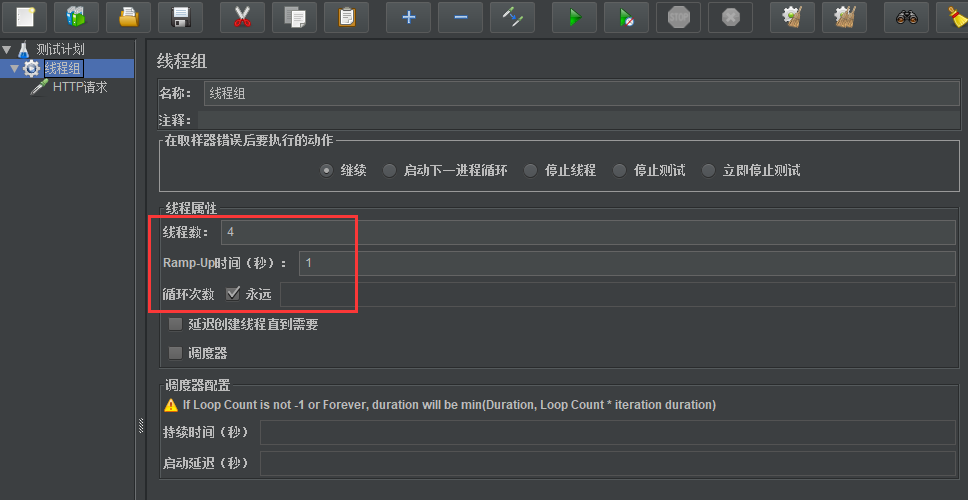

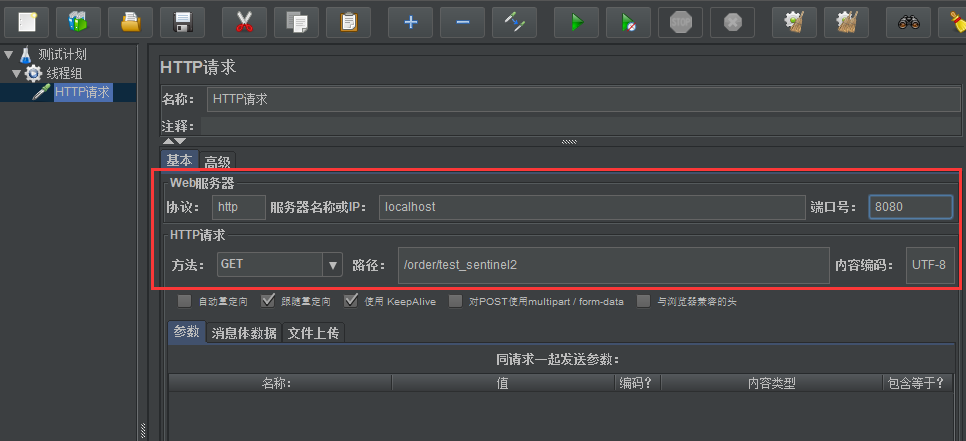

(5)打開JMeter,對http://localhost:8080/order/test_sentinel2接口進行測試,使其每秒鐘的訪問次數大于3,JMeter的具體配置如下所示。

圖片

圖片

在線程組中配置每秒訪問4次。

圖片

圖片

配置完畢后,使用JMeter開始訪問http://localhost:8080/order/test_sentinel2接口。

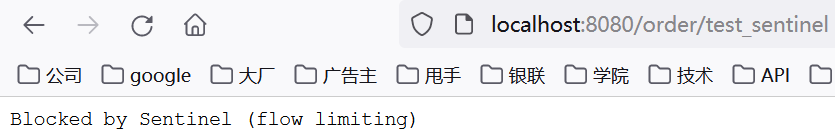

(6)在瀏覽器上刷新http://localhost:8080/order/test_sentinel接口,發現已經觸發了Sentinel的限流功能。

圖片

圖片

至此,關聯流控模式演示完畢。

演示鏈路流控模式

(1)在訂單微服務的io.binghe.shop.order.service包中新增SentinelService接口,用于測試流控模式,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 測試Sentinel

*/

public interface SentinelService {

/**

* 測試方法

*/

void sendMessage();

}(2)在訂單微服務的io.binghe.shop.order.service.impl包中新增SentinelServiceImpl類,實現SentinelService接口,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 測試類

*/

@Service

public class SentinelServiceImpl implements SentinelService {

@Override

@SentinelResource("sendMessage")

public void sendMessage() {

System.out.println("測試Sentinel的鏈路流控模式");

}

}這里,我們在sendMessage()方法上使用了@SentinelResource注解, @SentinelResource注解會在后續文章中介紹,這里不再贅述。

(3)在訂單微服務的io.binghe.shop.order.controller包下新建SentinelController類,用于測試接口,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 測試Sentinel

*/

@Slf4j

@RestController

public class SentinelController {

@Autowired

private SentinelService sentinelService;

@GetMapping(value = "/request_sentinel1")

public String requestSentinel1(){

log.info("測試Sentinel1");

sentinelService.sendMessage();

return "sentinel1";

}

@GetMapping(value = "/request_sentinel2")

public String requestSentinel2(){

log.info("測試Sentinel2");

sentinelService.sendMessage();

return "sentinel2";

}

}(4)升級SpringCloud Alibaba的依賴版本到2.2.7.RELEASE,升級SpringCloud版本到Hoxton.SR12,并且加入SpringBoot的管理依賴。主要的修改的是shop-springcloud-alibaba父工程的pom.xml配置,修改后的配置文件如下所示。

<properties>

<java.version>1.8</java.version>

<project.build.sourceEncoding>UTF-8</project.build.sourceEncoding>

<spring-cloud.version>Hoxton.SR12</spring-cloud.version>

<spring-cloud-alibaba.version>2.2.7.RELEASE</spring-cloud-alibaba.version>

<spring.boot.version>2.3.12.RELEASE</spring.boot.version>

<logback.version>1.1.7</logback.version>

<slf4j.version>1.7.21</slf4j.version>

<common.logging>1.2</common.logging>

<fastjson.version>1.2.51</fastjson.version>

<mybatis.version>3.4.6</mybatis.version>

<mybatis.plus.version>3.4.1</mybatis.plus.version>

<mysql.jdbc.version>8.0.19</mysql.jdbc.version>

<druid.version>1.1.10</druid.version>

</properties>

<dependencyManagement>

<dependencies>

<dependency>

<groupId>org.springframework.boot</groupId>

<artifactId>spring-boot-starter-parent</artifactId>

<version>${spring.boot.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

<dependency>

<groupId>org.springframework.cloud</groupId>

<artifactId>spring-cloud-dependencies</artifactId>

<version>${spring-cloud.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

<dependency>

<groupId>com.alibaba.cloud</groupId>

<artifactId>spring-cloud-alibaba-dependencies</artifactId>

<version>${spring-cloud-alibaba.version}</version>

<type>pom</type>

<scope>import</scope>

</dependency>

</dependencies>

</dependencyManagement>(5)升級Nacos,將Nacos注冊中心由1.4.3版本升級為2.1.0版本,并進入Nacos的bin目錄,輸入如下命令啟動Nacos。

startup.cmd -m standalone(6)在訂單微服務的application.yml文件中新增鏈路配置,如下所示。

spring:

cloud:

sentinel:

web-context-unify: false(7)在瀏覽器中分別訪問http://localhost:8080/order/request_sentinel1和http://localhost:8080/order/request_sentinel2,查看Sentinel中的簇點鏈路,如下所示。

圖片

圖片

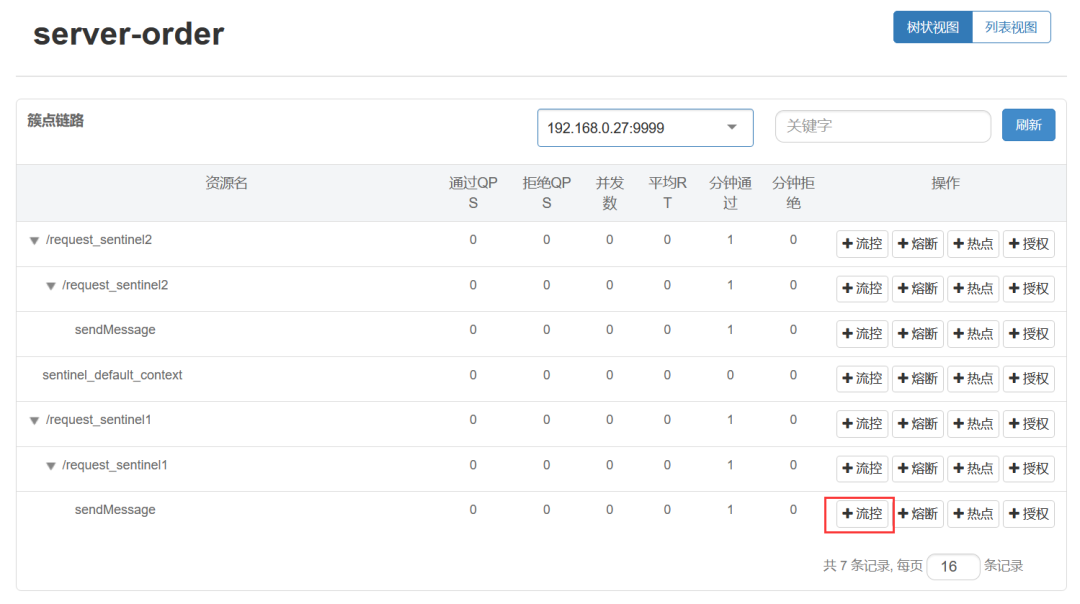

(8)點擊sendMessage后面的流控按鈕,如下所示。

圖片

圖片

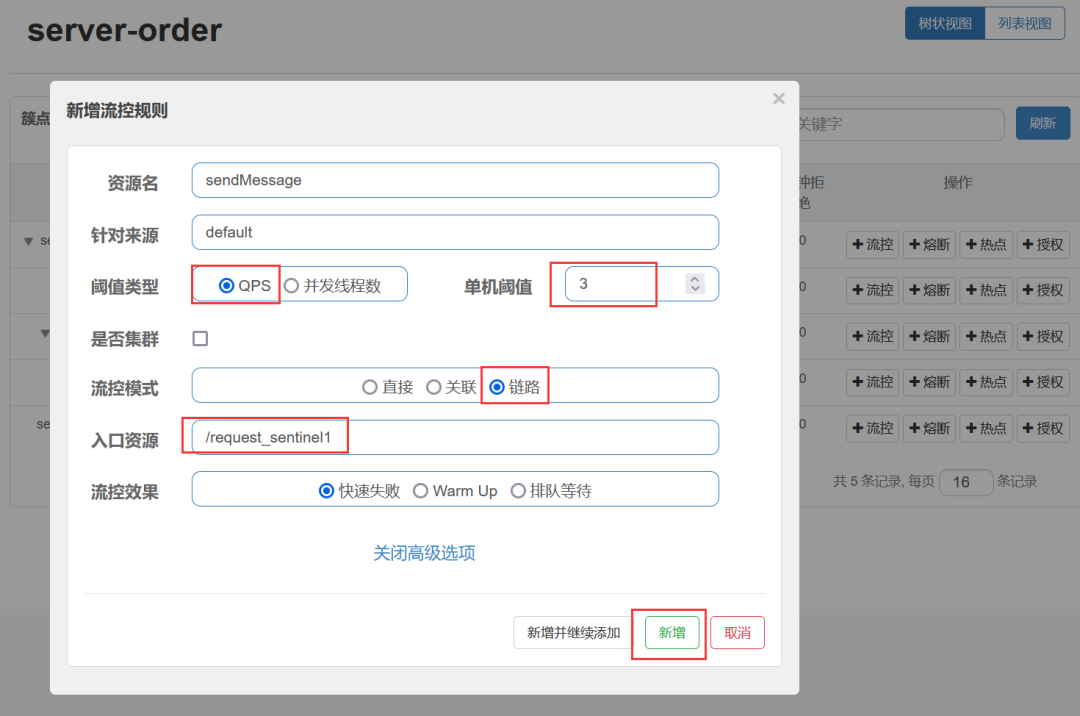

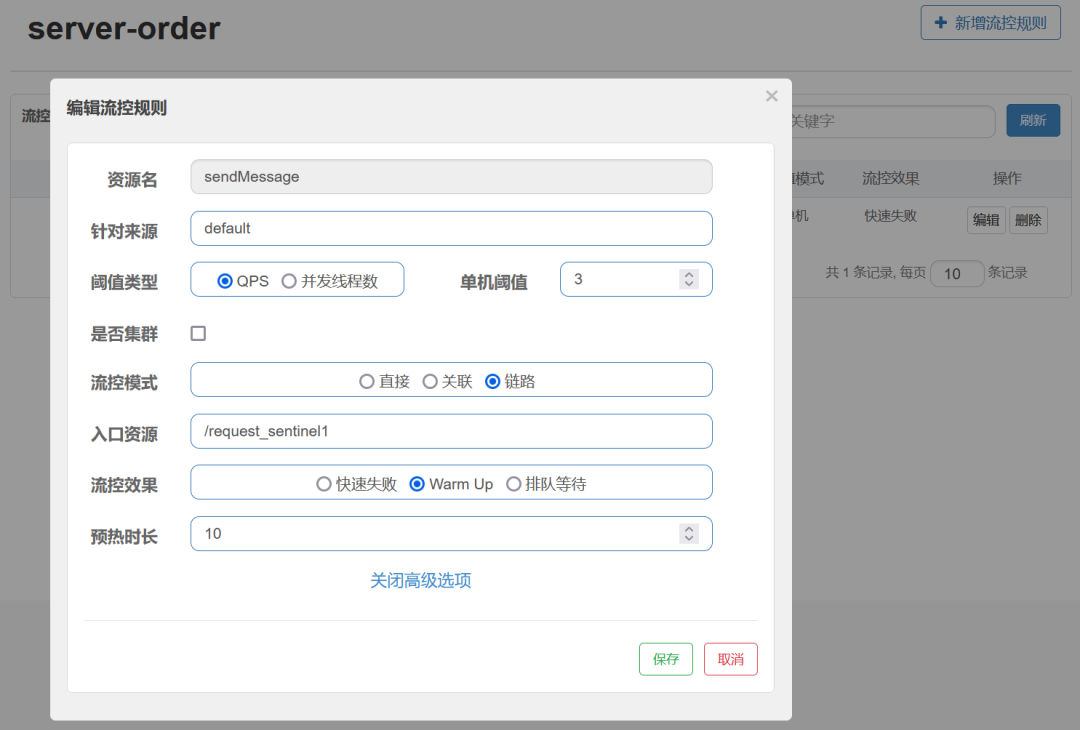

(9)在彈出的新增流控規則編輯框中閾值類型選擇QPS,單機閾值輸入3,在打開的高級選項中的流控模式選擇鏈路,入口資源輸入/request_sentinel1,如下所示。

圖片

圖片

點擊新增按鈕保存配置,此時,如果是通過http://localhost:8080/order/request_sentinel1接口調用io.binghe.shop.order.service.SentinelService#sendMessage()方法時,如果調用的頻率每秒鐘超過3次,就會觸發Sentinel的限流操作,而通過http://localhost:8080/order/request_sentinel2接口調用io.binghe.shop.order.service.SentinelService#sendMessage()方法時,則不受限制。

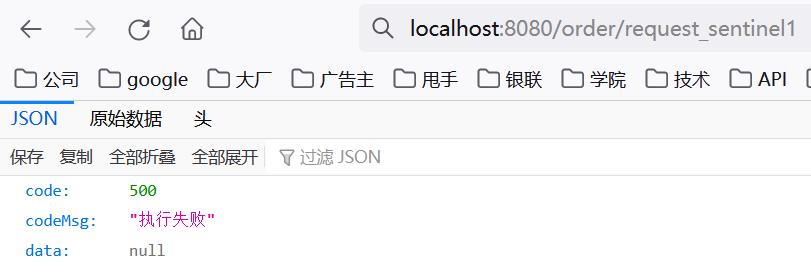

(10)在瀏覽器中不斷訪問http://localhost:8080/order/request_sentinel1,使得每秒的訪問次數超過3,則會觸發Sentinel的限流操作,如下所示。

圖片

圖片

訪問http://localhost:8080/order/request_sentinel2接口則不會被限流。

至此,鏈路流控模式演示完畢。

附加說明

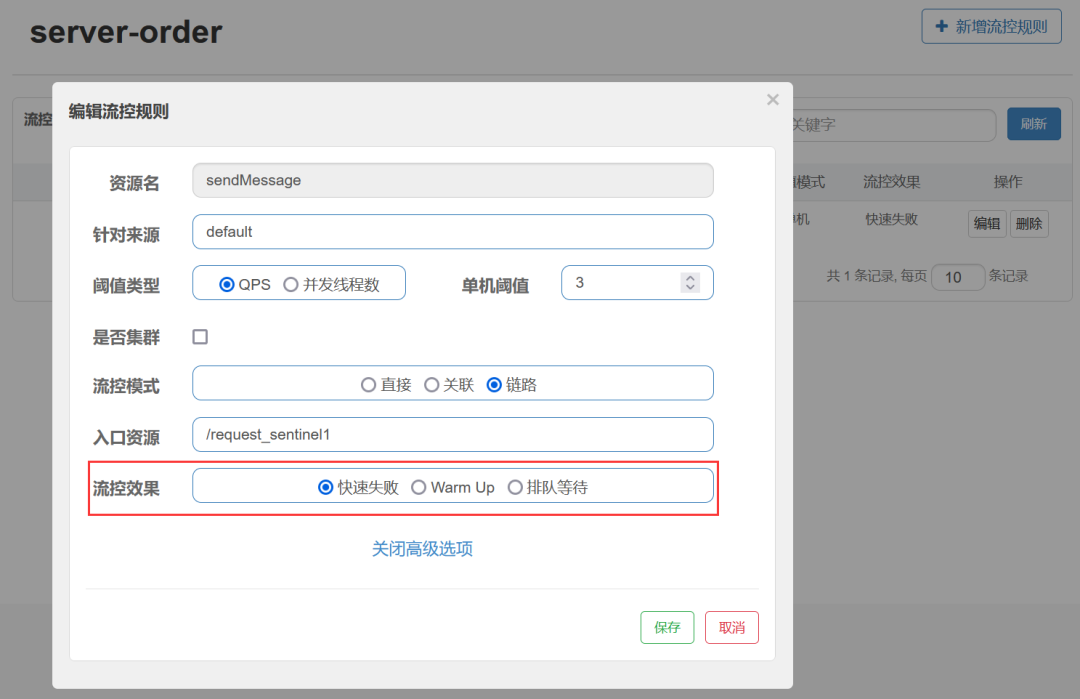

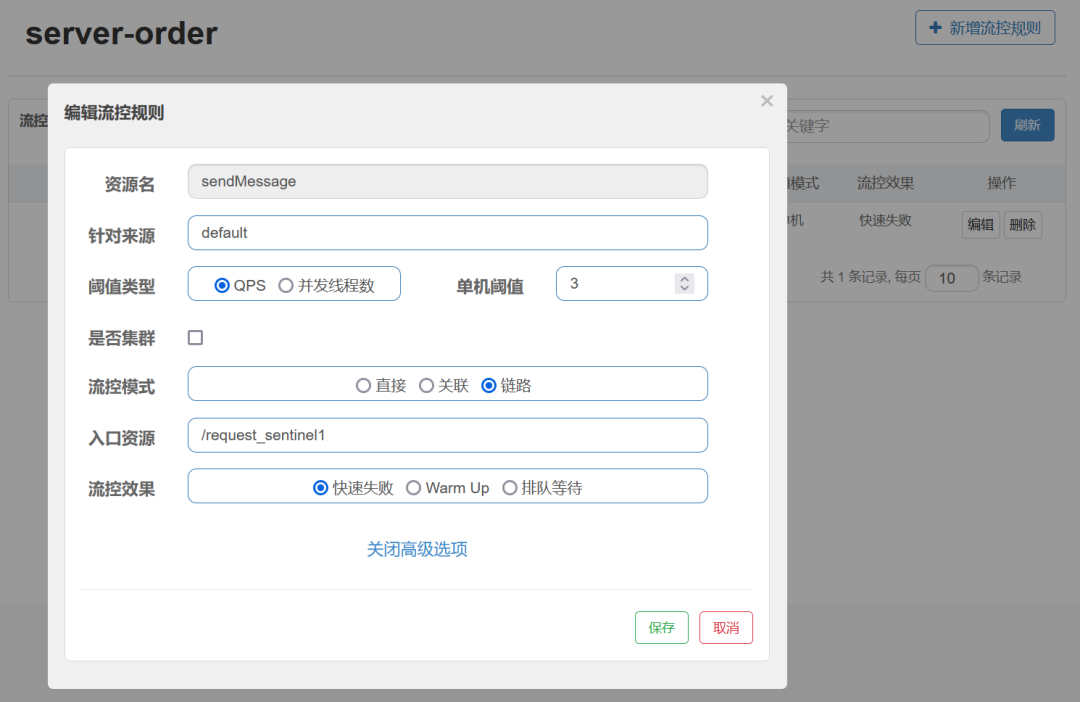

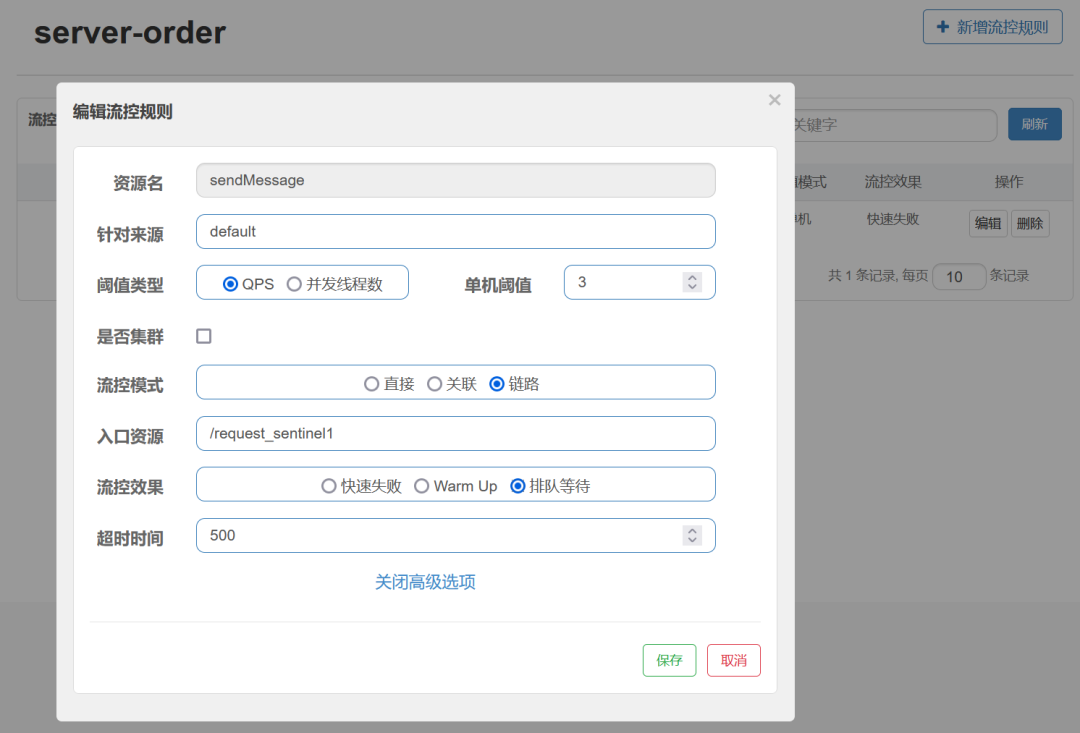

在流控規則的高級選項中還有三個流控效果,如下所示。

圖片

圖片

接下來,就對這三個選項進行簡單的說明。

- 快速失敗:會直接失敗,拋出異常,期間不會做任何其他的處理操作。

圖片

圖片

- Warm Up:從開始閾值到最大QPS閾值會有一個緩沖,可以設置一個預熱時長,這個選項比較適合突發瞬時高并發流量的場景,能夠將突發的高并發流量轉換為均勻、緩慢增長的場景。

圖片

圖片

- 排隊等待:能夠使請求均勻的通過,單機的閾值為每秒通過的請求數量,其余的請求會排隊等待。另外,還會設置一個超時時間,當請求超過超時時間未處理時,會被丟棄。

圖片

圖片

四、熔斷規則

降級規則一般情況下,指的是滿足某些條件時,對服務進行降級操作。

4.1 熔斷規則概述

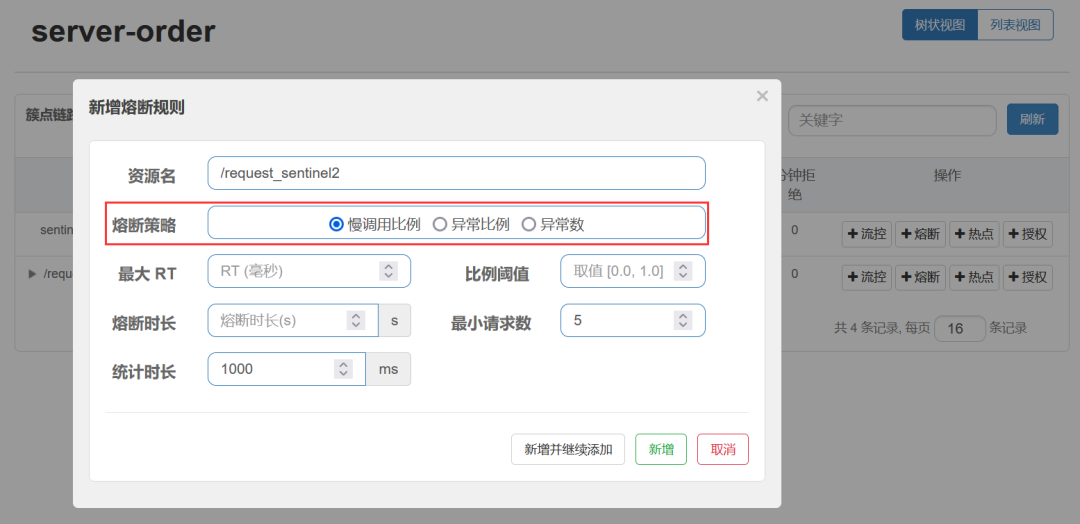

Sentinel主要提供了三個熔斷策略,分別為:慢調用比例、異常比例和異常數。

圖片

圖片

4.2 演示基于慢調用比例熔斷

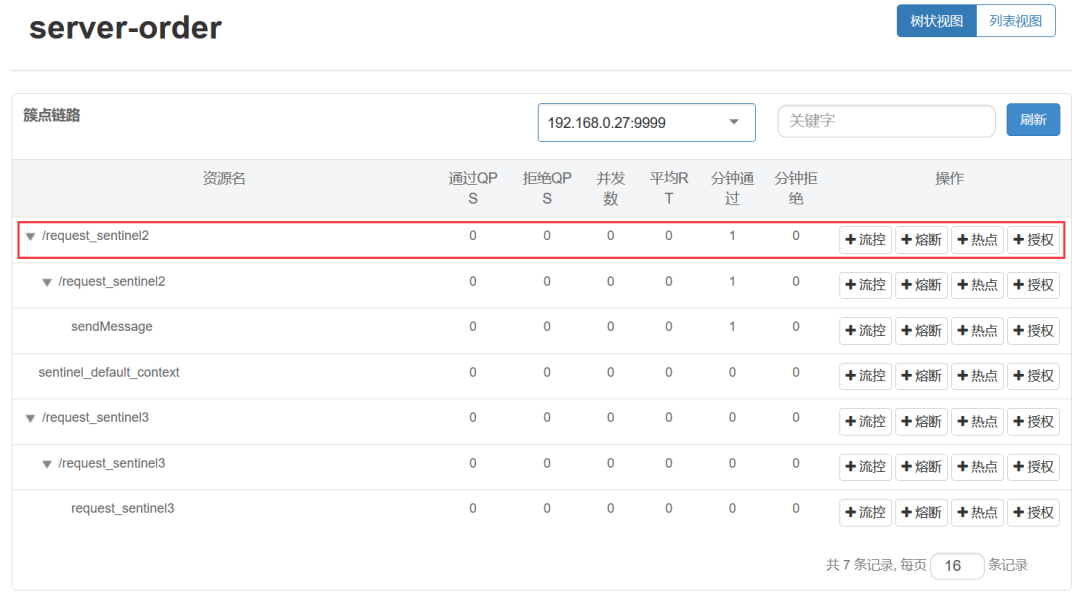

(1)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel2,在Sentinel的簇點鏈路里找到/request_sentinel2

圖片

圖片

(2)點擊熔斷按鈕,進入熔斷規則配置框,按照如下方式進行配置。

圖片

圖片

上述配置表示最大響應時長為1ms,比例閾值達到0.1時,會觸發熔斷操作,并且熔斷的時長為2,最小請求數未5,統計的時長為1000毫秒。

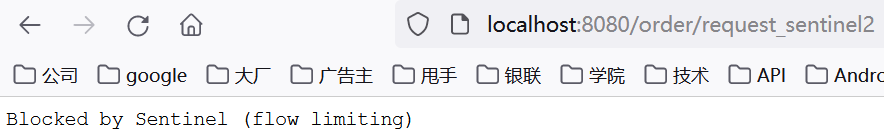

(3)點擊新增按鈕后,不斷在瀏覽器中刷新http://localhost:8080/order/request_sentinel2,會發現觸發了Sentinel的熔斷操作,如下所示。

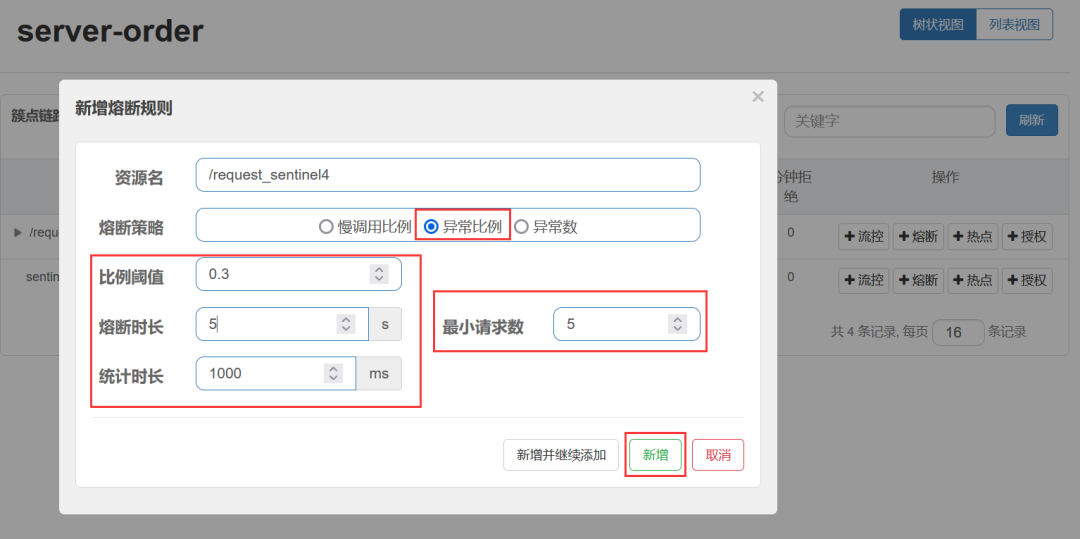

4.3 演示基于異常比例熔斷

(1)在訂單微服務的io.binghe.shop.order.controller.SentinelController類中定義一個成員變量count,用來記錄訪問計數,同時,新增一個requestSentinel4()方法用來測試基于異常比例的熔斷,如下所示。

private int count = 0;

@GetMapping(value = "/request_sentinel4")

@SentinelResource("request_sentinel4")

public String requestSentinel4(){

log.info("測試Sentinel4");

count++;

//模擬異常,比例為50%

if (count % 2 == 0){

throw new RuntimeException("演示基于異常比例熔斷");

}

return "sentinel4";

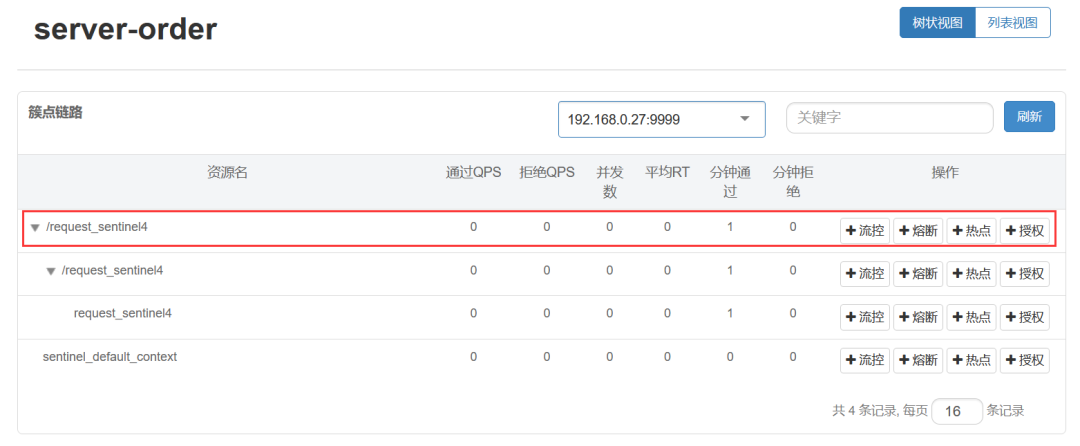

}(2)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel4,在Sentinel的簇點鏈路里找到/request_sentinel4。

(3)點擊熔斷按鈕,進入熔斷規則配置框,按照如下方式進行配置。

圖片

圖片

在io.binghe.shop.order.controller.SentinelController#requestSentinel4()方法中,設置的異常比例為50%,這里在Sentinel的比例閾值中設置的異常比例為0.3,也就是30%,所以,在訪問http://localhost:8080/order/request_sentinel4接口時,會觸發Sentinel的熔斷操作。

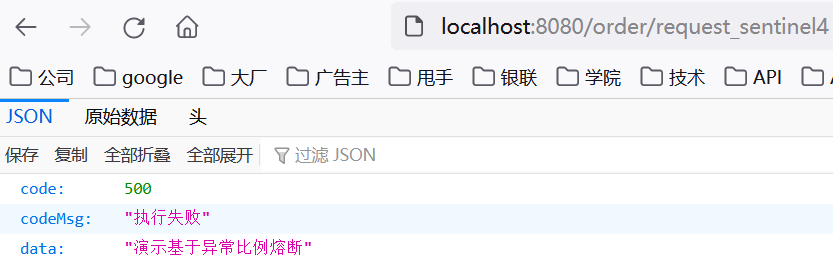

(4)點擊新增按鈕后,不斷在瀏覽器中刷新http://localhost:8080/order/request_sentinel4,會發現觸發了Sentinel的熔斷操作,如下所示。

圖片

圖片

4.4 演示基于異常數熔斷

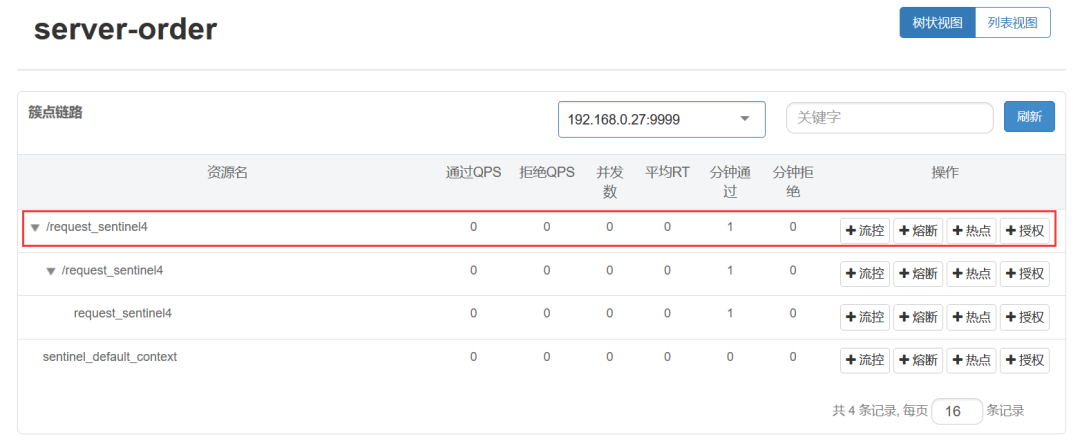

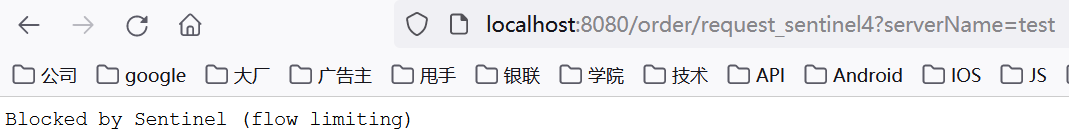

(1)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel4,在Sentinel的簇點鏈路里找到/request_sentinel4。

圖片

圖片

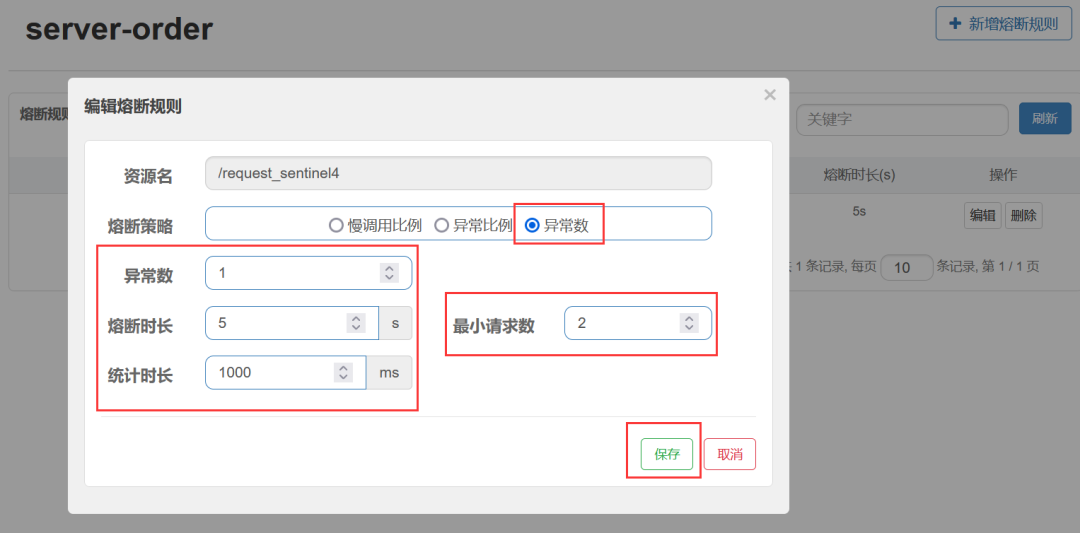

(2)點擊熔斷按鈕,進入熔斷規則配置框,按照如下方式進行配置。

圖片

圖片

上述配置表示,在1秒鐘內最少請求2次,當異常數大于1時,會觸發熔斷操作,熔斷的時長為5秒。

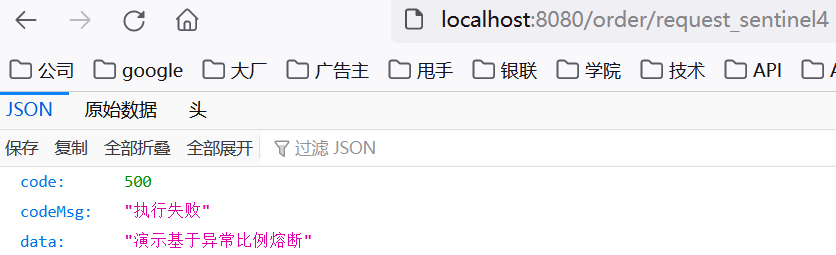

(3)點擊保存按鈕后,不斷在瀏覽器中刷新http://localhost:8080/order/request_sentinel4,會發現觸發了Sentinel的熔斷操作,如下所示。

圖片

圖片

五、熱點規則

Sentinel的熱點規則可以將流量規則控制到具體的參數上。

5.1 熱點規則概述

Sentinel的熱點規則可以根據具體的參數來控制流量規則,適用于根據不同參數進行流量控制的場景。

5.2 演示熱點規則

(1)在訂單微服務的io.binghe.shop.order.controller.SentinelController類中新增requestSentinel3()方法,其中會帶有一個String類型的參數header和一個String類型的參數body,如下所示。

@GetMapping(value = "/request_sentinel3")

@SentinelResource("request_sentinel3")

public String requestSentinel3(String header, String body){

log.info("測試Sentinel3");

return "sentinel3";

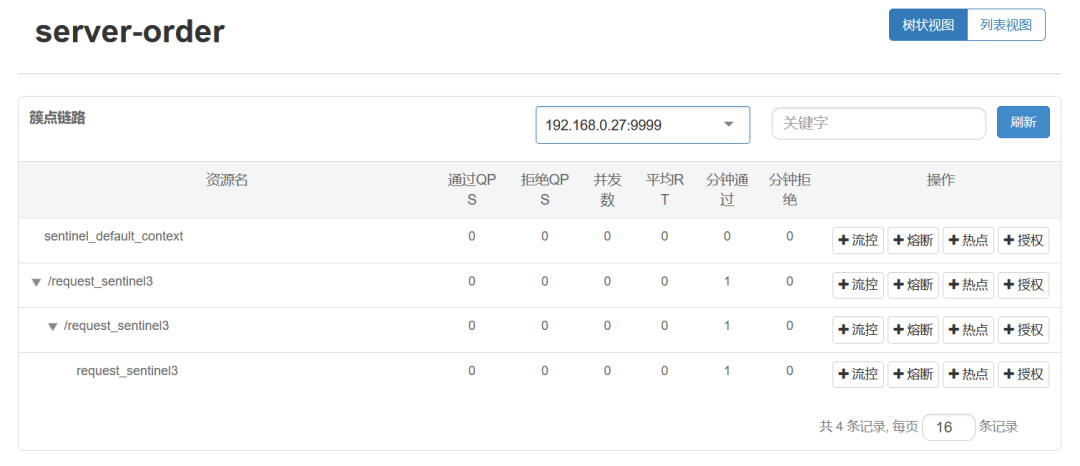

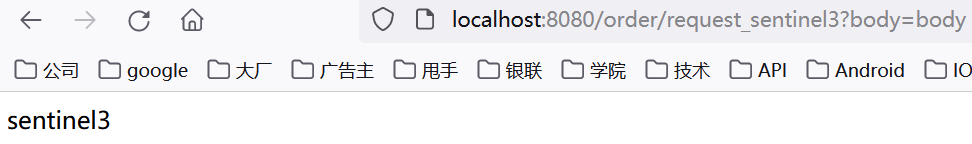

}(2)在瀏覽器中訪問http://localhost:8080/order/request_sentinel3接口,在Sentinel的簇點鏈路中會顯示/request_sentinel3接口,如下所示。

圖片

圖片

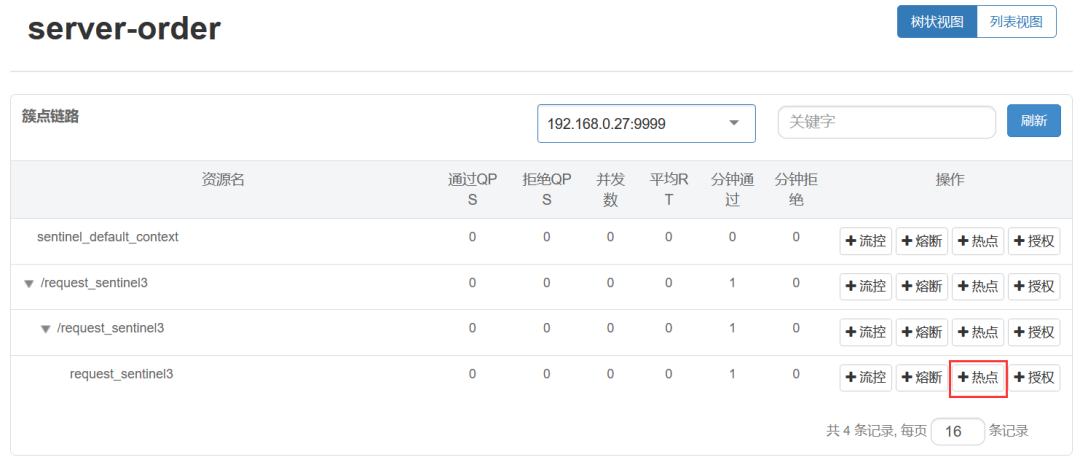

(3)點擊熱點按鈕,如下所示。

圖片

圖片

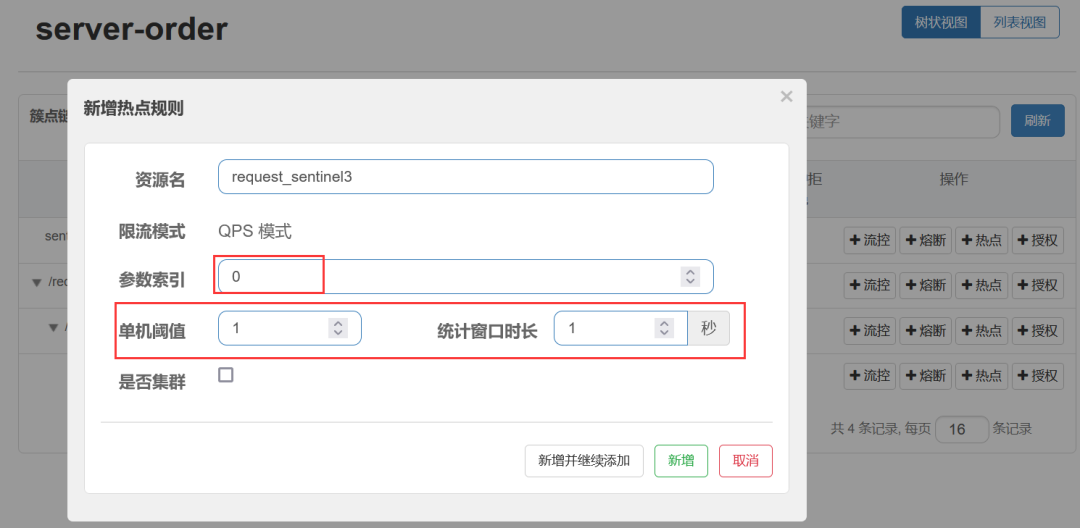

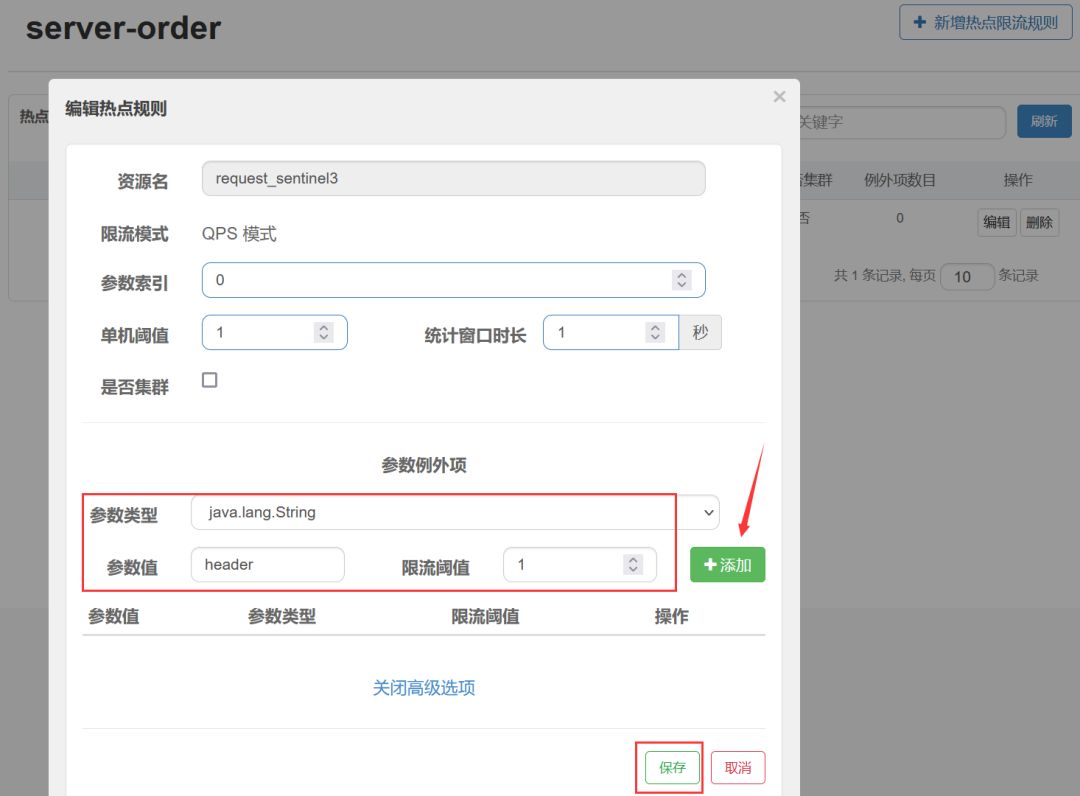

(4)在彈出的熱點規則配置框中的參數索引中輸入0,單機閾值輸入1,統計窗口時長輸入1,如下所示。

圖片

圖片

表示對requestSentinel3()方法的第一個參數header進行限流,如果每秒鐘訪問的次數超過1次,則觸發限流。

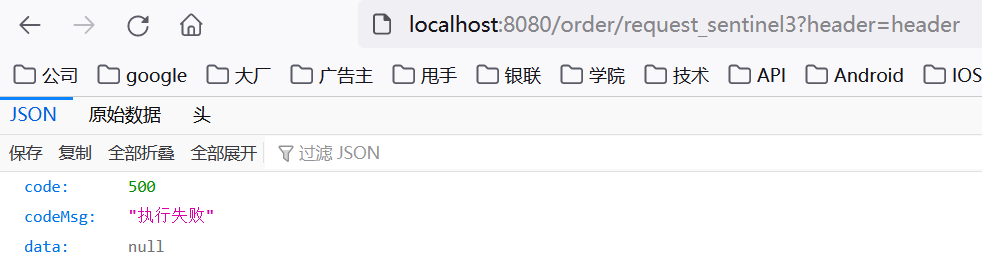

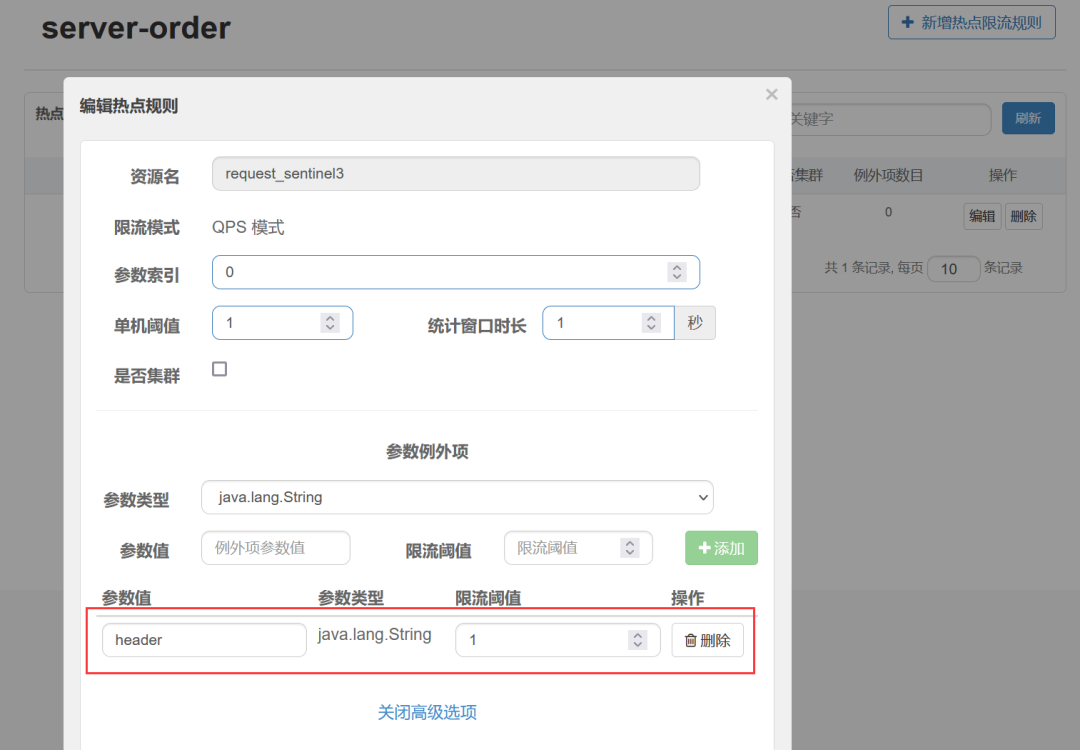

(5)保存配置后,在瀏覽器中不斷訪問http://localhost:8080/order/request_sentinel3?header=header,當每秒訪問的頻率超過1次時,會觸發Sentinel的限流操作,如下所示。

圖片

圖片

不斷訪問http://localhost:8080/order/request_sentinel3?body=body,則不會觸發限流操作。

圖片

圖片

5.3 演示熱點高級選項規則

(1)在彈出的熱點規則配置框中打開高級選項,在參數類型中選擇java.lang.String,因為在參數索引中輸入0,表示的是對header參數限流,而header參數是String類型的。在參數值里輸入header,也就是為參數名為header的參數賦值為字符串header。限流閾值為1,如下所示。

圖片

圖片

(2)點擊添加按鈕后如下所示。

圖片

圖片

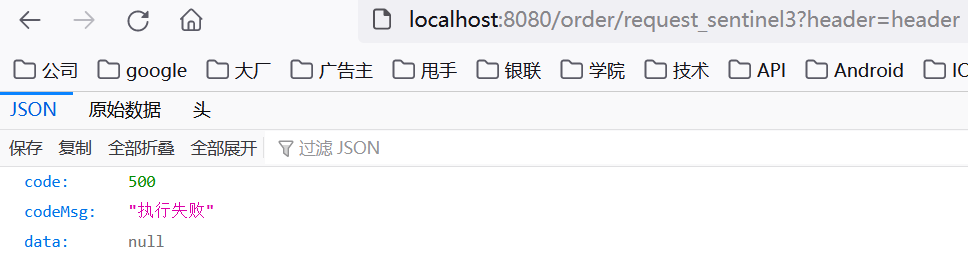

(3)點擊保存按鈕,在瀏覽器不斷刷新http://localhost:8080/order/request_sentinel3?header=header,會觸發Sentinel的限流操作。

圖片

圖片

六、授權規則

授權規則能夠根據調用來源判斷還否允許執行本次請求。

6.1 授權規則概述

在某些場景下,需要根據調用接口的來源判斷是否允許執行本次請求。此時就可以使用Sentinel提供的授權規則來實現,Sentinel的授權規則能夠根據請求的來源判斷是否允許本次請求通過。

在Sentinel的授權規則中,提供了 白名單與黑名單 兩種授權類型。

6.2 演示授權規則

(1)在訂單微服務shop-order中新建io.binghe.shop.order.parser包,并創建MyRequestOriginParser類,實現com.alibaba.csp.sentinel.adapter.spring.webmvc.callback.RequestOriginParser接口,用來處理請求的來源。代碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description Sentinel授權規則,用來處理請求的來源

*/

@Component

public class MyRequestOriginParser implements RequestOriginParser {

@Override

public String parseOrigin(HttpServletRequest httpServletRequest) {

return httpServletRequest.getParameter("serverName");

}

}(2)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel4,在Sentinel的簇點鏈路里找到/request_sentinel4。

圖片

圖片

(3)點擊授權按鈕,進入授權規則配置框,按照如下方式進行配置。

圖片

圖片

其中,流控應用填寫的是test,授權類型為黑名單。這里要結合新建的MyRequestOriginParser類進行理解,MyRequestOriginParser類的parseOrigin()方法如下所示。

public String parseOrigin(HttpServletRequest httpServletRequest) {

return httpServletRequest.getParameter("serverName");

}parseOrigin()方法中直接返回了從HttpServletRequest中獲取的serverName參數,而在上圖中的流控應用中輸出的是test,授權類型為黑名單。

所以,如果我們訪問http://localhost:8080/order/request_sentinel4?serverName=test的話,是處于黑名單的狀態,無法訪問。

(4)點擊新增按鈕后,不斷在瀏覽器中刷新http://localhost:8080/order/request_sentinel4?serverName=test,會發現無法訪問,被Sentinel限流了。

七、系統規則

系統保護規則是從應用級別的入口流量進行控制,從單臺機器的總體 Load、 RT、入口 QPS 、 CPU使用率和線程數五個維度監控應用數據,讓系統盡可能跑在最大吞吐量的同時保證系統整體的穩定性。

7.1 系統規則概述

系統保護規則是應用整體維度的,而不是資源維度的,并且僅對入口流量 (進入應用的流量) 生效。

- Load(僅對 Linux/Unix-like 機器生效):當系統 load1 超過閾值,且系統當前的并發線程數超過系統容量時才會觸發系統保護。系統容量由系統的 maxQps * minRt 計算得出。設定參考值一般是 CPU cores * 2.5。

- RT:當單臺機器上所有入口流量的平均 RT 達到閾值即觸發系統保護,單位是毫秒。

- 線程數:當單臺機器上所有入口流量的并發線程數達到閾值即觸發系統保護。

- 入口 QPS:當單臺機器上所有入口流量的 QPS 達到閾值即觸發系統保護。

- CPU使用率:當單臺機器上所有入口流量的 CPU使用率達到閾值即觸發系統保護

7.2 演示系統規則

(1)在訂單微服務中新建io.binghe.shop.order.handler包,并創建MyUrlBlockHandler類,實現com.alibaba.csp.sentinel.adapter.spring.webmvc.callback.BlockExceptionHandler接口,用來捕獲系統級Sentinel異常,代碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 處理Sentinel系統規則,返回自定義異常

*/

@Component

public class MyUrlBlockHandler implements BlockExceptionHandler {

@Override

public void handle(HttpServletRequest request, HttpServletResponse response, BlockException e) throws Exception {

String msg = null;

if (e instanceof FlowException) {

msg = "限流了";

} else if (e instanceof DegradeException) {

msg = "降級了";

} else if (e instanceof ParamFlowException) {

msg = "熱點參數限流";

} else if (e instanceof SystemBlockException) {

msg = "系統規則(負載/...不滿足要求)";

} else if (e instanceof AuthorityException) {

msg = "授權規則不通過";

}

// http狀態碼

response.setStatus(500);

response.setCharacterEncoding("utf-8");

response.setHeader("Content-Type", "application/json;charset=utf-8");

response.setContentType("application/json;charset=utf-8");

JSONObject jsonObject = new JSONObject();

jsonObject.put("code", 500);

jsonObject.put("codeMsg", msg);

response.getWriter().write(jsonObject.toJSONString());

}

}(2)在訂單微服務的io.binghe.shop.order.controller.SentinelController類中新增requestSentinel5()方法,如下所示。

@GetMapping(value = "/request_sentinel5")

@SentinelResource("request_sentinel5")

public String requestSentinel5(){

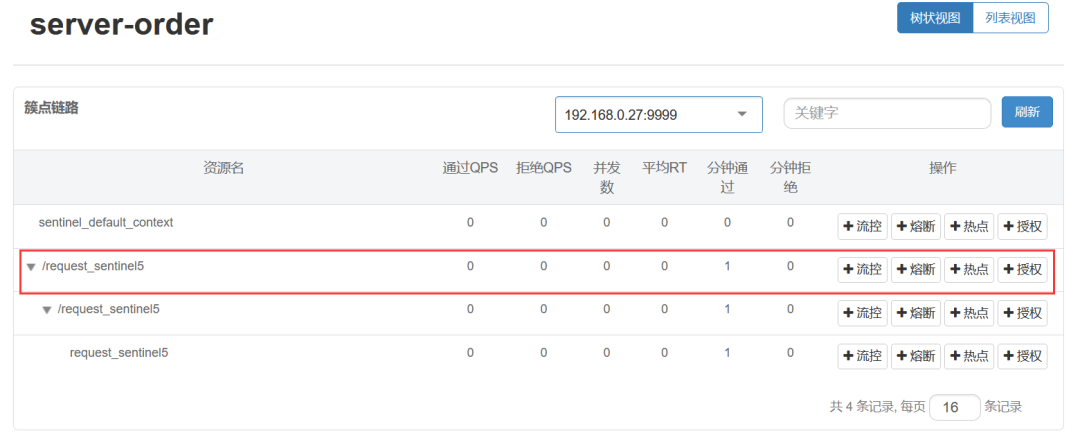

log.info("測試Sentinel5");

return "sentinel5";

}(3)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel5,在Sentinel的簇點鏈路里找到/request_sentinel5。

圖片

圖片

(4)點擊流控按鈕,進入流控規則配置框,按照如下方式進行配置。

圖片

圖片

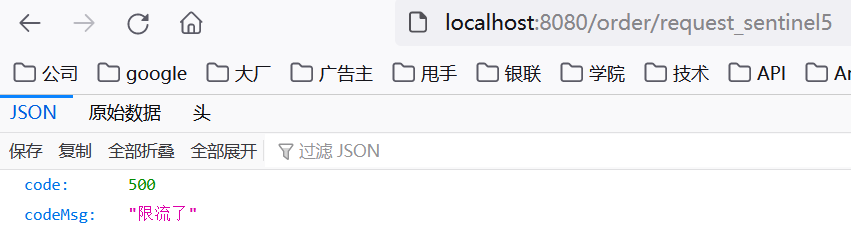

(5)在瀏覽器中不斷刷新http://localhost:8080/order/request_sentinel5,會顯示如下信息。

圖片

圖片

返回的原始數據如下所示。

{"code":500,"codeMsg":"限流了"}說明觸發了系統規則,捕獲到了Sentinel全局異常。

八、@SentinelResource注解

使用Sentinel時,可以使用@SentinelResource注解來指定異常處理策略。

8.1 @SentinelResource注解概述

在Sentinel中,指定發生異常時的處理策略非常簡單,只需要使用@SentinelResource注解即可,@SentinelResource注解的源碼如下所示。

@Target({ElementType.METHOD, ElementType.TYPE})

@Retention(RetentionPolicy.RUNTIME)

@Inherited

public @interface SentinelResource {

//資源名稱

String value() default "";

//entry類型,標記流量的方向,取值IN/OUT,默認是OUT

EntryType entryType() default EntryType.OUT;

int resourceType() default 0;

//處理BlockException的函數名稱,函數要求:

//1. 必須是 public

//2.返回類型 參數與原方法一致

//3. 默認需和原方法在同一個類中。若希望使用其他類的函數,可配置

//blockHandlerClass ,并指定blockHandlerClass里面的方法。

String blockHandler() default "";

//存放blockHandler的類,對應的處理函數必須static修飾。

Class<?>[] blockHandlerClass() default {};

//用于在拋出異常的時候提供fallback處理邏輯。fallback函數可以針對所

//有類型的異常(除了 exceptionsToIgnore 里面排除掉的異常類型)進行處理。函數要求:

//1. 返回類型與原方法一致

//2. 參數類型需要和原方法相匹配

//3. 默認需和原方法在同一個類中。若希望使用其他類的函數,可配置fallbackClass ,并指定fallbackClass里面的方法。

String fallback() default "";

//存放fallback的類。對應的處理函數必須static修飾。

String defaultFallback() default "";

//用于通用的 fallback 邏輯。默認fallback函數可以針對所有類型的異常進

//行處理。若同時配置了 fallback 和 defaultFallback,以fallback為準。函數要求:

//1. 返回類型與原方法一致

//2. 方法參數列表為空,或者有一個 Throwable 類型的參數。

//3. 默認需要和原方法在同一個類中。若希望使用其他類的函數,可配置fallbackClass ,并指定 fallbackClass 里面的方法。

Class<?>[] fallbackClass() default {};

//指定排除掉哪些異常。排除的異常不會計入異常統計,也不會進入fallback邏輯,而是原樣拋出。

Class<? extends Throwable>[] exceptionsToTrace() default {Throwable.class};

//需要trace的異常

Class<? extends Throwable>[] exceptionsToIgnore() default {};

}8.2 演示@SentinelResource注解

1.定義限流和降級后的處理方法

(1)在訂單微服務的io.binghe.shop.order.service.SentinelService接口中新增sendMessage2()方法,如下所示。

String sendMessage2();(2)在訂單微服務的io.binghe.shop.order.service.impl.SentinelServiceImpl方法中,實現sendMessage2()方法,并且定義一個成員變量count,用來記錄請求sendMessage2()方法的次數,同時定義25%的異常率。在sendMessage2()方法上使用@SentinelResource指定了資源的名稱、發生BlockException時進入的方法和發生異常時進入的方法,代碼如下所示。

private int count = 0;

@Override

@SentinelResource(

value = "sendMessage2",

blockHandler = "blockHandler",

fallback = "fallback")

public String sendMessage2() {

count ++;

//25%的異常率

if (count % 4 == 0){

throw new RuntimeException("25%的異常率");

}

return "sendMessage2";

}

public String blockHandler(BlockException e){

log.error("限流了:{}", e);

return "限流了";

}

public String fallback(Throwable e){

log.error("異常了:{}", e);

return "異常了";

}(3)在訂單微服務的io.binghe.shop.order.controller.SentinelController類中新增requestSentinel6()方法,在方法中調用io.binghe.shop.order.service.SentinelService接口中的sendMessage2()方法,如下所示。

@GetMapping(value = "/request_sentinel6")

public String requestSentinel6(){

log.info("測試Sentinel6");

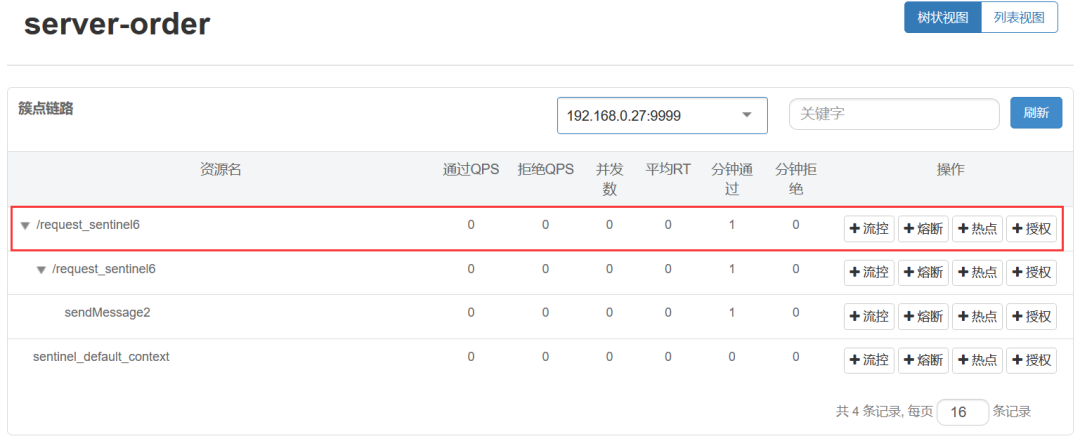

return sentinelService.sendMessage2();

}(4)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel6,在Sentinel的簇點鏈路里找到/request_sentinel6。

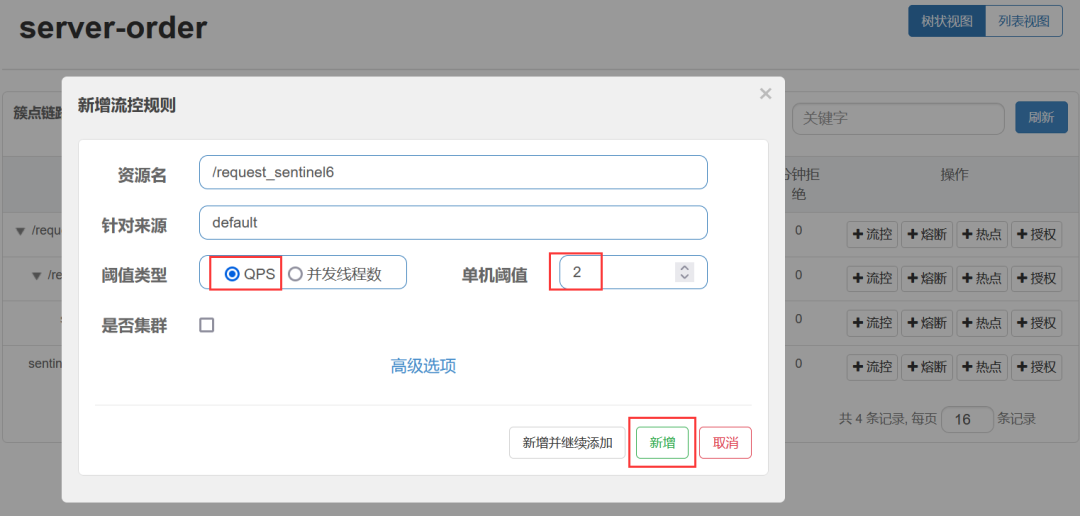

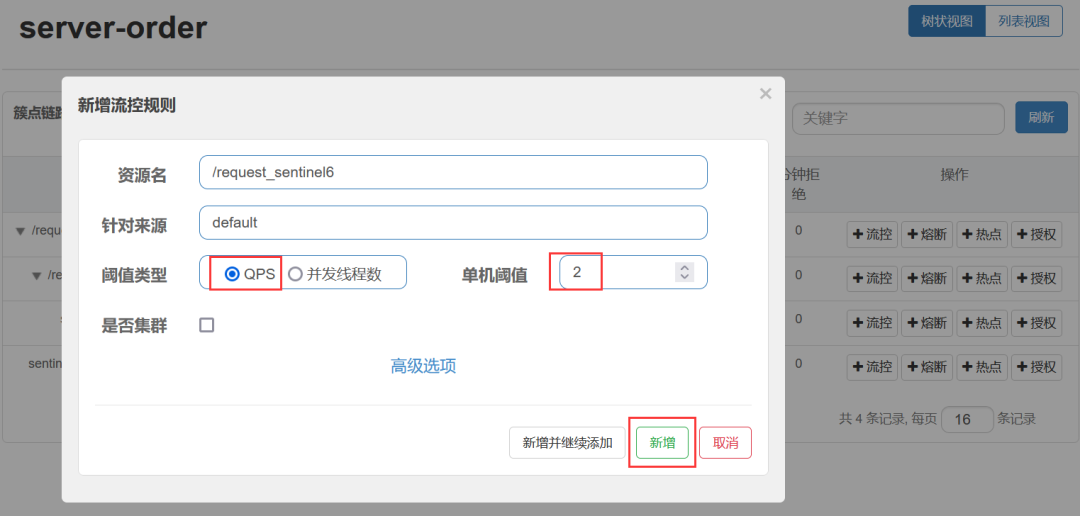

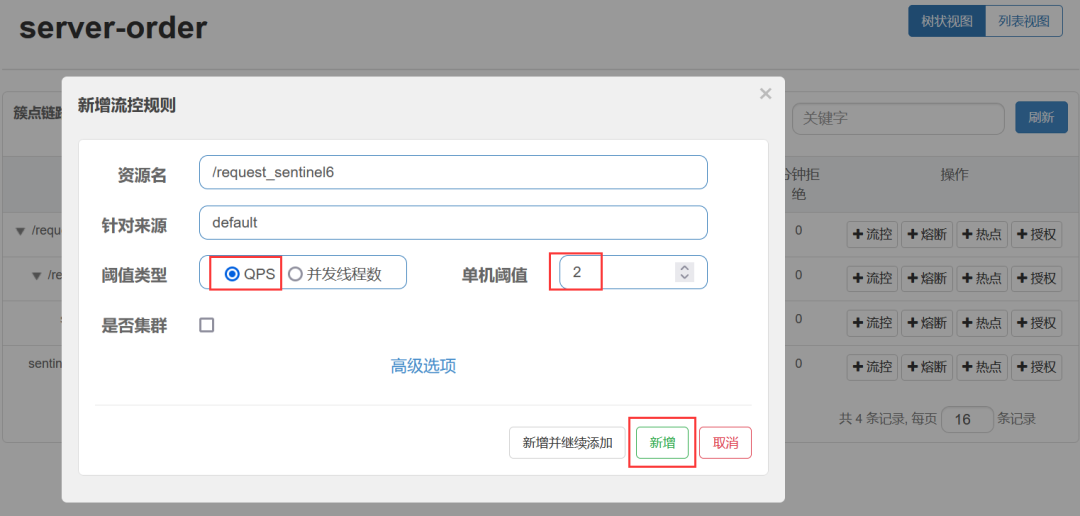

(5)點擊流控按鈕進入流控規則頁面,按照下圖方式進行配置。

圖片

圖片

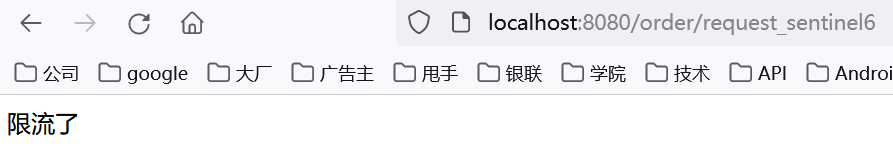

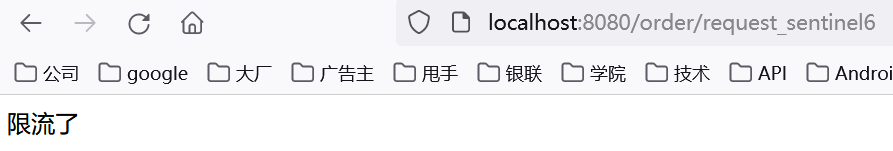

(6)點擊新增按鈕后在瀏覽器中刷新http://localhost:8080/order/request_sentinel6,當刷新的頻率超過每秒2次時,瀏覽器會顯示如下信息。

圖片

圖片

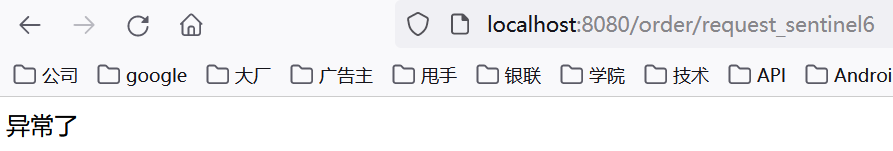

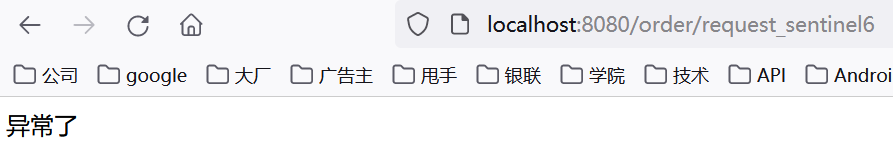

當刷新的次數是4的倍數時,瀏覽器會顯示如下信息。

圖片

圖片

2.在外部類中指定限流和異常調用的方法

(1)在訂單微服務的io.binghe.shop.order.handler包下新建MyBlockHandlerClass類,用于定義被Sentinel限流時的方法,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 定義被Sentinel限流時調用的方法

*/

@Slf4j

public class MyBlockHandlerClass {

public static String blockHandler(BlockException e){

log.error("限流了:{}", e);

return "限流了";

}

}(2)在訂單微服務的io.binghe.shop.order.handler包下新建MyFallbackClass類,用于定義拋出異常時調用的方法,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description 定義異常時調用的方法

*/

@Slf4j

public class MyFallbackClass {

public static String fallback(Throwable e){

log.error("異常了:{}", e);

return "異常了";

}

}(3)修改io.binghe.shop.order.service.impl.SentinelServiceImpl#sendMessage2()方法上的注解,修改后的代碼如下所示。

@Override

@SentinelResource(

value = "sendMessage2",

blockHandlerClass = MyBlockHandlerClass.class,

blockHandler = "blockHandler",

fallbackClass = MyFallbackClass.class,

fallback = "fallback")

public String sendMessage2() {

count ++;

System.out.println(count);

//25%的異常率

if (count % 4 == 0){

throw new RuntimeException("25%的異常率");

}

return "sendMessage2";

}(4)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel6,在Sentinel的簇點鏈路里找到/request_sentinel6。

圖片

圖片

(5)點擊流控按鈕進入流控規則頁面,按照下圖方式進行配置。

圖片

圖片

(6)點擊新增按鈕后在瀏覽器中刷新http://localhost:8080/order/request_sentinel6,當刷新的頻率超過每秒2次時,瀏覽器會顯示如下信息。

圖片

圖片

當刷新的次數是4的倍數時,瀏覽器會顯示如下信息。

圖片

圖片

九、Sentinel持久化

Sentinel中可以自定義配置的持久化來將Sentinel的配置規則持久化到服務器磁盤,使得重啟應用或者Sentinel后,Sentinel的配置規則不丟失。

9.1 Sentinel持久化概述

細心的小伙伴會發現,我們之前配置的Sentinel規則在程序重啟或者Sentinel重啟后就會消失不見,此時就需要我們重新配置。如果這發生在高并發、大流量的場景下是不可接受的。那有沒有什么辦法讓程序或Sentinel重啟后配置不丟失呢?其實,Sentinel中可以自定義配置的持久化來解決這個問題。

9.2 實現Sentinel的持久化

(1)在訂單微服務shop-order中新建io.binghe.shop.order.persistence包,并創建SentinelPersistenceRule類,實現com.alibaba.csp.sentinel.init.InitFunc接口,并在SentinelPersistenceRule類中獲取應用的名稱,覆寫init()方法,源碼如下所示。

/**

* @author binghe

* @version 1.0.0

* @description Sentinel規則持久化

*/

public class SentinelPersistenceRule implements InitFunc {

//實際可以從外部配置讀取

private String appcationName = "server-order";

@Override

public void init() throws Exception {

String ruleDir = System.getProperty("user.home") + "/sentinel-rules/" + appcationName;

String flowRulePath = ruleDir + "/flow-rule.json";

String degradeRulePath = ruleDir + "/degrade-rule.json";

String systemRulePath = ruleDir + "/system-rule.json";

String authorityRulePath = ruleDir + "/authority-rule.json";

String paramFlowRulePath = ruleDir + "/param-flow-rule.json";

this.mkdirIfNotExits(ruleDir);

this.createFileIfNotExits(flowRulePath);

this.createFileIfNotExits(degradeRulePath);

this.createFileIfNotExits(systemRulePath);

this.createFileIfNotExits(authorityRulePath);

this.createFileIfNotExits(paramFlowRulePath);

// 流控規則

ReadableDataSource<String, List<FlowRule>> flowRuleRDS = new FileRefreshableDataSource<>(

flowRulePath,

flowRuleListParser

);

FlowRuleManager.register2Property(flowRuleRDS.getProperty());

WritableDataSource<List<FlowRule>> flowRuleWDS = new FileWritableDataSource<>(

flowRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerFlowDataSource(flowRuleWDS);

// 降級規則

ReadableDataSource<String, List<DegradeRule>> degradeRuleRDS = new FileRefreshableDataSource<>(

degradeRulePath,

degradeRuleListParser

);

DegradeRuleManager.register2Property(degradeRuleRDS.getProperty());

WritableDataSource<List<DegradeRule>> degradeRuleWDS = new FileWritableDataSource<>(

degradeRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerDegradeDataSource(degradeRuleWDS);

// 系統規則

ReadableDataSource<String, List<SystemRule>> systemRuleRDS = new FileRefreshableDataSource<>(

systemRulePath,

systemRuleListParser

);

SystemRuleManager.register2Property(systemRuleRDS.getProperty());

WritableDataSource<List<SystemRule>> systemRuleWDS = new FileWritableDataSource<>(

systemRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerSystemDataSource(systemRuleWDS);

// 授權規則

ReadableDataSource<String, List<AuthorityRule>> authorityRuleRDS = new FileRefreshableDataSource<>(

authorityRulePath,

authorityRuleListParser

);

AuthorityRuleManager.register2Property(authorityRuleRDS.getProperty());

WritableDataSource<List<AuthorityRule>> authorityRuleWDS = new FileWritableDataSource<>(

authorityRulePath,

this::encodeJson

);

WritableDataSourceRegistry.registerAuthorityDataSource(authorityRuleWDS);

// 熱點參數規則

ReadableDataSource<String, List<ParamFlowRule>> paramFlowRuleRDS = new FileRefreshableDataSource<>(

paramFlowRulePath,

paramFlowRuleListParser

);

ParamFlowRuleManager.register2Property(paramFlowRuleRDS.getProperty());

WritableDataSource<List<ParamFlowRule>> paramFlowRuleWDS = new FileWritableDataSource<>(

paramFlowRulePath,

this::encodeJson

);

ModifyParamFlowRulesCommandHandler.setWritableDataSource(paramFlowRuleWDS);

}

private Converter<String, List<FlowRule>> flowRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<FlowRule>>() {

}

);

private Converter<String, List<DegradeRule>> degradeRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<DegradeRule>>() {

}

);

private Converter<String, List<SystemRule>> systemRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<SystemRule>>() {

}

);

private Converter<String, List<AuthorityRule>> authorityRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<AuthorityRule>>() {

}

);

private Converter<String, List<ParamFlowRule>> paramFlowRuleListParser = source -> JSON.parseObject(

source,

new TypeReference<List<ParamFlowRule>>() {

}

);

private void mkdirIfNotExits(String filePath) throws IOException {

File file = new File(filePath);

if (!file.exists()) {

file.mkdirs();

}

}

private void createFileIfNotExits(String filePath) throws IOException {

File file = new File(filePath);

if (!file.exists()) {

file.createNewFile();

}

}

private <T> String encodeJson(T t) {

return JSON.toJSONString(t);

}

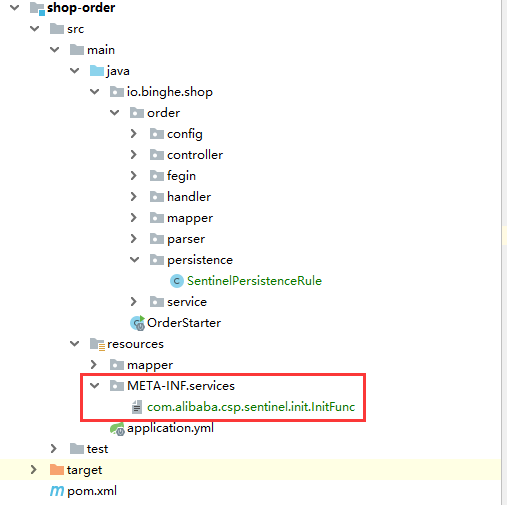

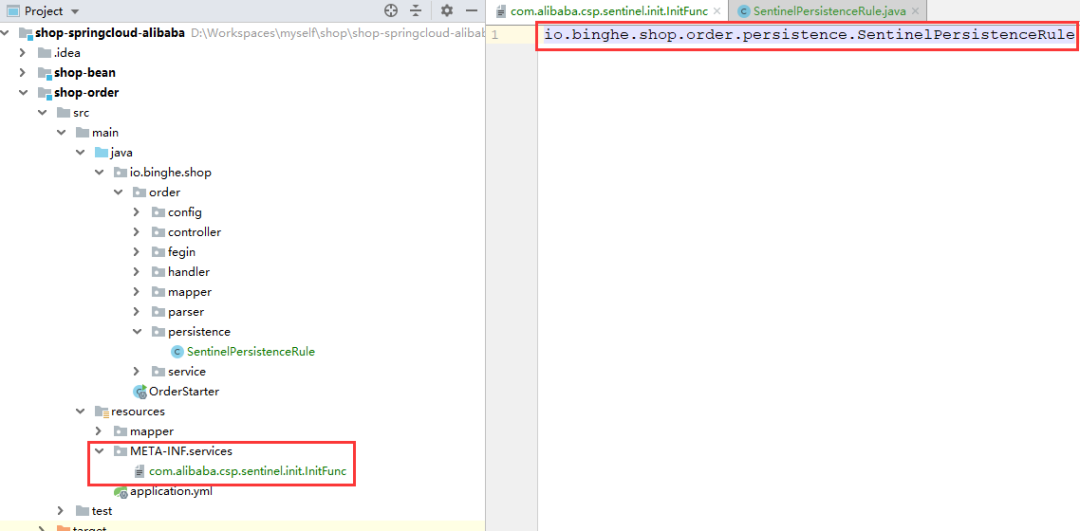

}(2)在訂單微服務的resources目錄下新建META-INF目錄,并在META-INF目錄下新建services目錄,在services目錄下新建名稱為com.alibaba.csp.sentinel.init.InitFunc的文件,如下所示。

(3)在com.alibaba.csp.sentinel.init.InitFunc文件中添加io.binghe.shop.order.persistence.SentinelPersistenceRule類的全類名,如下所示。

io.binghe.shop.order.persistence.SentinelPersistenceRule

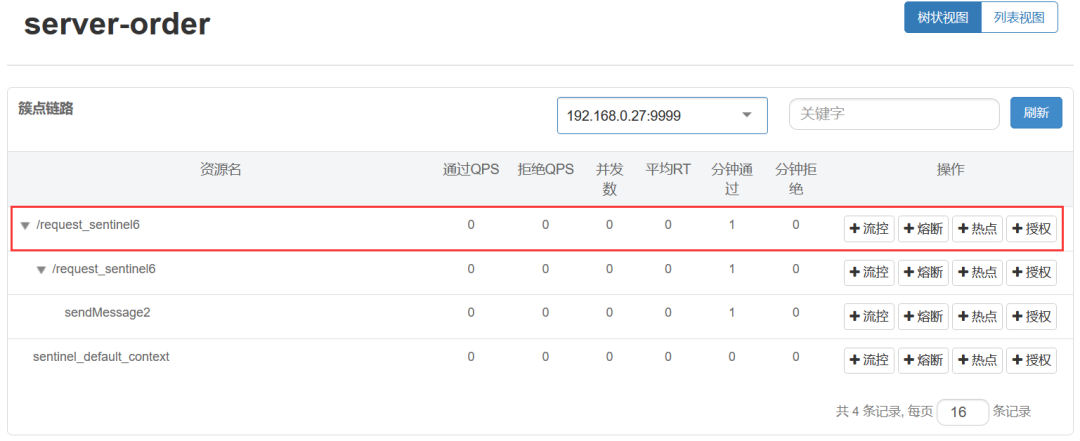

(4)首先在瀏覽器中訪問http://localhost:8080/order/request_sentinel6,在Sentinel的簇點鏈路里找到/request_sentinel6。

圖片

圖片

(5)點擊流控按鈕進入流控規則頁面,按照下圖方式進行配置。

圖片

圖片

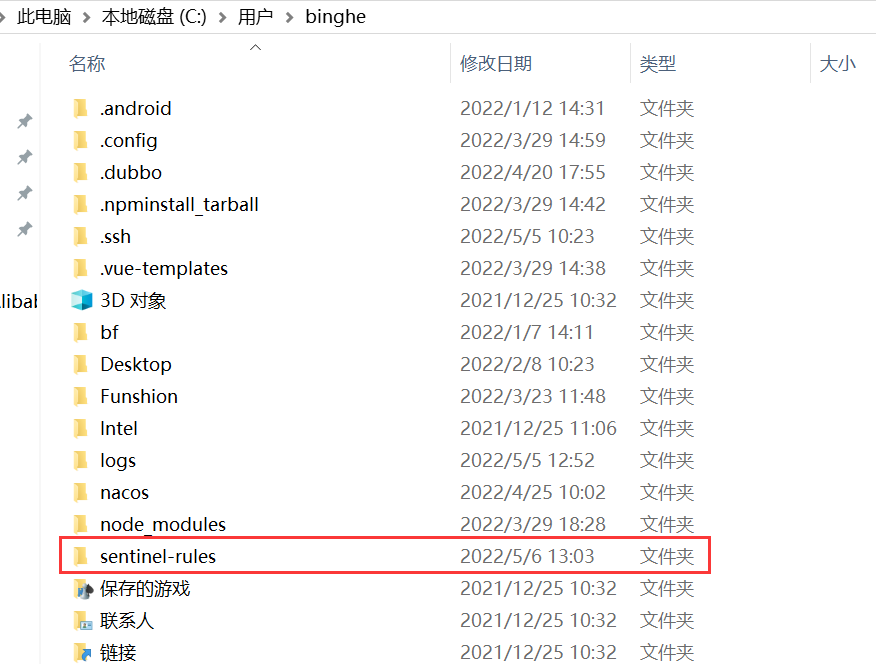

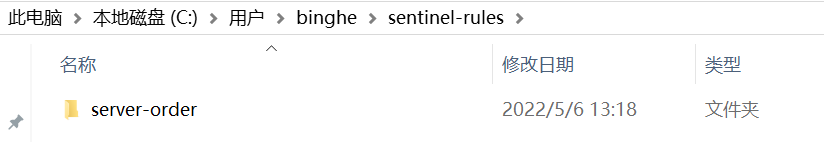

(6)點擊新增按鈕,此時打開電腦的user.home目錄,我電腦的目錄為C:\Users\binghe,可以發現C:\Users\binghe目錄中多了一個sentinel-rules目錄。

圖片

圖片

(7)打開sentinel-rules目錄,發現里面存在一個server-order目錄,如下所示。

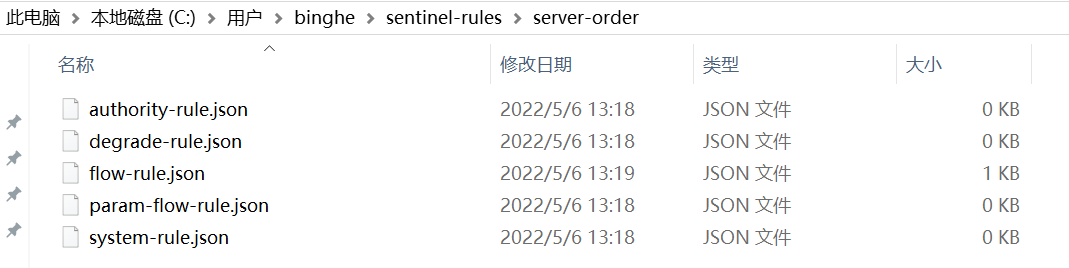

(8)打開server-order目錄后,會發現生成了Sentinel的配置文件,并持久化到了磁盤上,如下所示。

(9)打開flow-rule.json文件,內容如下所示。

[

{

"clusterConfig": {

"acquireRefuseStrategy": 0,

"clientOfflineTime": 2000,

"fallbackToLocalWhenFail": true,

"resourceTimeout": 2000,

"resourceTimeoutStrategy": 0,

"sampleCount": 10,

"strategy": 0,

"thresholdType": 0,

"windowIntervalMs": 1000

},

"clusterMode": false,

"controlBehavior": 0,

"count": 2,

"grade": 1,

"limitApp": "default",

"maxQueueingTimeMs": 500,

"resource": "/request_sentinel6",

"strategy": 0,

"warmUpPeriodSec": 10

}

]可以看到,flow-rule.json文件中持久化了對于/request_sentinel6接口的配置。

至此,我們完成了Sentinel規則的持久化。

十、寫在最后

在冰河的知識星球除了目前正在熱更的高性能網關外,還有其他7個項目,像高性能熔斷組件、分布式IM即時通訊系統、Sekill分布式秒殺系統、手寫RPC、簡易商城系統等等,這些項目的需求、方案、架構、落地等均來自互聯網真實業務場景,讓你真正學到互聯網大廠的業務與技術落地方案,并將其有效轉化為自己的知識儲備。