物理隔離擋不住“國家隊”!俄羅斯網絡戰大殺器曝光

近日,網絡安全公司ESET披露名為GoldenJackal的APT黑客組織使用兩套自定義高端工具成功突破了歐洲政府的多個物理隔離系統,竊取了電子郵件、加密密鑰、圖像、檔案和文檔等大量敏感數據。

物理隔離網絡設備通常用于高安全性環境,諸如工業控制、核電和投票系統等,但GoldenJackal的黑客組織輕松突破了物理隔離這道“最后防線”。ESET報道稱,2019年GoldenJackal首次針對白俄羅斯南亞某大使館發起攻擊,三年后他們又入侵了歐盟某政府組織。

用新型U盤病毒突破物理隔離防線

GoldenJackal的黑客工具可以在物理隔離網絡中執行復雜的文件收集和數據外泄操作,而不依賴傳統的聯網手段。具體攻擊流程如下:首先通過不明方式感染聯網設備,受感染設備又會感染包括U盤在內的任何插入的外部驅動器。當受感染的U盤插入隔離系統時,會收集和存儲感興趣的數據。最后,當驅動器再次插入聯網設備時,數據會被自動(通過電子郵件或網盤)傳輸到攻擊者控制的服務器。

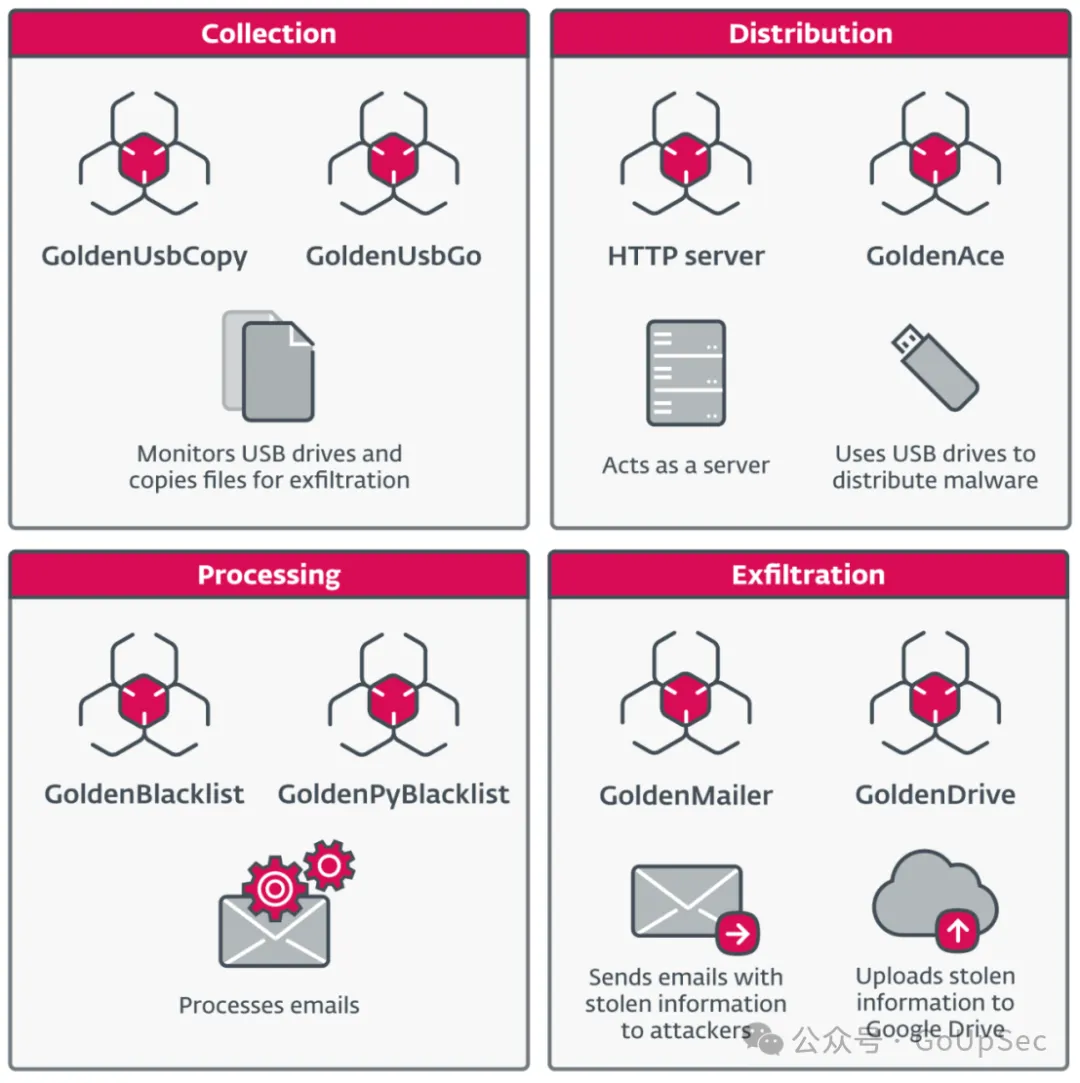

此次發現GoldenJackal攻擊活動的網絡安全公司ESET指出,GoldenJackal的工具集具有高度模塊化的特點,不同模塊執行不同任務。比如,一個模塊專門負責監控USB設備的插入,并復制文件到加密容器中;另一個模塊則用于在物理隔離網絡中的本地服務器上傳遞惡意文件。此外,這些模塊能夠動態組合,適應不同的攻擊目標和場景,增加了攻擊的靈活性和隱蔽性。

在2022年針對歐盟政府組織的攻擊中,GoldenJackal開始使用一種新的自定義工具包。新版本使用多種編程語言編寫,包括Go和Python,采用了更加專業的方法。它為不同類型的受感染設備分配不同的任務,并編排了更大的模塊陣列,這些模塊可以根據攻擊者對象進行混合和匹配,以進行不同的感染。

GoldenJackal最新工具集中的組件

GoldenJackal最新工具集中的組件

該攻擊套件自2019年起持續迭代,表明GoldenJackal開發人員的技術正不斷成熟。第一代套件提供了全套功能,包括:

- GoldenDealer,是一個通過USB驅動器向隔離系統傳送惡意可執行文件的組件

- GoldenHowl,一種包含多種模塊的后門,具有多種惡意功能

- GoldenRobo,一款文件收集器和文件提取器

卡巴斯基在2023年的研究中發現該攻擊套件增添了很多新工具,包括:

- JackalControl,一個后門程序

- JackalSteal,一個文件收集器和提取器

- JackalWorm,用于通過USB驅動器傳播其他JackalControl和其他惡意組件

所有工具相關攻擊指標(IoC)的完整列表可查看以下GitHub地址:

https://github.com/eset/malware-ioc/tree/master/goldenjackal

物理隔離難阻“黑客國家隊”

通常來說,物理隔離攻擊工具的開發成本極高而且周期漫長,此次ESET曝光GoldenJackal在短短五年內開發出兩個業界從未見過的物理隔離攻擊工具,表明該黑客組織不但有國家資源支持,而且極具天賦和創造性。

GoldenJackal的攻擊活動被多個安全公司關注,但目前尚無確切證據將其歸因為特定國家的黑客組織。ESET與卡巴斯基的研究發現,GoldenJackal的部分工具與此前被追蹤的“Turla”黑客組織有相似之處,表明他們可能與俄羅斯的國家情報機構有聯系。此外,卡巴斯基還檢測到GoldenJackal曾在中東地區對多個國家的政府機構和通信公司發起攻擊,而ESET則發現其攻擊范圍擴展到了歐洲。

GoldenJackal的活躍攻擊凸顯了國家級黑客組織對高價值目標的興趣,特別是那些具備國家安全意義的隔離網絡系統。這類攻擊不僅需要高水平的技術能力,還需要巨大的資源投入,因此通常由具有國家背景的黑客團體發起。

卡巴斯基研究人員Raiu表示,該工具的曝光足以引起各國使館和政府CERT安全人員的警惕,此外,這個高度復雜的工具集以及其針對不同目標的靈活部署能力,使其對關鍵基礎設施網絡安全也構成重大威脅。

此次事件再次提醒各國政府和企業,在保護物理隔離網絡時,必須高度警惕USB等設備被利用成為攻擊介質。同時,這也表明即使是最為安全的網絡架構,在面對國家級黑客組織時,依然存在被攻破的可能性。網絡安全人員需要不斷更新防御策略,尤其是在關鍵基礎設施和政府機構中,強化物理隔離網絡的安全措施,防止類似攻擊的發生。