揭秘黑客真實戰術:AI炒作之外的安全挑戰

AI是否真的正在重塑網絡威脅格局?還是說,無休止的炒作掩蓋了現實中更實際的威脅?根據Picus Labs發布的《2025年紅色報告》對超過100萬份惡意軟件樣本的分析,迄今為止,AI驅動的攻擊并未出現顯著增長。盡管攻擊者確實在不斷創新,AI的角色也會日益重要,但最新數據顯示,一系列已知的策略、技術和程序(TTPs)仍然是網絡攻擊的主導力量。

雖然媒體頭條充斥著對人工智能的炒作,但現實數據卻描繪了一幅更為復雜的圖景,揭示了哪些惡意軟件威脅最為活躍及其背后的原因。以下是一些關于今年最常見攻擊活動的關鍵發現和趨勢,以及網絡安全團隊需要采取的措施。

AI炒作為何落空?至少目前如此

盡管媒體將AI宣揚為網絡犯罪的全能新武器,但統計數據卻講述了一個截然不同的故事。Picus Labs在仔細分析數據后發現,2024年基于AI的攻擊策略并未出現顯著增長。攻擊者確實開始利用AI提升效率,例如制作更具欺騙性的釣魚郵件或編寫/調試惡意代碼,但在絕大多數攻擊中,他們尚未充分發揮AI的變革性潛力。實際上,《2025年紅色報告》的數據表明,通過專注于經過驗證的TTPs,仍然可以抵御大部分攻擊。

安全團隊應優先識別并彌補防御中的關鍵漏洞,而非過分關注AI的潛在影響。——《2025年紅色報告》

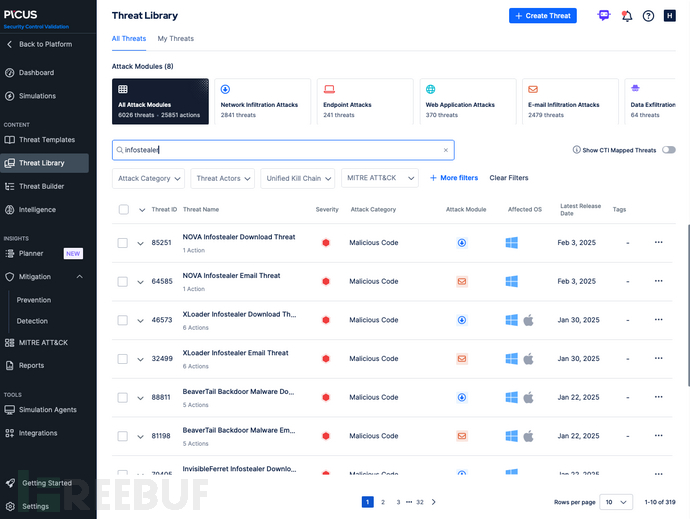

憑證竊取激增三倍(8% → 25%)

攻擊者越來越多地瞄準密碼存儲、瀏覽器保存的憑證和緩存的登錄信息,利用竊取的密鑰提升權限并在網絡中橫向移動。這一三倍的增長凸顯了加強憑證管理和主動威脅檢測的緊迫性。

現代信息竊取惡意軟件通過結合隱蔽性、自動化和持久性實現多階段攻擊。憑借合法進程掩蓋惡意操作,以及日常網絡流量隱藏非法數據上傳,攻擊者能夠在安全團隊的眼皮底下悄無聲息地竊取數據,而無需進行好萊塢式的“砸搶”攻擊。這就像一場精心編排的入室盜竊,只不過犯罪分子并非開車逃逸,而是靜待你的下一個失誤或漏洞。

93%的惡意軟件使用至少一種MITRE ATT&CK十大技術

盡管MITRE ATT&CK?框架廣泛詳實,但大多數攻擊者仍依賴一套核心TTPs。在《紅色報告》列出的十大ATT&CK技術中,以下外泄和隱蔽技術最為常用:

- T1055(進程注入):允許攻擊者將惡意代碼注入受信任的系統進程,增加檢測難度。

- T1059(命令和腳本解釋器):使攻擊者能夠在目標機器上運行惡意命令或腳本。

- T1071(應用層協議):為攻擊者提供通過常見協議(如HTTPS或DNS-over-HTTPS)進行命令控制和數據外泄的隱蔽通道。

這些技術的結合使得看似合法的進程通過合法工具收集數據并在廣泛使用的網絡通道中傳輸。僅依靠基于簽名的檢測方法難以發現此類攻擊,但通過行為分析,特別是在監測和關聯多種技術時,可以更容易發現異常。安全團隊需要重點關注那些與正常網絡流量幾乎無異的惡意活動。

回歸基礎,強化防御

當今的威脅通常將多個攻擊階段串聯起來,以實現滲透、持久化和數據外泄。當一個步驟被發現時,攻擊者可能已經進入下一階段。盡管威脅環境無疑復雜多變,但《2025年紅色報告》揭示的一線希望卻相當簡單:當前大多數惡意活動實際上圍繞一小部分攻擊技術展開。通過加強現代網絡安全基礎,如嚴格的憑證保護、先進的威脅檢測和持續的安全驗證,企業可以暫時忽略AI炒作的浪潮,集中精力應對當前實際面對的威脅。