APT組織Icefog:一個斗篷和三把匕首的傳說

簡介

“Icefog”是一個專注APT的組織,2011年開始活躍起來,主要活躍在日本和韓國。已知的目標包括政府機構,軍隊,海上組織,電信部門,制造業和高科技公司和大眾媒體。

名稱來源

Icefog的名字來源于曾控制的一臺服務器中的字符。控制軟件中文翻譯過來就是”三把劍”。

“Icefog”后門工具(也被叫做”Fucobha”)是一個受攻擊者控制的交互工具。windows和mac OS平臺都可以使用。最新發現,Icefog并不自動偷取數據,相反,它直接受攻擊者控制,可以在受害系統直接執行命令。

攻擊特征

Icefog攻擊時,為了后續攻擊,會將一些惡意工具和后門上傳到受害者的機器上。本文就講了這些后門和惡意軟件,以及如何防御這類攻擊。#p#

攻擊分析

Icefog會發送釣魚用的email,來欺騙目標打開其中的惡意附件或者惡意網站。

調查時我們確認了釣魚email利用了大概利用了以下幾種漏洞

1CVE-2012-1856

2CVE-2012-0158

3CVE-2013-0422 and CVE-2012-1723

4HLP漏洞利用

5HWP漏洞利用

前兩個漏洞是通過微軟文檔工具(word和excel)來執行后門和顯示一個釣魚用的誘餌給用戶,這種手段經常出現。

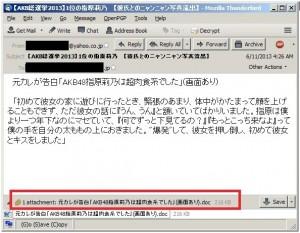

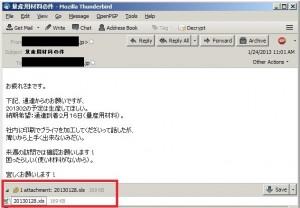

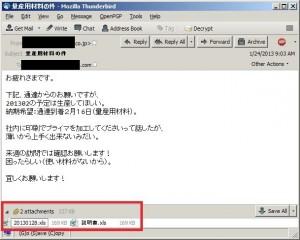

受害者收到一個帶有附件的信件,這個附件要么是一個word文檔(.doc結尾),要么是一個excel文檔(.xls結尾)。

假如附件是一份針對CVE-2012-1856的exp,成功執行后,受害者電腦上會顯示一副”美圖”。

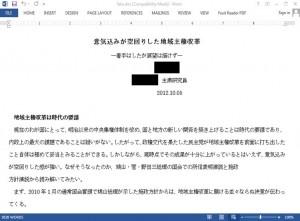

假如附件是針對CVE-2012-0158的exp,在成功執行后,會顯示一份日語標題”Little enthusiasm for regional sovereignty reform”的虛假的誘惑文檔。這是一份日語寫的商業郵件,同樣的惡意軟件在日本也被用來對很多目標釣魚。#p#

下面是釣魚用的郵件示例

這是一封日本商業郵件.

同樣的惡意軟件還在日本其他地方出現過.

這是另外一個樣本.

釣魚攻擊-java漏洞利用

除了Microsoft Office exploits,icefog攻擊者還會利用java漏洞.

例如,攻擊者有個惡意網站”money.cnnploicy.com”.從下面的url中java exp會被下載和執行。

1www.securimalware[dot]net/info/update.exe

注:這個網站被Kaspersky Lab發現。

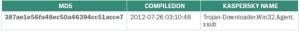

update.exe是個病毒釋放器,帶有以下信息。

執行后,它會安裝Icefog惡意文件”sxs.dll”在IE文件夾下(通常是C:Program FilesInternet Explorer)

為了得到受害主機的訪問權,惡意DLL(“sxs.dll”)用了一種“DLL搜索順序劫持”的技術,這個利用了IE會從自己的文件夾里加載sxs.dll,而不是系統目錄的sxs.dll.

Icefog攻擊者還使用HLP文件來感染目標。HLP文件并沒有exp,但是利用windows的”特性”來釋放惡意軟件。

非常有趣的是不止是Icefog喜歡用HLP作為工具,非常高效的APT組織,如”Comments Crew”/ APT1,也把HLP當作利器。

HLP格式比較老,被稱作”Winhelp”,直到Vista和win7,微軟才把Winhlp32.exe組件獨立出來解析hlp文件,這才使win7和vista直接支持HLP格式。

保守地說,HLP文件不是exp,但是相反,利用糟糕的Windows Help特性確是exp.這種格式中代碼和數據混在一起了,Icefog攻擊者利用定制的宏指令。

關于”定制宏指令”的說明和在WinHelp項目中的使用風險,Ruben Santamarta在http://reversemode.com/index2.php?option=com_content&do_pdf=1&id=4有說明。

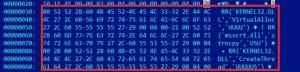

讓我們來看下一個例子,看看Icefog攻擊者測試相關的定制宏指令,API調用和shellcode,然后利用WinHelp函數。

這個例子用了一個標準Win32 API來分配一個可執行的內存區域,拷貝(使用長字符串拷貝) XOR過的shellcode,然后調用CreateThread來執行payload.

在上圖中,”RR”指RegisterRoutine.

注冊完后,可以簡單的調用獨立函數。

接下來,分配可執行的內存區域,拷貝shellcode.為了執行shellcode,調用CreateThread函數.

shellcode被0XBF XOR操作簡單地加過密了.

執行完后,shellcode在www.samyongonc.com/jd/upload.aspx和www.625tongyi.com/jd/upload.aspx會留下一個連接C2S的后門.

調查發現,Icefog攻擊者還使用HWP文件.這些文件被用在Hangl Word Processor.根據維基百科定義,Hangul是一個有專利的文字處理程序,由朝鮮公司Hancom發布.在朝鮮,這款應用廣泛

使用,特別是在政府機構.不幸的是,我們得不到這些文件,雖然攻擊者確實成功地利用這些文件來攻擊受害者.

HWP的用戶應該小心這類exp,并且升級Hangul Word Processor到最新版本.#p#

攻擊者’攻擊方法’

攻擊通過釣魚郵件發起,利用了很多已公開的漏洞.一旦他們成功感染一臺機器,攻擊者會執行一系列動作來確認受害者的情況:

列舉磁盤文件,比如”My Documents”和桌面文件夾的文件

列舉適配器和IP配置

得到受害者的信息和他們的網絡

如果受害者比較”聰明”(用虛擬機工作),Icefog會用別的軟件,包括:

類型’2′的后門,這個后門用了新協議來通信

其他工具,如:密碼和hash轉存工具

IE保存的密碼轉存工具

Outlook e-mail帳號和密碼轉存工具

調試工具

合法的RAR軟件來壓縮偷取的數據

我們已經歸類了三種被偷的數據:

Windows地址通訊錄,.WAB文件

文檔,包括HWP,XLS和DOC文件

用戶帳號證書

如果被偷的數據有很大的文件,那這些數據會被WinRAR工具或者CABARC工具壓縮.#p#

后門信息

一些已知的Icefog后門,我們列舉出來:

老版本–通過郵件發送偷取的信息,這個版本的后門對日本的一些機構使用過

版本1–攻擊者與受害服務器交互

版本2–攻擊者和代理服務器交互,代理服務器發送命令控制受害服務器

版本3–沒有這個例子,但是我們發現一種用了不同連接方法的C&C,我們預計是惡意軟件感染了這些機器.

版本4–和版本3一樣

Icefog-NG–通過TCP 5600端口連接

老版本的”2011″后門

2011年,我門發現惡意軟件攻擊了許多日本機構.其中有日本”眾議院”和”參議員”.

兩個木馬都指向位于www.cloudsbit.com的C&C,盡管指向不同的腳本:”/dj/upload.aspx”和”/jd2web/upload.aspx”.

除了常規的方法,這些木馬還有別的功能.其中牽扯到了AOL.COM的email用戶.

惡意軟件可以連接到這些帳號上,并且從郵箱收到命令.并且,它還可以通過e-amil發送偷取的信息.

一次會話看起來是這樣的:

其中的一個木馬發送了一張日本聽眾的照片.

有一個e-mail帳號比較有意思,叫woshihero009@aol.com

攻擊發生的時候,郵箱收到了非常多的偷取的信息.

#p#

版本”1″后門

這個版本的后門可以遠程執行很多功能,適用于Windows和Mac OS平臺.

這個后門能做這些事:

上傳系統信息到攻擊者的C&C服務器上

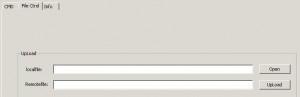

使攻擊者能夠上傳,并且能在受害的機器上執行命令

竊取和上傳文件到攻擊者的服務器上

下載C&C服務器上的工具到受害的機器上

使攻擊者可以在MSSQL服務器上直接執行SQL命令

更多詳情,請看目錄B

版本”2″后門

這個后門跟版本1的差不多.只不過,它從一個代理服務器來接受命令.

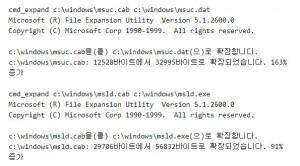

版本2的后門像shellcode文件,通常叫”msuc.dat”.通過一個特殊的工具加載這些文件.

就功能而言,版本2的后和版本1的差不多.唯一的區別就是版本1的后門在系統重啟后就沒了.

版本3和4后門

盡管我們沒有這些后門的實例,但是我們發現一種跟icefog相關的后門,這種后門還用到了不同的通信方法.

版本3的后門用到了名叫view.asp和update.asp的腳本.已知的C&C urls:

1www.krentertainly[dot]net/web/view.asp

1disneyland.website.iiswan[dot]com/web/view.asp

版本4的后門用到了名叫update.asp的腳本.已知的url:

1www.pinganw[dot]org/sugers/upfile.asp

我們會繼續觀察這種后門,一旦確認,我們會更新paper.

版本”NG”后門

版本NG的后門是最新的版本.它可以直接與windows主機交互.

MAC OS版本的后門

2012年底,icefog的攻擊者用mac os x版本的后門發起了攻擊.當時這個特定平臺的軟件在許多中國的BBS論壇出現.

文檔中包含一個mac os x軟件,這個軟件可以釋放和安裝macfog后門.我們發現了兩個這樣的文檔,估計還有更多的.

惡意模塊有以下特征:

macfog后門是一個64位的可執行文件,通過LLVM Clang包編譯.簡要的描述如下

macfog總結

macfog后門和win32平臺的后門非常相似.它收集系統信息,并且把這些信息發送到一個url.

并且可以上傳和下載文件,執行系統命令.

macfog后門和windows平臺下的后門用法不同.目前我們沒有發現mac用戶被這個后門感染,但我們相信肯定存在.我們相信這個版本只是攻擊者在mac平臺下的一次嘗試. #p#

后續工具

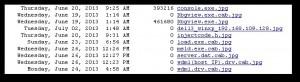

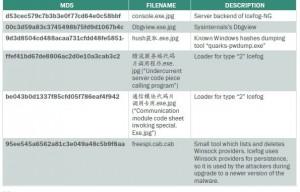

攻擊者后面要傳送很多工具到受害機器上.我們發現的工具有各種功能,比如轉存windows用戶憑證,Outlook和IE存的密碼,還有收集系統信息.

在其中的一個服務器上,我們看到一個文件夾中有很多工具,盡管打算書執行成功的時候

被截斷成0

這些工具特征如下:

除了這些,一些其他的工具.比如,在一個受害機器上,我們觀察到攻擊者利用內核exp,通過java程序提升權限.不過我們不知道這個是不是內核0day,因為攻擊者用完后刪除了這些程序.#p#

命令和控制服務器

調查期間,我們發現很多的icefog的命令和控制服務器.其中大多數部署在共享主機上.但是一些重要的部署在專用服務器上.

這些命令和控制服務器的一個重要的特性就是”點擊和運行”攻擊者搞個惡意軟件,然后用這個軟件來攻擊受害機器.感染完后,和受害機器保持聯系.共享主機會在一個月或者兩個月消失,并且C&C消失.

多數情況下,攻擊者已經知道自己想要的是什么.文件名快速確定后,傳送到C&C,然后受害機器就被棄之.

根據C&C名稱,我們可以確認2011-2013年間,很多icefog活動還在繼續.

從上面的時間軸上,我們可以看出攻擊者2013年的活動比往年要頻繁,盡管可能先前的

木馬失效了.不過,這張表只能代表攻擊者活動的一小部分.#p#

C&C服務器基礎設施

我們確認了四種C&C服務器,類型”1″,”2″,”3″,”4″.還有第五種,被用作Icefog-NG,這個服務器被用作windows桌面程序.

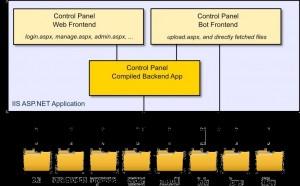

類型1的服務器可以讓攻擊者通過瀏覽器來控制受害者.這個服務器后端用ASP.NET寫的.

類型2的服務器是一個虛擬的,定制的代理服務器,處于攻擊者和受害者之間.用ASP寫的,并且使用非常簡單.這個更好,因為它隱藏了攻擊者的身份.攻擊者可以通過一個控制

工具來控制受害者.

類型3的服務器似乎只是用來做實驗的,并且只有兩個基本功能:查看和更新.它具體的用途我們也沒有發現,并且我們沒找到連接了這種服務器的惡意軟件.

類型4的服務器和類型3的服務器差不多.Icefog C&C服務器不需要web服務,它直接在5600端口監聽.

我們主要分析類型1的服務器,它是被攻擊者使用最多的.

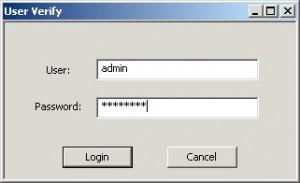

看一下類型1的服務器登錄界面:

命令控制腳本有一個有意思的注釋”shiyan11111111111″.頁面標題是”尖刀三號”.

對軍事粉絲來說,”尖刀三號”和”三尖刀”,三尖刀是中國一種古代的兵器.

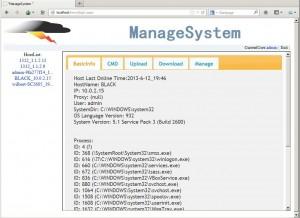

類型1的界面是用ASP.NET寫的,提供了非常方便的界面來管理受害機器:

控制面板實際上是一個Visual Basic.NET web程序,有以下結構:

#p#

應用程序使用原生的文件系統存偷取的數據,日志和暫存文件.下面是對C&C程序使用的目錄的簡要描述:

ok: 可以顯示上次受害機器在線時間的心跳文件

downloads: 接受攻擊者的指令,獲取受害機器上的文件

uploads: 會傳送到受害機器上的文件

order: 包含會被執行的命令的文件

result: 包含命令執行結果的文件

info: 包含受害機器系統信息的文件

logs: 可以被攻擊者刪除的操作日志文件

files: 包括js,css和圖片這些會被用在web界面的文件

也許最有意思的部分是類型1的C&C面板含有攻擊者操控受害機器的完整過程.這個過程被保存成一個加密的日志文件,位于logs目錄下.除了這個,服務器還記錄了對受害機器命令的結果.

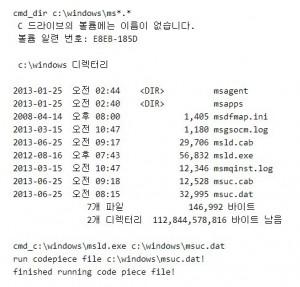

下面,我們看到攻擊者把一個USB里文件拷到”c:tempmslog”,這個USB連接到一臺韓國windows系統上.拷完以后,把這些文件再上傳到C2服務器上.

另一個示例中,我們看到他們完成類型1的感染后,緊接著上傳并運行類型2的后門.

有意思的是,現在的Icefog-NG C&C程序看起來和Icefog web UI非常相似.用了同樣的多tab布局,連tab的標題都是一樣額.我們想Icefog-NG是用來代替Icefog bot和基于web

的控制面板.

Icefog-NG設計的更加簡介和高效.數據還是存儲在本地文件系統中,設置連文件名都和先前的Icefog版本一樣.這是一個Icefog-NG C&C程序的用戶界面截圖.

和其他的基于web的Icefog程序一樣,這個c&c程序也需要驗證操作者.但是在web版本中,驗證遠程用戶是比較容易的,但是在這個桌面程序中,這個驗證機制很容易被過,因為帳號和密碼在二進制文件中硬編碼了.

這是Icefog-NG C&C軟件的”受害者”面板:

讓人蛋疼的是只有你的分辨率高于1280×1024,Icefog-NG才能用.即使在標準分辨率1024×768,下,不是所有的控件都能適應屏幕.這 個程序是用Microsoft Visual Studio MFC AppWizard創建的.我們分析的樣本是在2013五月編譯的,但是那個項目很像是在2012年創建的,因為在”關于程序”消息框是這么說的.#p#

感染數據和統計

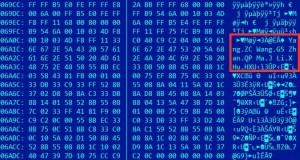

命令控制服務器包含很多攻擊者對受害機器操作的日志.這些日志用了簡單的xor操作加密了,只要你知道日志位置和名稱,就很容易解密.這是一個已經解密的log文件:

這些日志文件有時可以幫助確認攻擊的目標.

在我們的研究過程中,我們發現很多起對針對朝鮮,臺灣和日本的攻擊.攻擊很多針對國防工業承包商,如Lig Nex1和Selectron Industrial公司,造船業,如DSME Tech,Hanjin HeavyIndustries,電信工業,如Korea Telecom,媒體,如Fuji TV和Japan-China Economic Association.

發現信息

研究時,我們sinkhole 13個攻擊者使用的域名:

>>spekosoft.com

>>kechospital.com

>>unikorean.com

>>pasakosoft.net

>>chinauswatch.net

>>msvistastar.com

>>defenseasia.net

>>pinganw.org

>>kevinsw.net

>>avatime.net

>>shinebay.net

>>securimalware.net - 在釣魚攻擊中使用

>>appst0re.net - MacFog的命令控制

這些域名全都被定向到Kaspersky Sinkhole服務器95.211.172.143上了.

總地來說,我們觀察到超過4500個IP感染了Macfog,超過430個受害主機.

對于windows系統機器,在六個國家,我們接受到大約200個獨一無二的ip的連接.

應該注意的是,從所有圖片看出,這些發現的域名只提供一個受感染機器的一小部分,特別是那些先前感染的機器由于一些未知原因又不受感染了.新的攻擊變得更難追蹤了,因為新的C&C域名不是那么容易發現.

受害機器的地理分布也很重要.雖然我們看到很多的連接來自中國,但這個并不就是說這個組織的目標在中國.因為我們發現的macfog樣本很多分布在中國的 論壇,網友(特別是能讀懂中文的)網友),不論來自哪里都能被感染.我們相信攻擊者做這些的主要目的只是測試一下惡意軟件在不同環境下的效果.這就能解釋 為什么作為C2的域名被廢棄了–用來測試的受害機器對攻擊者來說沒有多少價值.

更加可靠的結果來自攻擊特定目標時用到的C&C服務器,釣魚樣本和其他我們收集到的數據,分析這些,我們得到Icefog的主要目標是在韓國和日本.#p#

攻擊者的IP

由那些監控基礎設施的IP,我們估計攻擊者至少在三個國家

>中國(受害機器連接最多)

>朝鮮

>日本

更多的信息在我們提交給政府的報告中可以得到.(聯系intelreports@kaspersky.com)

惡意軟件

“MSUC.DAT”類型2后門有一個ASCII字符串:”Yang.ZC Wang.GS Zhan.QP Ma.J Li.X Hu.HXU”.

Icefog類型2后門 loader with md5″be043b0d1337f85cfd05f786eaf4f942″,在C2域”infostation.com”發現以下

調試路徑信息:

“C:Usersyang.zcDesktop代碼片調用程序 4ReleaseUCCodePieceGo.pdb”

注意到”Yang.zc”在兩個字符串都出現了.

語言使用

C&C后端控制腳本中有一個”control.aspx”頁面標題是”尖刀三號”.

ASPX服務端的腳本有很多中文的信息和代碼注釋:

攻擊者后面使用的一個文件是中文名:windows版本號.txt.jpg

訪問命令控制用戶界面但是登錄沒有通過驗證的話,頁面會被重定向到”sohu.com”:

#p#

注冊

更多的信息可以在我們提交給政府的報告中看到.

(聯系intelreports@kaspersky.com)

怎么防御

怎么樣算是被黑了

C&C域名和主機名

>>40yuan.8.100911.com

>>625tongyi.com

>>9-joy.net

>>agorajpweb.com

>>appst0re.net - Kaspersky實驗室發現

>>bigbombnews.com

>>chinauswatch.net - Kaspersky實驗室發現

>>cloudsbit.com

>>cnnpolicy.com

>>dabolloth.com

>>dancewall228.com

>>dashope.net

>>daxituzi.net

>>defenseasia.net - Kaspersky實驗室發現

>>disneyland.website.iiswan.com

>>dosaninfracore.com

>>dotaplayers.com

>>electk.net

>>esdlin.com

>>fruitloop.8.100911.com

>>gamestar2.net

>>gangstyleobs.com

>>globalwebnews.net

>>icefog.8.100911.com

>>infostaition.com

>>kakujae.com

>>kansenshu.com

>>kevinsw.net - Kaspersky實驗室發現

>>kechospital.com - Kaspersky實驗室發現

>>kimjeayun.com

>>koreanmofee.com

>>kreamnnd.com

>>krentertainly.net

>>lexdesign152.net

>>mashuisi.net

>>minihouse.website.iiswan.com

>>msvistastar.com - Kaspersky實驗室發現

>>mudain.net

>>namoon-tistory.com

>>newsceekjp.com

>>nk-kotii.com

>>msvistastar.com - Kaspersky實驗室發現

>>mudain.net

>>namoon-tistory.com

>>newsceekjp.com

>>nk-kotii.com

>>yahoowebnews.com

>>zhpedu.org

惡意軟件的路徑

>>%TEMP%scvhost.exe

>>%TEMP%svohost.exe

>>%TEMP%msuc.dat

>>%TEMP%order.dat

>>%TEMP%cmd1.dat

>>%TEMP%tmpxor.dat

>>%SYSTEMROOT%msld.exe

>>%SYSTEMROOT%wdmaud.drv

>>%PROGRAM FILES%Internet Explorersxs.dll

>>my_horse_mutex_jd2_new

>>my_horse_mutex_jd2_923

>>myhorse_macfee

>>horse_for360

>>myhorsemutexjd3_wm_1226

>>myhorsemutex

>>myhorse_qianfu001

>>myhorse_ie001

>>myhorse_ie_001

用戶代理字符串(HTTP流量)

>>“MyAgent”

>>“mydownload”

E-MAILS帳號

老的”2011″Icefog使用發送郵件的帳號:

>>harrypottercommand001@aol.com

>>jd2command092@aol.com

>>jd2clientsend@aol.com

>>woshihero009@aol.com

>>mrmylcmd009@aol.com

>>defaultmail002@aol.com

IP

>>122.10.87.252

>>113.10.136.228

>>103.246.245.130

注:由于共享主機,屏蔽Icefog C2的這些IP可能會導致一些錯誤.這些ip是一些專用服務器的ip.

卡巴斯基檢測到的Icefog后門和相關工具的名稱

>>Backdoor.ASP.Ace.ah

>>Backdoor.Win32.Agent.dcjj

>>Backdoor.Win32.Agent.dcwq

>>Backdoor.Win32.Agent.dcww

>>Backdoor.Win32.CMDer.ct

>>Backdoor.Win32.Visel.ars

>>Backdoor.Win32.Visel.arx

>>Exploit.MSWord.CVE-2010-3333.cg

>>Exploit.MSWord.CVE-2010-3333.ci

>>Exploit.MSWord.CVE-2012-0158.ae

>>Exploit.MSWord.CVE-2012-0158.az

>>Exploit.MSWord.CVE-2012-0158.bu

>>Exploit.MSWord.CVE-2012-0158.u

>>Exploit.Win32.CVE-2012-0158.j

>>Exploit.Win32.CVE-2012-0158.u

>>Exploit.WinHLP.Agent.d

>>Trojan-Downloader.Win32.Agent.ebie

>>Trojan-Downloader.Win32.Agent.gxmp

>>Trojan-Downloader.Win32.Agent.gzda

>>Trojan-Downloader.Win32.Agent.gznn

>>Trojan-Downloader.Win32.Agent.tenl

>>Trojan-Downloader.Win32.Agent.vigx

>>Trojan-Downloader.Win32.Agent.vkcs

>>Trojan-Downloader.Win32.Agent.wcpy

>>Trojan-Downloader.Win32.Agent.wqbl

>>Trojan-Downloader.Win32.Agent.wqdv

>>Trojan-Downloader.Win32.Agent.wqqz

>>Trojan-Downloader.Win32.Agent.xrlh

>>Trojan-Downloader.Win32.Agent.xsub

>>Trojan-Downloader.Win32.Agent.xyqw

>>Trojan-Downloader.Win32.Agent.yavh

>>Trojan-Downloader.Win32.Agent.yium

>>Trojan-Dropper.Win32.Agent.gvfr

>>Trojan-PSW.Win32.MailStealer.j

>>Trojan-Spy.Win32.Agent.bwdf

>>Trojan-Spy.Win32.Agent.bxeo

>>Trojan.PHP.Agent.ax

>>Trojan.Win32.Genome.ydxx

>>Trojan.Win32.Icefog.*

總結

這篇paper介紹了APT組織Icefog,這個組織的目標在韓國和日本.攻擊在2011年開始,攻擊規模逐年擴大.基于受害機器,分析出攻擊者主要對一下機構比較感興趣:

軍事

大眾媒體和電視

造船和海上業

計算機和軟件

研究公司

電信業

衛星運營商

盡管相對來說不是很復雜,但是攻擊者已經成功的淪陷了上面機構的一些目標,造成韓國很多的受害主機.

Icefog攻擊者有windows和Mac OS X平臺的木馬.對于Mac OS X后門,安全解決方案大都不能檢測出來,這種后門在全世界范圍內已經感染了很多機器.”點擊并且執行”的特性使得這個木馬不同尋常.但是在其他情況下,受 害機器受感染持續幾個月甚至幾年,并且數據一直在被盜取,Icefog攻擊者非常清楚他們需要從受害者那里需要什么.

一旦需要的信息獲取到了,受害機器就不管了.在過去的幾年,我們觀察到APT攻擊的數量持續增長,這種攻擊對各種類型的目標都很實用.

在將來,我們估計有針對性的APT小型組織數量會增加,特別是網上雇傭兵這種做點擊操作的人.

預防這種攻擊的建議(對windows用戶和mac os x都適用)

更新java到最新版本,如果你不用Java的話,卸載掉

更新windows和office到最新版本.

更新所有第三方軟件,如Adobe Reader.

不要輕易點擊連接和陌生人發的附件

windows用戶可以安裝Microsoft EMET 4.0,一個幫助預防hacker的工具

目前,我們沒看到Icefog用到了什么0day.為了防御攻擊,AEP(Automatic ExploitPrevention)和DefaultDeny技術非常有效.