APT網(wǎng)絡(luò)間諜組織確認(rèn)由三個(gè)獨(dú)立的團(tuán)隊(duì)組成

研究人員發(fā)現(xiàn),這個(gè)對(duì)美國(guó)公用事業(yè)進(jìn)行網(wǎng)絡(luò)間諜攻擊的威脅集團(tuán)實(shí)際上是由三個(gè)子集團(tuán)組成的,他們都有自己的工具集和攻擊目標(biāo),自2018年以來(lái)就一直在全球運(yùn)作。

TA410是一個(gè)傘式網(wǎng)絡(luò)間諜組織,根據(jù)安全公司ESET的研究人員本周發(fā)表的一份報(bào)告,該組織不僅針對(duì)美國(guó)的公共事業(yè)部門(mén)進(jìn)行攻擊,而且還會(huì)針對(duì)中東和非洲的外交組織進(jìn)行攻擊。

雖然它從2018年以來(lái)就一直很活躍,但TA410直到2019年才首次被研究人員發(fā)現(xiàn)。當(dāng)時(shí)研究員發(fā)現(xiàn)了一個(gè)針對(duì)公用事業(yè)部門(mén)進(jìn)行攻擊的網(wǎng)絡(luò)釣魚(yú)活動(dòng),該活動(dòng)使用了一種當(dāng)時(shí)被稱為L(zhǎng)ookBack的新型惡意軟件。

大約一年后,該威脅組織再次出現(xiàn),對(duì)美國(guó)公共事業(yè)部門(mén)的Windows目標(biāo)部署了一個(gè)被稱為FlowCloud的RAT,其被認(rèn)為是Lookback的進(jìn)化版,它可以訪問(wèn)已安裝的應(yīng)用程序并控制受感染計(jì)算機(jī)的鍵盤(pán)、鼠標(biāo)、屏幕、文件、服務(wù)和進(jìn)程等。該工具還可以將敏感信息滲透到命令和控制(C2)服務(wù)器內(nèi)。

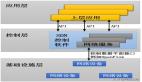

現(xiàn)在,ESET的研究人員發(fā)現(xiàn),TA410并不是只有一個(gè)人,實(shí)際上是由三個(gè)威脅行為者組成的。他們是FlowingFrog、LookingFrog和JollyFrog。每個(gè)小組都使用了非常相似的戰(zhàn)術(shù)、技術(shù)和程序(TTPs),但工具集不同,攻擊源來(lái)自三個(gè)不同地區(qū)的IP。

研究人員說(shuō):"他們都針對(duì)TTPs和網(wǎng)絡(luò)基礎(chǔ)設(shè)施進(jìn)行攻擊,他們還會(huì)用各種方式破壞全球的目標(biāo),主要包括政府或教育組織等,這表明攻擊者是有針對(duì)性的,并且攻擊者會(huì)選擇使用最好的方式進(jìn)入到系統(tǒng)內(nèi)部進(jìn)行滲透。”

研究人員發(fā)現(xiàn),這些攻擊方式包括利用新版本的FlowCloud以及使用最近已知的微軟Exchange遠(yuǎn)程代碼執(zhí)行漏洞、ProxyLogon和ProxyShell,包括其他定制的和通用的網(wǎng)絡(luò)武器。

FlowingFrog

研究人員分析了每個(gè)子集團(tuán)的活動(dòng),包括他們使用的工具和他們所針對(duì)的受害者的類型。他們還發(fā)現(xiàn)了這些攻擊者在工作中的重疊部分。

Flowing Frog與JollyFrog共享網(wǎng)絡(luò)基礎(chǔ)設(shè)施,特別是ffca.caibi379[.com]域名。研究人員說(shuō),它還與LookingFrog一起開(kāi)展了研究員在2019年發(fā)現(xiàn)的網(wǎng)絡(luò)釣魚(yú)活動(dòng)。

研究人員發(fā)現(xiàn),該子集團(tuán)有自己特定的攻擊模式,并專門(mén)針對(duì)特定的目標(biāo)群體--即大學(xué)、南亞國(guó)家駐中國(guó)的外交使團(tuán)和印度的一家礦業(yè)公司,進(jìn)行攻擊活動(dòng)。

FlowingFrog會(huì)使用第一階段的攻擊武器,ESET研究人員將其命名為T(mén)endyron下載器,然后FlowCloud進(jìn)行第二階段的攻擊。

研究人員解釋說(shuō),Tendyron.exe是一個(gè)合法的可執(zhí)行文件,由在線銀行安全廠商Tendyron公司簽署,但是該文件容易受到DLL劫持。

研究人員說(shuō),F(xiàn)lowingFrog還使用了Royal Road,這是一個(gè)由幾個(gè)網(wǎng)絡(luò)間諜組織使用的惡意文件攻擊器,它構(gòu)建的RTF文件利用了Equation Editor的 N-day漏洞,如CVE-2017-11882。

LookingFrog

LookingFrog通常會(huì)使用X4和LookBack這兩個(gè)主要惡意軟件系列來(lái)針對(duì)外交使團(tuán)、慈善組織以及政府和工業(yè)制造領(lǐng)域的實(shí)體進(jìn)行攻擊。

研究人員解釋說(shuō),X4是一個(gè)定制的后門(mén),在LookBack部署之前作為第一階段的武器進(jìn)行使用。該后門(mén)需要由一個(gè)VMProtect加載器進(jìn)行加載,其通常被命名為PortableDeviceApi.dll或WptsExtensions.dll。

LookBack是一個(gè)用C++編寫(xiě)的RAT,其依靠代理通信工具將數(shù)據(jù)從受感染的主機(jī)中轉(zhuǎn)到命令和控制服務(wù)器(C2)內(nèi)。該惡意軟件可以查看進(jìn)程、系統(tǒng)和文件數(shù)據(jù);刪除文件;截圖;移動(dòng)和點(diǎn)擊受感染系統(tǒng)的鼠標(biāo);重啟機(jī)器;以及從受感染主機(jī)上刪除自己。

LookBack由眾多模塊組成。其中包括一個(gè)C2代理工具、一個(gè)惡意軟件加載器、一個(gè)與GUP代理工具建立C2通道的通信模塊,以及一個(gè)從GUP代理工具接收初始信標(biāo)響應(yīng)的RAT組件。

JollyFrog

研究人員發(fā)現(xiàn),TA410的第三個(gè)也是最后一個(gè)團(tuán)隊(duì)JollyFrog的攻擊目標(biāo)是教育、宗教和軍隊(duì)以及那些有外交任務(wù)的組織。該小組并沒(méi)有使用定制的工具,而是專門(mén)使用已知的QuasarRAT和Korplug(又稱PlugX)家族的通用現(xiàn)成的惡意軟件。

研究人員說(shuō),Quasar RAT是一個(gè)在GitHub上免費(fèi)提供的全部功能的后門(mén)軟件,是網(wǎng)絡(luò)間諜和網(wǎng)絡(luò)犯罪威脅者經(jīng)常使用的一個(gè)工具。它以前曾通過(guò)偽造求職者的Word簡(jiǎn)歷來(lái)針對(duì)公司進(jìn)行網(wǎng)絡(luò)釣魚(yú)攻擊活動(dòng),并且2019年APT10曾經(jīng)針對(duì)東南亞政府和私人組織進(jìn)行惡意的網(wǎng)絡(luò)活動(dòng)。

Korplug也是一個(gè)后門(mén),多年來(lái)也被各種網(wǎng)絡(luò)間諜組織所使用,并且仍然是一個(gè)很受歡迎的工具。上個(gè)月,Mustang Panda/TA416/RedDelta在針對(duì)東南亞及其周邊地區(qū)的外交使團(tuán)、研究實(shí)體和互聯(lián)網(wǎng)服務(wù)提供商(ISP)的間諜活動(dòng)中使用了Korplug。

TA410通常會(huì)以RARSFX檔案的形式來(lái)部署Korplug,一般命名為m.exe,其包含三個(gè)文件:自定義的加載器;F-Secure的合法簽名應(yīng)用程序;以及qrt.dll.usb—Korplug的shell攻擊代碼。

研究人員解釋說(shuō):"加載器使用了VirtualAlloc來(lái)分配內(nèi)存并將qrt.dll.usb的內(nèi)容復(fù)制進(jìn)去。然后它會(huì)直接進(jìn)行解壓和加載Korplug有效載荷。”

FlowCloud的最新版

ESET研究人員還查看了TA410目前所使用的FlowCloud的更新版本的代碼。

FlowCloud是一個(gè)用C++語(yǔ)言編寫(xiě)的復(fù)雜文件,由三個(gè)主要組件組成--一個(gè)具有rootkit功能的模塊、一個(gè)簡(jiǎn)單的具有持久性的模塊和一個(gè)自定義后門(mén),他們會(huì)通過(guò)多個(gè)階段來(lái)進(jìn)行部署,并且使用各種混淆和加密技術(shù)來(lái)防止被研究員分析。

Proofpoint的研究人員之前分析了FlowCloud的4.1.3和5.0.1版本,而TA410現(xiàn)在使用的是FlowCloud的5.0.2和5.0.3版本,它們具有了更多新的功能。

研究人員解釋說(shuō),與之前發(fā)現(xiàn)的相反,我們獲得的5.0.2版本的樣本中包含了錯(cuò)誤信息和更多細(xì)致的記錄。

本文翻譯自:https://threatpost.com/apt-id-3-separate-actors/179435/如若轉(zhuǎn)載,請(qǐng)注明原文地址。