揭開勒索軟件LostTrust的神秘面紗

寫在前面的話

勒索軟件LostTrust一直被安全社區認為是MetaEncryptor勒索軟件的“換殼”產品,因為它們幾乎使用了相同的數據泄露網站和加密程序。

LostTrust勒索軟件于2023年3月開始積極活動,并攻擊了多個企業和組織,但直到9月份才被廣大研究人員所知曉,因為在今年的9月份,LostTrust勒索軟件背后的“始作俑者”才開始在數據泄露網站上發布相關的數據泄露信息。

到目前為止,該數據泄露網站泄露的信息已經影響了全球范圍內至少53個企業和組織,而其中的部分組織因為拒絕支付數據贖金,從而導致他們的數據被泄露了出來。

目前,我們還不知道LostTrust勒索軟件背后的攻擊者是否只會針對Windows設備實施勒索軟件攻擊,同時也無法確定是否使用了Linux加密程序。

真的是MetaEncryptor換個名字卷土重來了嗎?

MetaEncryptor勒索軟件家族,從2022年8月份“浮出水面”,截止至2023年7月份,其數據泄露網站上已出現了12個受影響的企業和組織,但至此之后該網站就再也沒有出現過新的受影響組織了。

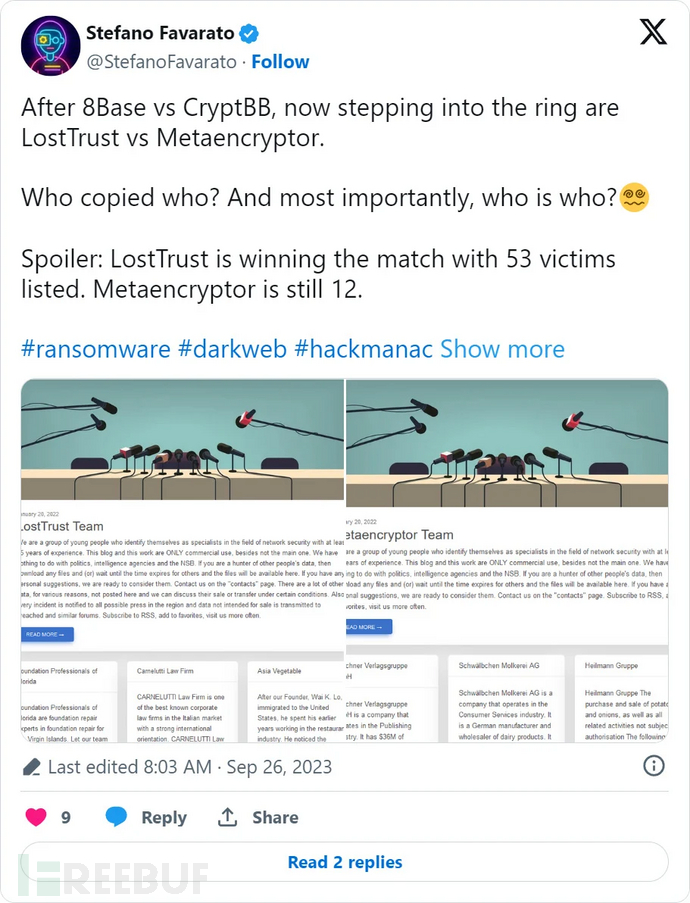

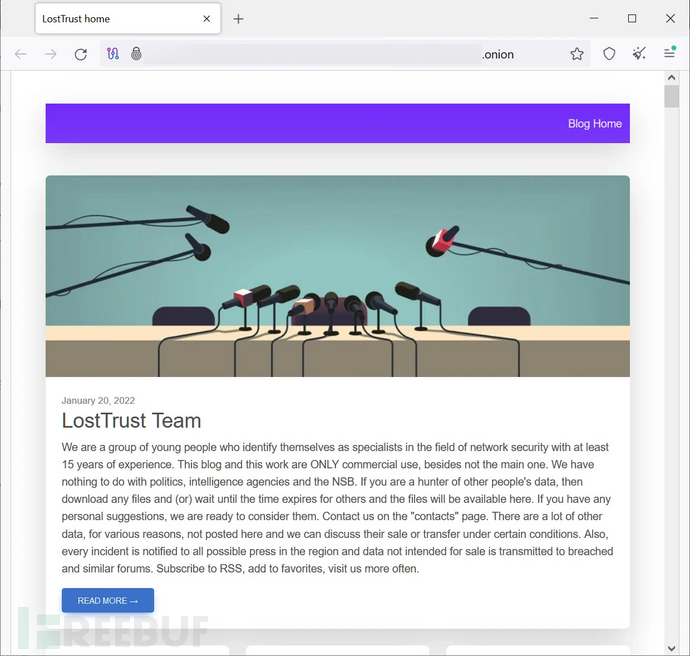

就在今年的10月份,LostTrust勒索軟件組織又上線了一個新的數據泄露網站,而網絡安全專家Stefano Favarato通過分析后就發現,這個新上線的數據泄露網站跟MetaEncryptor當初所使用的數據泄露網站有著相同的模版和簡介信息。

MetaEncryptor和LostTrust都在其數據泄露網站上的描述中寫道了下列內容:

“我們是一群年輕的網絡安全領域中的專家,并且擁有至少15年的從業經驗。這個博客和我們的產品僅供商業用途,我們與其他任何機構或當局沒有任何的關系。”

研究人員還發現,LostTrust [ VirusTotal ] 和 MetaEncryptor [ VirusTotal ] 所使用的加密程序幾乎是相同的,而且只是在勒索信息、嵌入式公共密鑰、勒索信息文件名稱和加密文件擴展名方面進行了一些微調而已。

除此之外,網絡安全研究團隊MalwareHunterTeam表示,LostTrust和MetaEncryptor都是基于SFile2勒索軟件加密器實現的,而Intezer的分析和掃描也進一步證實了這一點,并發現LostTrust使用了大量的SFile加密器代碼。

由于這兩個程序之間存在著大量的相同之處和代碼重疊,因此安全社區也普遍認為LostTrust只是MetaEncryptor勒索軟件換了個名字罷了。

LostTrust 加密程序分析

我們在對LostTrust所使用的加密程序樣本進行分析之后,發現了下列內容。

攻擊者可以使用兩個可選的命令行參數來啟動加密程序,即--onlypath(加密一個指定路徑)和 --enable-shares(加密網絡共享)。

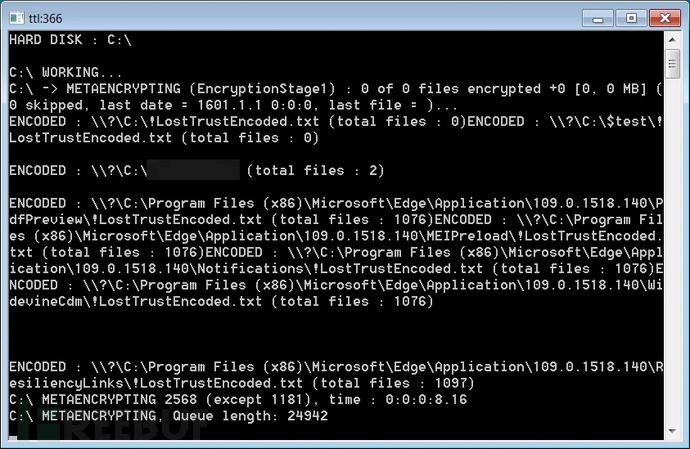

啟動之后,加密程序會打開一個控制臺終端,并顯示當前的加密過程和狀態:

請大家注意上圖加密程序中的“METAENCRYPTING”字符串,這也表明它就是修改后的MetaEncryptor加密程序。

在執行過程中,LostTrust 將禁用并停止大量 的Windows 服務,以確保所有文件都可以加密,包括任何包含 Firebird、MSSQL、SQL、Exchange、wsbex、postgresql、BACKP、tomcat、SBS 和 SharePoint 字符串的服務。除此之外,加密程序還將禁用和停止與 Microsoft Exchange 相關的其他服務。

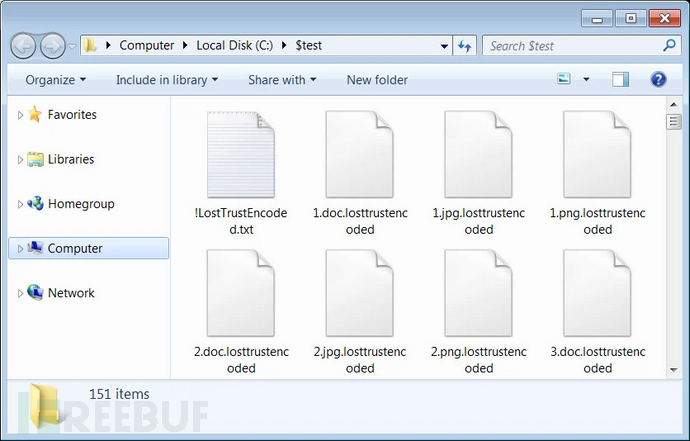

在加密文件時,加密程序還會將.losttrustencoded 擴展名附加到加密文件的名稱中:

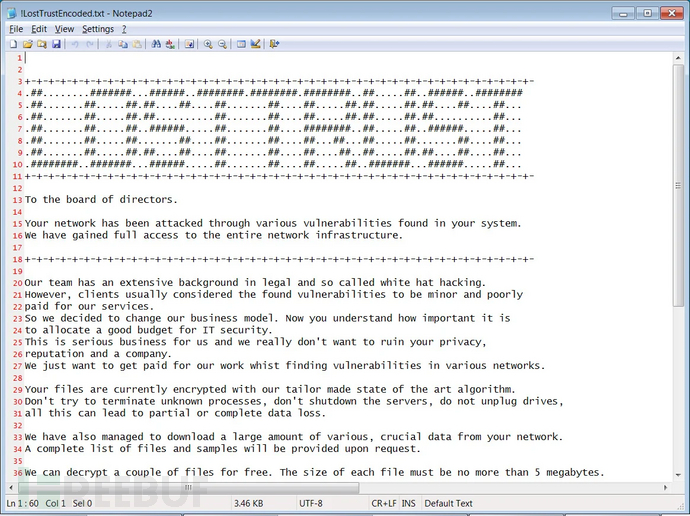

接下來,LostTrust勒索軟件會在目標設備上的每一個被加密的文件夾中創建一個名為“!LostTrustEncoded.txt”的勒索軟件信息文件,而且攻擊者還會在勒索信息中聲稱自己以前是白帽黑客,但是因為收入微薄(客戶認為漏洞嚴重程度非常低,所以報酬低),所以才會做勒索軟件攻擊這樣的事情。

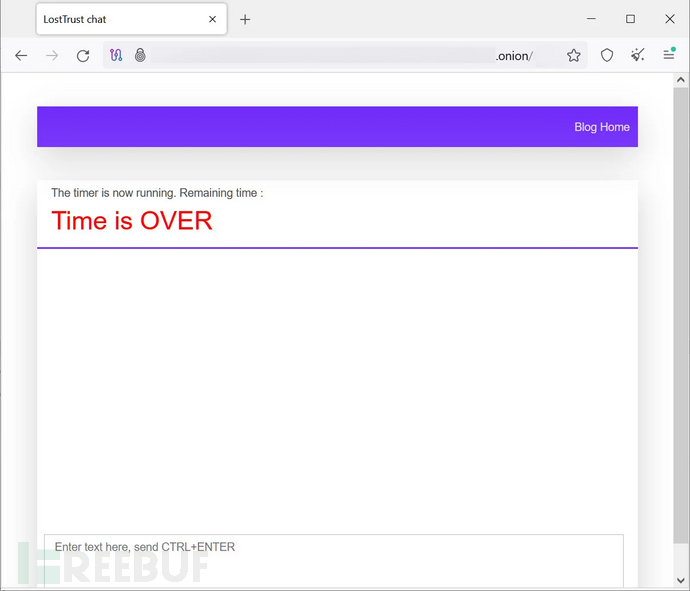

這些勒索軟件信息包含了跟受影響組織被加密文件的相關信息,以及一個指向了跟攻擊者談判的Tor網站地址。但這個Tor談判網站制作的非常簡陋,只有一個聊天功能,可以給受影響組織跟LostTrust勒索軟件團伙進行談判。

據悉,LostTrust勒索軟件攻擊所要求的數據贖金從10萬美元到數百萬美元不等。

使用數據泄露網站來威脅和震懾目標組織

跟其他的勒索軟件攻擊活動一樣,LostTrust也利用了Tor數據泄露網站來威脅和震懾受影響的組織或企業,并威脅如果不支付數據贖金,便會將他們的數據泄露到互聯網中。

目前為止,受LostTrust勒索軟件攻擊活動影響的企業和組織至少有53家,而其中的某些組織數據已經被泄露了。

當前我們尚不清楚如果真的支付了數據贖金,組織的數據是否能夠成功解密并追回。