梭子魚預(yù)警:網(wǎng)絡(luò)罪犯正想方設(shè)法入侵郵件賬戶

通常情況下,您會不設(shè)防的打開朋友、同事或者你認(rèn)識的人的郵件,對陌生人郵件還是有警惕性的。網(wǎng)絡(luò)攻擊者對這點也是心知肚明。因此,他們會利用您的電子郵件帳戶向您的朋友和同事發(fā)送攻擊。

在梭子魚最新的威脅監(jiān)測下, 我們正在關(guān)注一些被梭子魚Sentinel團(tuán)隊剖析過的真實賬戶所受到的攻擊。以下是我們發(fā)現(xiàn)的:

威脅的特征:網(wǎng)絡(luò)攻擊者入侵用戶的郵件帳戶并向用戶的同事和聯(lián)系人發(fā)送電子郵件。其中有一條虛假鏈接, 其包括一個假冒的 OneDrive 共享鏈接, 用于竊取憑證和入侵更多的帳戶。

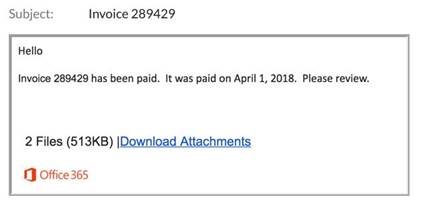

具體案例: 在這第一個例子中, 網(wǎng)絡(luò)攻擊者是針對財務(wù)雇員的帳戶展開。該雇員有可能點擊攻擊者的網(wǎng)絡(luò)釣魚鏈接, 提示他將其憑據(jù)輸入到假的 Outlook 登錄頁中。一旦他做到了這一點, 攻擊者就有了自己的憑據(jù), 并可以使用它們訪問電子郵件帳戶。隨后, 網(wǎng)絡(luò)罪犯從入侵的賬戶向所有財務(wù)小組的成員發(fā)出電子郵件。被入侵的電子郵件的最終目標(biāo)就是竊取更多的登錄憑據(jù)。下面是發(fā)送的郵件示例:

郵件本身似乎沒有威脅——通知收件人已支付發(fā)票的簡短說明。但是, 如果其他員工點擊鏈接, 他們將被帶到一個假的 Office 365 登錄頁, 在那里他們將被要求輸入他們的憑據(jù)。如果他們進(jìn)一步點擊并提交他們的憑據(jù), 他們的賬號也將被犯罪分子入侵。

對于黑客來說, 竊取到信譽(yù)良好企業(yè)的憑據(jù)在黑客的地下網(wǎng)絡(luò)是一筆可觀的財富。他們可以出售, 以啟動更多的網(wǎng)絡(luò)釣魚活動, 而且成功機(jī)率很高, 因為這是一個信譽(yù)度很高的郵件域。

此外,可以使用這些竊取來的憑證進(jìn)行魚叉式網(wǎng)絡(luò)釣魚或冒充CEO欺詐攻擊。在這些攻擊中,黑客利用被盜用的賬戶發(fā)送一封電子郵件給欺騙的目標(biāo)即接收者(通常是在財務(wù)部)并發(fā)送屬于攻擊者的轉(zhuǎn)賬銀行賬戶給對方。

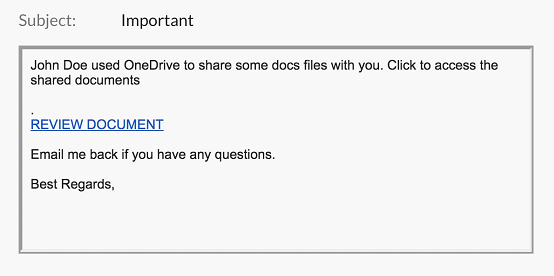

此外,犯罪分子還不斷使用許多變種的電子郵件來竊取憑據(jù)。例如, 我們還看到了一些嘗試, 他們會將仿冒的正文中的包括OneDrive 共享鏈接的郵件發(fā)送給用戶, 如下面的示例所示。

與我們在第一個例子中看到的相似, 用戶的電子郵件帳戶也被入侵了;然而, 這一次犯罪分子采取了不同的方式,與鏈接。他們提供一個 OneDrive 共享鏈接, 一旦點擊, 將進(jìn)入到一個用來竊取憑證的假登錄頁。

在這次攻擊中, 犯罪分子多次登錄用戶帳戶, 收集用戶通訊簿中的目標(biāo), 并向員工和外部聯(lián)系人發(fā)送數(shù)以百計的電子郵件。

正如您所看到的, 一旦犯罪分子竊取了用戶憑據(jù), 這些攻擊就會快速增長。真正可怕的是, 常規(guī)的電子郵件安全解決方案不會檢測到這些類型的攻擊, 因為它們源自內(nèi)部電子郵件。

綜上所述, 這些攻擊中使用的技術(shù)有:

仿冒: 犯罪分子冒充同事或聯(lián)系人, 讓用戶根據(jù)他們的要求行事

網(wǎng)絡(luò)釣魚: 電子郵件發(fā)送給用戶發(fā)起攻擊竊取他們的憑據(jù)

那么, 用戶如何遠(yuǎn)離這些威脅呢?

采納先進(jìn)的防御方案:

梭子魚Sentinel解決方案能對實時魚叉式釣魚攻擊和網(wǎng)絡(luò)詐騙進(jìn)行有效防御, 可自動防止電子郵件帳戶被控制。其利用 AI 來學(xué)習(xí)企業(yè)的通信歷史, 并防止未來的魚叉式釣魚攻擊。還結(jié)合了三個強(qiáng)大的防護(hù)層: 首先,人工智能引擎, 其可終止實時的魚叉式釣魚攻擊, 包括來自公司內(nèi)部的電子郵件;其次,使用 DMARC 身份驗證防止域欺騙和品牌劫持的域欺詐可見性;最后,針對高危人群進(jìn)行欺詐模擬培訓(xùn),提高安全防范意識。

員工安全意識培訓(xùn) – 針對員工定期進(jìn)行安全培訓(xùn)和測試, 以提高他們對各種目標(biāo)攻擊的安全防范意識。模擬攻擊的培訓(xùn)方式是迄今為止最有效的培訓(xùn)方法. 梭子魚 PhishLine的解決方案可提供全面的、SCORM 兼容的用戶培訓(xùn)和測試以及電子郵件、語音信箱和SMS的網(wǎng)絡(luò)仿冒模擬,其是培訓(xùn)用戶識別網(wǎng)絡(luò)攻擊的有效工具。