中小企業應該如何建立自己的防御體系

前言

在某一天的深夜,作為安全從業人員,穿著大褲衩子,坐在門前,點燃一根煙(畫面自己想象)開始思考企業如何打造自己的安全體系,雖然這不是作為月薪3k該考慮的問題,但是畢竟當初筆者的從業理想是想成為道哥一樣的人,為安全行業貢獻自己的一份力。于是寫下自己的想法,對于中小企業我希望能夠完善自己的安全體系,花最少的錢做好安全這件事;對于安全人員我希望大家多考慮企業面臨的危險點,而不只是會開一個掃描器做一個定時任務、開一個dirsearch就睡覺的那種!

隨著國家現在化、信息化的不斷推進,同時5G時代的來臨,很多企業開始慢慢數字化轉型,我們感受到了信息化給我們帶來的方便與快捷,不管是衣食住行都比較以前都有了青銅到黃金的提升,這點上筆者深有體會!那么在這個高速發展的信息化道路上,不容忽視的一個大問題就是安全問題!!!我相信很多人和筆者一樣收到過一些某某貸、售房等推銷的電話,那么我們就不得不質問一個問題了,在如今我們每天都在面對手機的時代,上個廁所都在刷抖音的時代,我們的個人信息怎么得到保障?誰來保障?國家是不是應該頒布安全行業規則?

對于企業面臨的安全問題依然很嚴峻,盡管你的網站采用https,但是這也避免不了病毒帶來的對業務的影響,對于國家也是提出了沒有網絡安全就沒有國家安全,加大了企業安全問題的整頓,我們知道我們的等保1.0到2.0有了改變,變得比以前嚴了,增加了對物聯網、云的等保工作,同時也加大了對一些不整改的企業的懲罰,同時不同行業也出臺了適合自己的安全管理體系,筆者曾經閱讀過《銀行安全管理體系》確實不錯,大家有時間可以看看。可以看出安全問題已經不是一個企業能避免的問題了。面對龐大的安全體系,筆者將盡可能給大家從不同維度描述、講解。

面臨的問題

- 架構:運維 業務 應用 內部

- 運維:服務器配置問題 未更新補丁 采用有漏洞的中間件及服務 弱口令等

- 業務:活動促銷 賬號體系 交易體系 風控體系等

- 應用:web漏洞 app漏洞

- 內部:安全意識不足 辦公網補丁 wifi密碼 釣魚郵件

- 老板信息 政府領導人名單 學生學號 公司工號 等敏感信息

安全體系建立(防守)

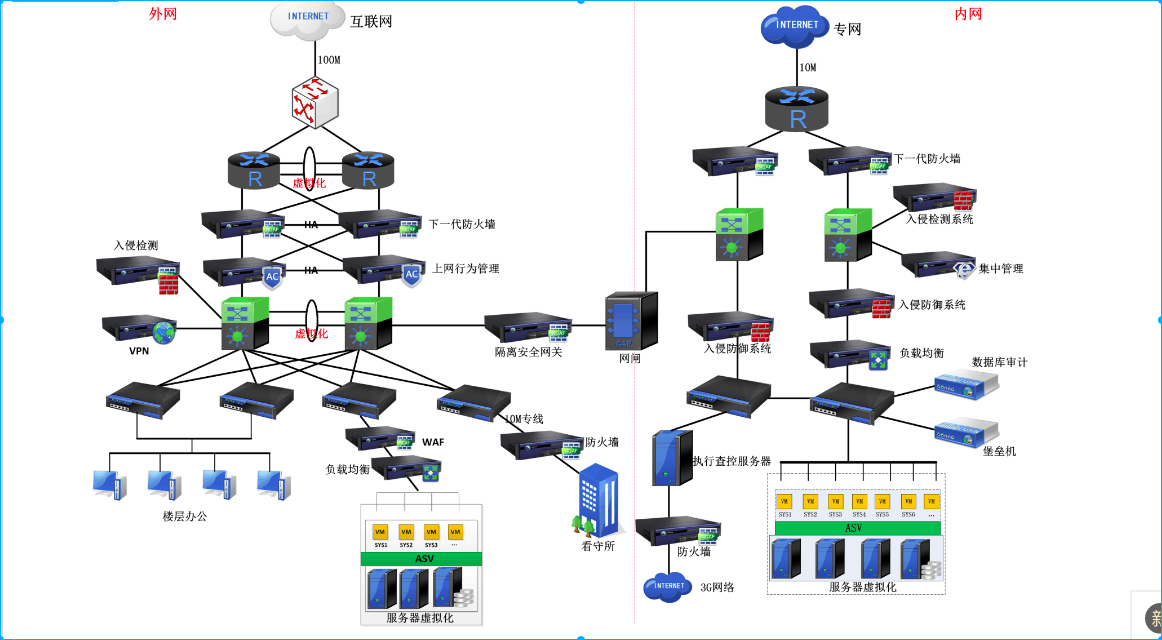

這是一個本人規劃的一個安全架構設計圖(勿噴)獻上這個的原因是我希望大家在看這篇文章有個參考,在架構設計的時候,安全部門就應該參與并融入一些安全觀念,比如考慮后期的抗D方案架構設計。網站是否負載均衡分流,是否上CDN,在架構設計方面應該考慮分層思想、邊界防御、縱深防御(主機安全比如ossec、應用安全比如waf、邊界安全比如snort)等思想!網絡方面我們應該考慮設備的冗余,交換機采用HA部署方式。網站結構方面是否采用站庫分離、前后端分離。同時全層的架構設計也應該結合等保2.0來設計,這樣也方便后期的等保過級。

假如以上就是一個公司的網絡拓撲圖,我們應該從哪些方面做好設計,下面將一一給大家分享下我個人的觀點。我覺得企業應該從以下三個維度進行不斷提升自己的安全防御能力。

1. 基礎安全方面:對于基礎安全我們可以從四個方面做。

(1) 數據安全體系:數據集中化、訪問權限管理、數據防泄漏(DLP、USB控制)、敏感信息泄露(GIthub scan)、數據備份、數據安全審計、內部文件加水印等,做到數據的安全監控,從讓攻擊者進不來、拿不走、看不懂、能溯源方面制定不同安全策略。

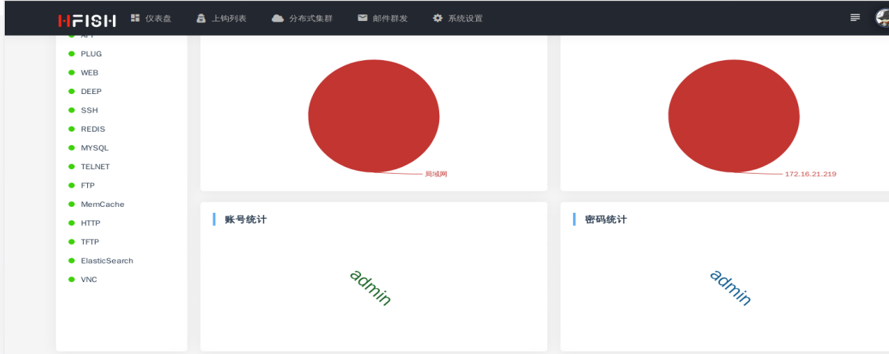

(2) 安全技術體系:辦公內網(網絡隔離、補丁管理、文件共享管理、上網行為管理AC、多層防火墻部署方式以及ACL策略制定、終端防病毒軟件防護、防病毒網關、防釣魚郵件解決方案基于惡意鏈接和可執行程序特征、WIFI接入點以及強度覆蓋安全)、服務器安全(堡壘機、主機漏掃、web漏掃、HIDS、ids基于全流量檢測產品、高交互蜜罐、虛擬專用網、基線不同應用、系統標準制定、中間件安全加固、補丁升級測試主機、服務器定時備份、內部DNS建立、埋點目錄監控、webshell監控體系建立)、身份認證、日志管理可視化分析展示、安全審計。

Hifish蜜罐:

Splunk日志可視化:

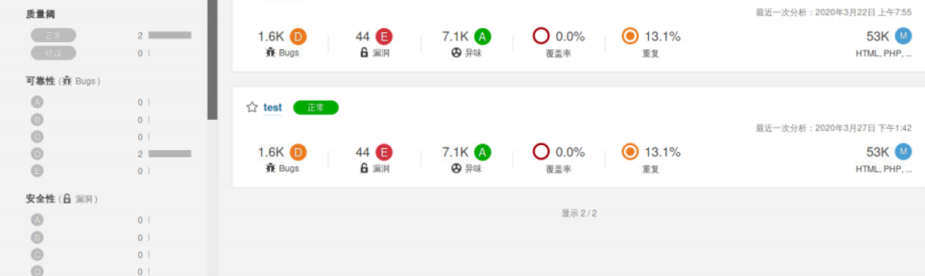

代碼審計Fortify:

漏掃體系:

GitHub監控:

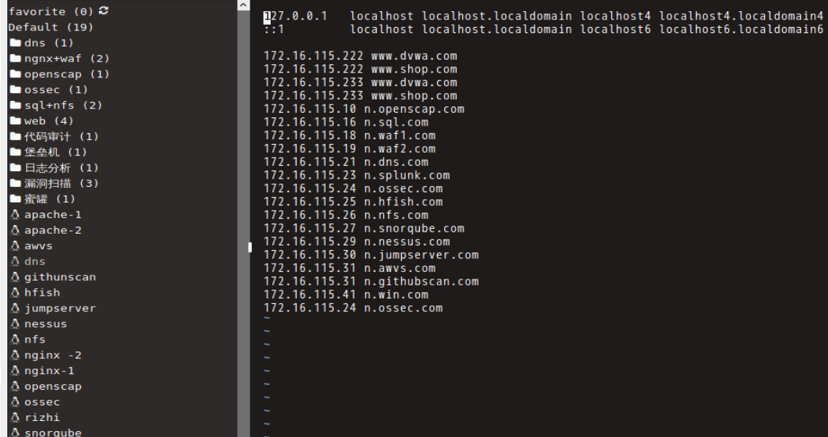

內部DNS:

Jumpserver:

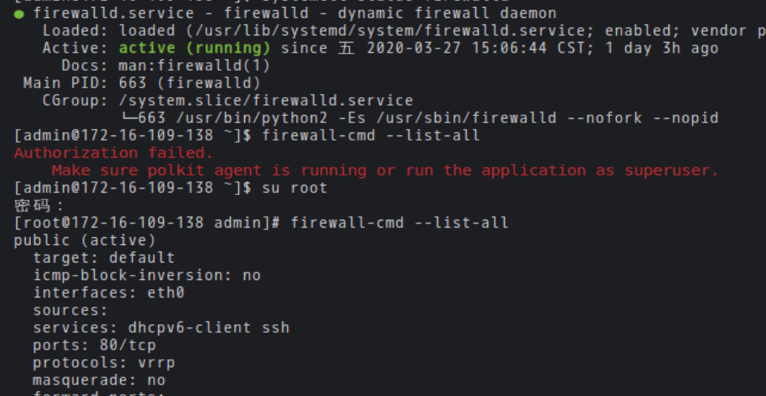

主機Firewalld:

(3)安全管理體系:管理制度(針對不同部門制定不同安全制度)、施行責任制、合規、安全意識培訓(很重要)、安全開發SDL( 在代碼開發前進行全程跟蹤,從開發前的不同部門個人的安全培訓到上線前的靜態審計、動態測試、黑盒測試、最后進行安全部署上線)、安全運營(資產巡檢、安全產品日產運維、防泄漏監控githubScan、安全事件分析研判、0day規則制定)、第三方產品安全監控

(4)應急響應體系:不同安全事件響應、BCP團隊建立、災難恢復計劃。

2. 安全體系:GDPR數據保護條例(數據客體義務)、ISO27000、等保

3. 業務安全:反詐騙監控方案(基于手機短信特征監控)、擼羊毛、批量注冊

攻擊方向分析

對于攻擊方向,最常見的就是通過黑盒測試,因為最近幾年HW越來越火,也成為了檢驗系統是否安全的一種評判標準,我這里大概說說攻擊常用的滲透方式,同時作為一名公司的信息安全工程師也應該定期對各業務系統進行模擬hacker進行滲透測試。

- Web安全滲透:框架漏洞、中間件漏洞、文件上傳、服務器端信息泄露、跨站xss、sql注入、web安全基礎、劫持攻擊、業務邏輯漏洞、代碼執行、命令執行、文件包含、解析漏洞、系統服務組件漏洞。

- 后滲透:權限提升、權限維持、內網漫游、橫向滲透、域滲透

- 代碼審計:命令執行、url跳轉、任意文件上傳、目錄穿越、Struts2框架漏洞、Spring框架漏洞、SQL注入、xss漏洞、java代碼審計環境、軟件安全開發、XXE漏洞、SSRF漏洞

總結

對于企業的防御離不開攻擊方式的了解,只有掌握這些攻擊方式和常見漏洞以及合規的管理方式,這樣才能讓我們企業的系統免受攻擊的風險。安全從來都是一個紅藍對抗的事。