深陷安全事件泥潭,優步數據泄露何時休?

“我宣布我是一名黑客,Uber 已經遭遇數據泄露。”

9月15日,一名黑客侵入了一名優步員工的辦公通訊應用 Slack,發布了如上信息。次日,根據多家外國媒體報道,這家國際網約車巨頭證實其系統遭到了黑客攻擊,但尚不清楚黑客訪問了哪些內部數據。

因為此次攻擊,優步下線了部分系統功能,給業務帶來一定影響。據《華盛頓郵報》當日看到的一份內部故障報告稱,部分地區從優步客戶一度無法打車或下單外賣,受影響地區包括美國喬治亞州的亞特蘭大以及澳大利亞的布里斯班。

在發布的信息中,這名黑客還列舉了幾個已經泄露的內部數據庫信息,并在隨后訪問了其他內部系統,當員工在Slack上訪問其他內部信息時,會被跳轉至一張色情圖片。

優步隨后緊急關閉了 Slack及部分工程系統,但在9月16日的調查進展中表示,公司所有服務已正常運行,此次攻擊也沒有證據表明涉及到用戶的出行記錄等敏感信息。優步已在事發后第一時間報警。

但有分析表明,實際情況可能并非如此。獨立安全研究員Bill Demirkapi認為,“沒有證據”可能意味著黑客確實擁有訪問權限,優步只是沒有找到證據進行核實。

攻擊細節

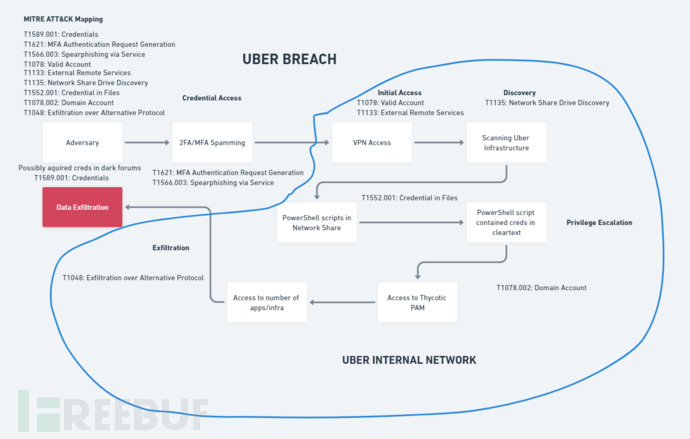

據悉,包括《紐約時報》、《華盛頓郵報》、Bleeping Computer在內的媒體均與聲稱為此事負責的黑客取得了聯系。《紐約時報》表示,黑客對一名優步員工進行社會工程攻擊并竊取了其賬戶密碼后實施了入侵。根據黑客分享給Bleeping Computer的截圖顯示,黑客似乎訪問了優步多項關鍵的IT系統,包括安全軟件和 Windows 域,以及 Amazon Web Services 控制臺、VMware vSphere/ESXi 虛擬機、用于管理 Uber 電子郵件帳戶的 Google Workspace 管理后臺。

優步攻擊事件路徑圖

此外,黑客還一并侵入了優步用于懸賞安全漏洞的HackerOne賬戶,并在HackerOne封禁該賬戶前下載了所有漏洞報告,這其中可能包括一些尚未修復的漏洞,如果這些漏洞被惡意利用,將會給優步帶來巨大的安全威脅。

雖然目前尚不清楚黑客的具體動機,但據悉,這名黑客是一名年僅18歲的少年,利用社會工程學及MFA疲勞攻擊成功打破了這家巨頭的安全防線。

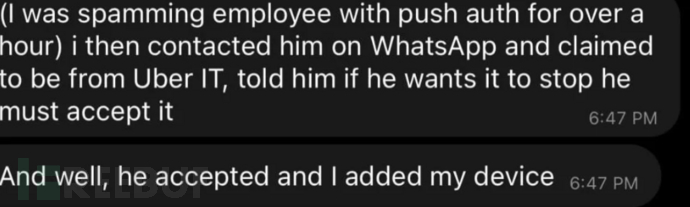

黑客聲稱使用了MFA疲勞攻擊

根據安全研究員與這名少年的交談中得知,他試圖以優步員工的身份登錄,但由于優步帳戶受到多因素身份驗證的保護,因此使用了 MFA 疲勞攻擊并偽裝成優步 IT 支持人員來說服員工接受 MFA 請求。MFA 疲勞攻擊是指向目標發出重復的驗證請求,直到受害者厭倦并接受。隨后,他繼續通過公司 VPN 登錄到內部網絡,并開始掃描公司的內部網以獲取敏感信息。期間,他發現了一個 PowerShell 腳本,其中包含公司 Thycotic 特權訪問管理 (PAM) 平臺的管理員憑證,該平臺用于訪問公司其他內部服務的登錄密碼。

這起攻擊事件很容易讓人聯想起這家巨頭企業在2016年發生的另一起大規模數據泄露事件,涉及約5700萬名乘客和司機的姓名、電話號碼及電子郵件地址以及約 60 萬名美國司機的駕照信息。事發后,公司向黑客支付了價值10萬美元比特幣,使得該事件在隨后一年內并未被曝光。

安全管理疏忽讓社工趁虛而入

在此次針對優步的攻擊事件中,我們再次領略到了社會工程學的長久不衰、無孔不入,近年來,包括Twitter、Cloudflare、LastPass等巨頭企業都深受其害。在2020年7月發生的堪稱Twitter史上最大規模安全事件中,黑客買通至少一位內部員工,獲得了大量大V賬號權限,導致包括多位政要、知名公司及個人賬號被黑。

由于社會工程學門檻較低,易于掌握,以至于這位18歲的少年黑客也能熟練運用,他在與《紐約時報》的交流中表示,自己學習網絡安全技能已經好幾年,之所以入侵優步的系統,是因為該公司的安全措施薄弱,這也從側面反映了企業在網絡安全管理上存在巨大疏漏。

BlackBerry 威脅研究和情報副總裁 Ismael Valenzuela Espejo 表示,目前人們在防范APT攻擊上投入了大量精力,從而忽視了其他威脅因素,比如內部人員。企業在建立威脅模型時,應該評估當這些內部人員有意或無意參與到對企業的攻擊行為中時,其自身能力和技能水平會對企業產生多大的危害。

這也同時表明,基于密碼的身份驗證是賬戶安全中的一塊薄弱環節,有驗證時效的一次性驗證碼 (TOTP) 已不足以維持2FA的安全性。目前的一種解決方法是使用符合FIDO2標準的防釣魚物理安全密鑰,它不再使用密碼,而由一個外部硬件設備來處理驗證信息。此外,專家也建議MFA服務商出臺一種機制,當短時間內收到大量驗證請求時能夠默認自動暫時鎖定賬戶,以此來限制非法登錄。

Elevate Security 的聯合創始人兼總裁 Masha Sedova 在一份聲明中也表示,一家公司的安全水平與取決于其中安全意識最差的員工,認為安全培訓需要讓安全風險最高的員工與更具體的保護控制措施相結合。

舊戲還會重演?

在2016年的重大數據泄露中,優步前首席安全官Joe Sullivan因涉嫌企圖對事件進行掩蓋,妨礙司法公正,于2020年8月被聯邦法院提起刑事訴訟,并在2021年底被附加三項電匯欺詐罪指控,指責其為了掩蓋事件策劃了向兩位黑客支付巨額“封口費”。

根據美國聯邦法院網站提供的詳情,Sullivan在事發后試圖利用漏洞賞金計劃向黑客支付報酬,該計劃通過第三方中介向所謂的“白帽”黑客付款,稱這些黑客在并未有泄露數據的情況下指出了安全問題。優步最終在 2016 年 12 月向黑客支付了價值 10 萬美元比特幣。此外,Sullivan還試圖讓黑客簽署保密協議,其中包含黑客沒有獲取或存儲任何數據的虛假陳述。2017年11月,優步的新管理層最終向美國聯邦貿易委員會(FTC)披露了事情真相。

巧合的是,在9月15日攻擊事件后的第二天,優步首席執行官Dara Khosrowshahi參加了美國檢方對于Sullivan相關指控的審判,可謂是一波未平一波又起。這一次,優步是否會及時公開、透明地進行處理目前還不得而知,這很大程度上取決于接下來的排查評估工作。但Acronis首席信息安全官 Kevin Reed說道:"與2016年的事件相比,這次妥協的可能性更大,黑客很可能已經獲得了數據,無論優步對外宣稱數據是否安全。“