警惕:針對中文用戶的虛假安裝程序正在盛行

近日,ESET的安全研究人員發現了一種針對東南亞和東亞華裔人群的惡意軟件活動。攻擊者通過在Google搜索結果中購買誤導性廣告,誘騙受害者下載安裝木馬安裝程序。未知的攻擊者創建了虛假網站,看起來類似于火狐瀏覽器、WhatsApp或Telegram等流行應用程序的網站,但除了提供合法軟件外,他們還提供了一種遠程訪問木馬FatalRAT,使攻擊者能夠控制受害的計算機設備。

關鍵發現

- 攻擊者購買廣告,將他們的惡意網站定位在谷歌搜索結果的“贊助”部分。在ESET向谷歌報告此問題后,谷歌已將這些惡意廣告移除。

- 這些網站大多數使用的是中文并且提供軟件的中文版本,這表明攻擊者主要針對的是華語人群。

- 調查數據顯示,受害者大多在東南亞和東亞,這表明廣告針對的是該地區。

- ESET在2022年8月至2023年1月期間觀察到這些攻擊,但根據其遙測數據顯示,至少從2022年5月開始這些虛假安裝程序就已經開始運行。

- 在這次攻擊中使用的惡意軟件或網絡基礎設施都沒有與任何已命名組織的已知活動相匹配,因此目前ESET還沒有將此活動歸因于任何已知組織。

受害者研究

根據ESET提供的攻擊熱圖顯示,2022年8月至2023年1月期間,大多數攻擊影響了中國大陸及香港和臺灣地區。其他少數受害群體依次來自馬來西亞、日本、菲律賓、泰國、新加坡、印度尼西亞和緬甸。

【圖1:2022年8月至2023年1月期間,ESET檢測到的受害者地理分布】

攻擊概況

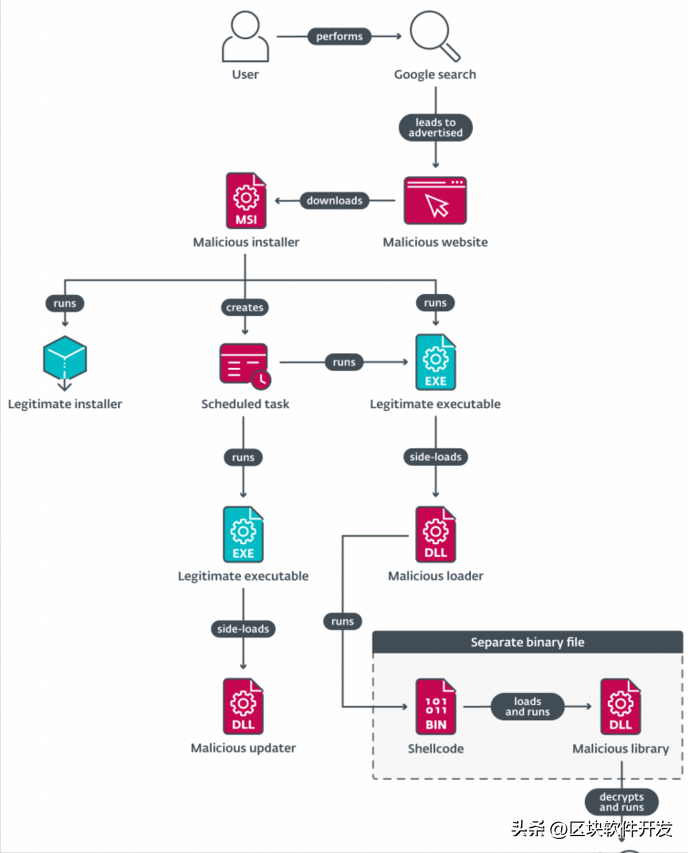

圖2展示了攻擊的簡單概況。由多個組件組成的鏈條最終會安裝AT&T研究人員于2021年8月發現的FatalRAT惡意軟件。據悉,這是一種遠程訪問木馬,允許攻擊者獲取受害者計算機設備的控制權,包括執行任意shell命令、下載運行文件、從網絡瀏覽器竊取數據以及捕獲鍵入信息等。

【圖2:攻擊的簡單概況】

虛假網站

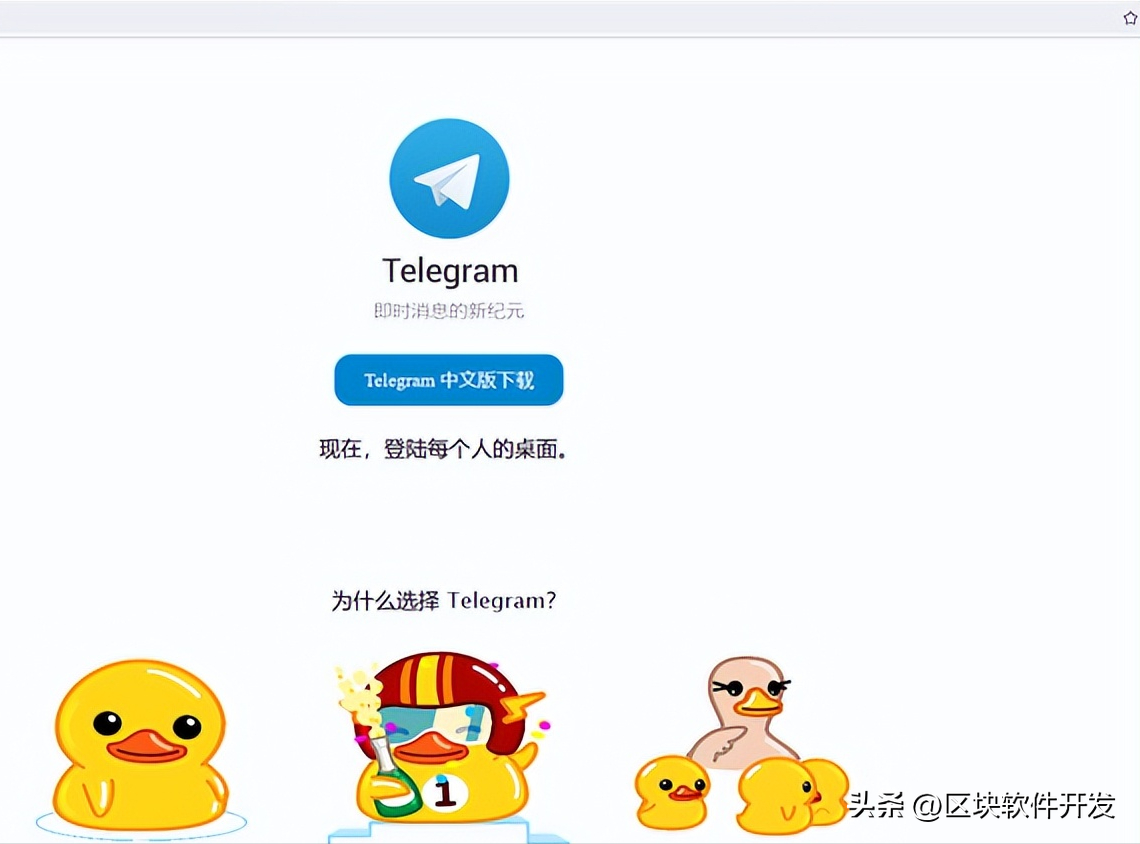

攻擊者注冊了各種域名,這些域名都指向同一個IP地址:一個服務器托管多個下載木馬軟件的網站。其中一些網站看起來與合法網站一模一樣,但卻提供惡意安裝程序。其他可能由攻擊者翻譯的網站則提供了中國人無法使用的軟件的中文版本,如Telegram,詳見圖3。

【圖3:傳遞 FatalRAT惡意軟件的虛假Telegram網站】

ESET觀察了這些應用程序的惡意網站和安裝程序,按受歡迎程度排序大致為:

- Chrome;

- Firefox;

- Telegram;

- WhatsApp;

- Line;

- Signal;

- Skype;

- Electrum比特幣錢包;

- 搜狗拼音輸入法;

- 有道詞典;

- WPS Office。

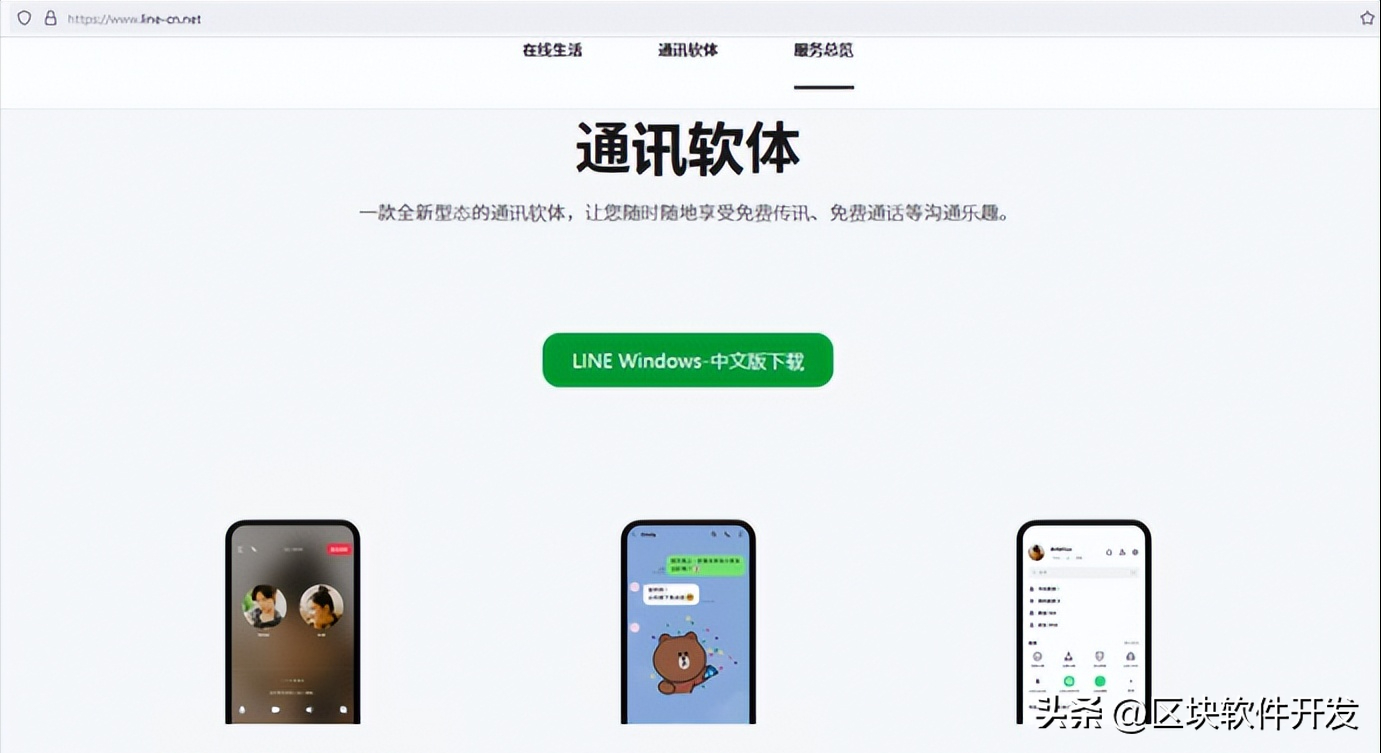

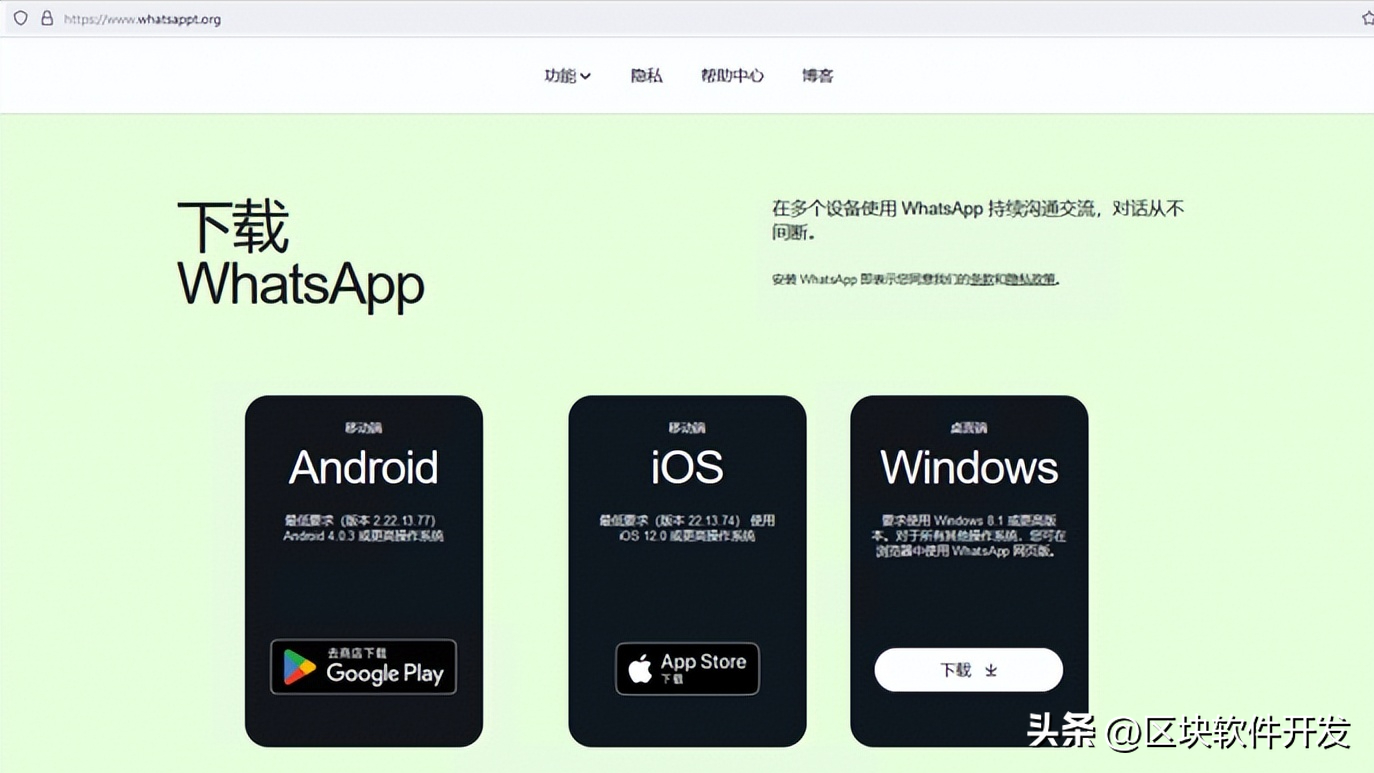

更多其他虛假網站詳見圖4。結果顯示,除了Electrum比特幣錢包網站外,其他網站都是中文網站,這表明攻擊者主要針對華語群體。

【圖4:攻擊者為提供惡意安裝程序而創建的虛假網站】

從理論上講,潛在的受害者有很多可能的途徑被引導到這些虛假網站,一家新聞網站報道稱,當他們在谷歌中搜索Firefox瀏覽器時,會看到一則廣告,引導他們進入這些惡意網站之一。我們無法重現這樣的搜索結果,但相信這些廣告只提供給了目標地區的用戶。

據悉,在ESET向谷歌報告此問題后,谷歌已將這些惡意廣告移除。

【圖5:Firefox的搜索結果中,有一個虛假網站的廣告】

鑒于攻擊者為其網站注冊的許多域名與合法域名非常相似,攻擊者也有可能依靠拼寫錯誤來吸引潛在的受害者訪問他們的網站。一些例子包括:

- telegraem. org(假的)VS. telegram.org(合法的);

- electrumx. org(假的)VS. electrum.org(合法的);

- youedao. Com(假的)VS.youdao.com(合法的);

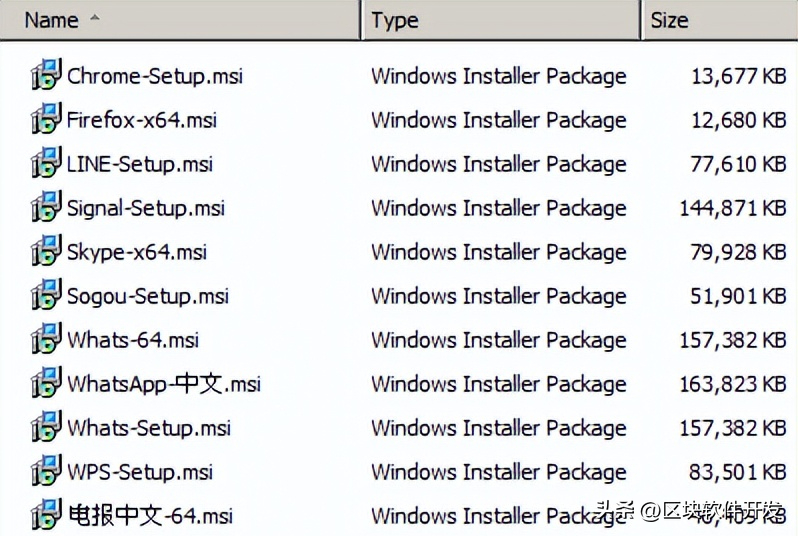

安裝程序

從虛假網站下載的安裝程序并不是托管在與網站相同的服務器上,而是托管在阿里云對象存儲服務(Alibaba Cloud Object Storage Service)中。它們是用高級安裝程序創建的數字簽名MSI文件。圖6顯示了攻擊者在2023年1月6日上載到云存儲的惡意安裝程序。

【圖6:2023年1月6日,攻擊者將惡意安裝程序上傳到云存儲】

當執行這些安裝程序時,它們通常:

- 在%PROGRAMDATA%\Progtmy目錄下,刪除并執行惡意加載程序,以及運行FatalRAT惡意軟件所需的文件;

- 刪除%PROGRAMDATA%\Progtmy\0目錄中的惡意更新程序和相關文件;

- 在%USERPROFILE%目錄中放置一個名為ossutilconfig的文件。此文件包含更新程序用于連接到阿里云中的遠程桶的憑據;

- 創建一個空目錄%PROGRAMDATA%\Progptp,不過我們觀察到一些情況下FatalRAT惡意軟件會被安裝在這個目錄中;

- 刪除并執行C:\Program Files\Common Files中的合法安裝程序;

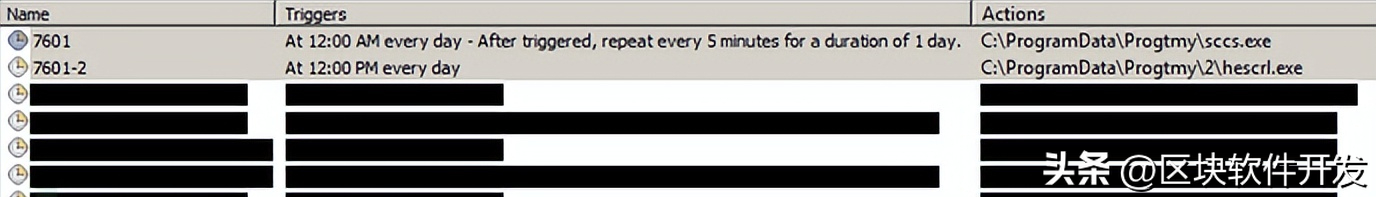

- 創建計劃任務以執行加載程序和更新程序組件;

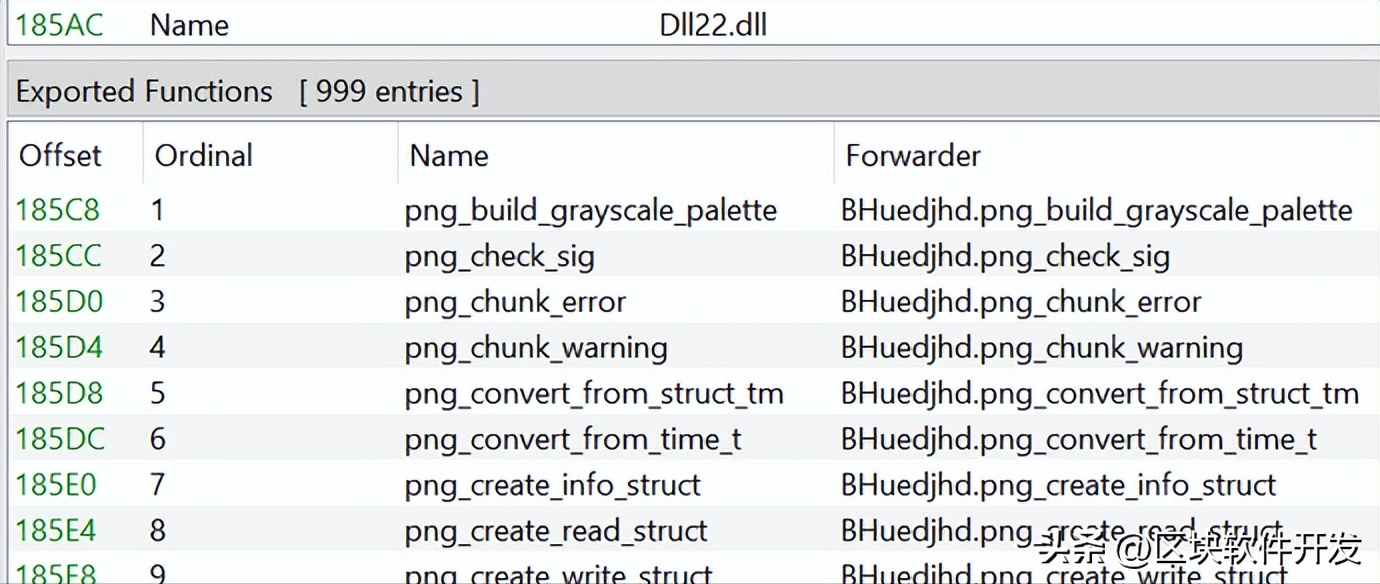

該惡意軟件通過側載(side-loading)惡意DLL libpng13.dll運行,該DLL被sccs.exe(瀏覽器支持模塊)使用,sccs.exe是迅雷開發的合法可執行文件。原始libpng13.dll也包含在安裝包中(重命名為一個隨機名稱),因為惡意DLL將其導出的函數轉發到原始DLL。惡意DLL中轉發的一些導出如圖7所示。圖像顯示,在本例中,原始DLL被重命名為BHuedjhd.dll,惡意DLL被編譯為Dll22.dll。

【圖7:在惡意DLL中被轉發到原DLL的部分導出函數】

惡意軟件更新程序以類似的方式執行,通過側載dr.dll,由騰訊開發的合法簽名二進制文件使用。惡意DLL非常簡單,并執行OSSUTIL(包含在安裝包中的su.exe)從攻擊者控制的阿里云桶中下載文件。DLL執行的命令是:

這應該從遠程存儲桶occ-a1(與用于存儲安裝程序的桶不同,但在同一個帳戶中)更新%PROGRAMDATA%\Progtmy本地目錄中的文件,但是它在我們分析的任何安裝程序中都不起作用,因為%PROGRAMDATA%\Progtmy\2子目錄不存在(它應該是由安裝程序創建的子目錄0)。

攻擊者在為更新程序創建的計劃任務上犯了同樣的錯誤,因為執行路徑也引用了不存在的子目錄2。在大多數情況下,會創建四個計劃任務:兩個用于RAT(一組定期執行,另一組在任何用戶登錄到PC時執行),兩個用于更新程序。任務的名稱基于Windows構建號和計算機名稱,如圖8所示。

【圖8:由惡意安裝程序創建的計劃任務】

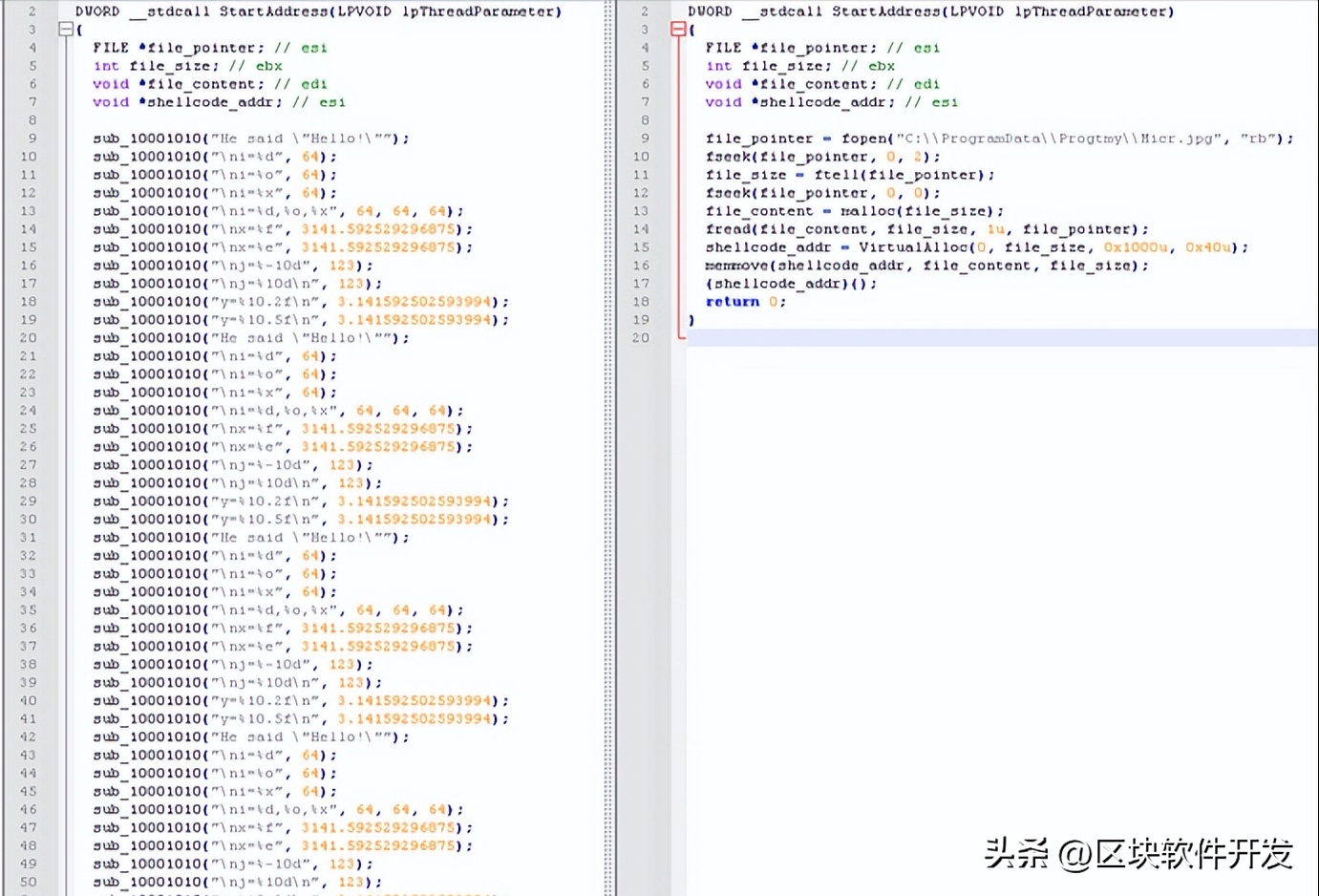

加載程序

加載程序libpng13.dll是一個非常簡單的組件,它在內存中打開并執行一個名為Micr.jpg的文件,該文件位于和DLL相同的目錄中。攻擊者通過多次調用只打印一些硬編碼值的函數來混淆加載程序。使用此行為可能是為了避免被安全解決方案檢測到,或使DLL的分析復雜化。

【圖9:左邊顯示了混淆的代碼,右邊顯示了去混淆的代碼】

Micr.jpg實際上是包含嵌入式DLL的shellcode。該shellcode的目的是通過調用名為SignalChromeElf的DLL的導出函數來加載并在內存中執行嵌入式DLL。在執行這個導出函數之前,shellcode重構DLL的導入表并調用DllEntryPoint,它簡單地調用Windows API函數DisableThreadLibraryCalls來增加DLL的隱蔽性。

SignalChromeElf本質上將解密、加載并執行嵌入DLL中的加密有效載荷。這個加密的有效載荷是FatalRAT惡意軟件,在它解密后,DLL將找到一個名為SVP7的導出函數的地址,其中包含惡意軟件的入口點,并調用它,將FatalRAT的加密配置作為參數傳遞。

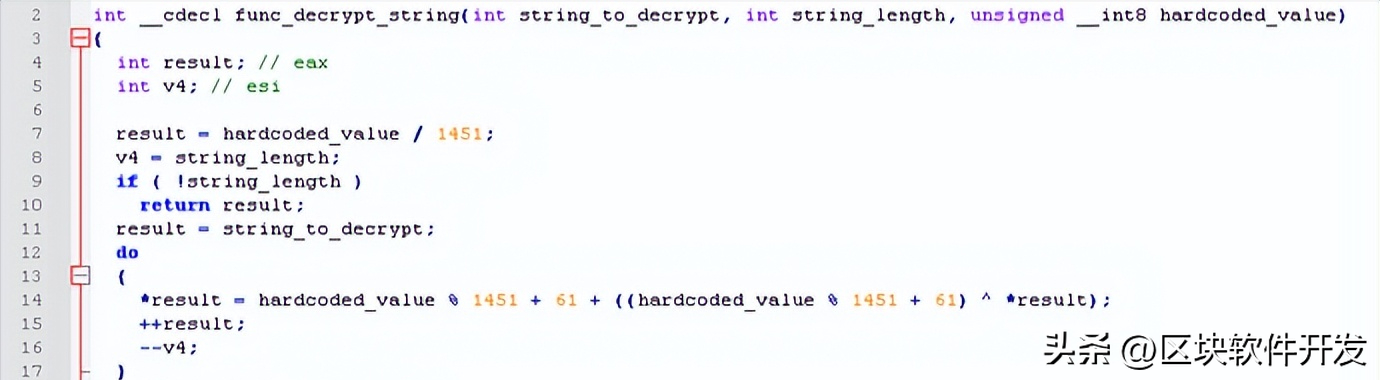

嵌入式DLL中解密有效負載的函數與FatalRAT中用于解密其配置的函數相同。圖10顯示了該函數的一個示例。

FatalRAT

FatalRAT是一種遠程訪問木馬,由AT&T Alien Labs于2021年8月記錄。這種惡意軟件提供了一組功能,在受害者的計算機上執行各種惡意活動。例如,該惡意軟件可以:

- 捕獲按鍵信息;

- 改變受害者的屏幕分辨率;

- 終止瀏覽器進程并竊取或刪除其存儲的數據,目標瀏覽器是:Chrome、火狐、QQ以及搜狗;

- 下載并執行一個文件;

- 執行shell命令;

該惡意軟件包含各種檢查,以確定它是否在虛擬環境中運行。根據其配置,這些檢查可能被執行,也可能不被執行。

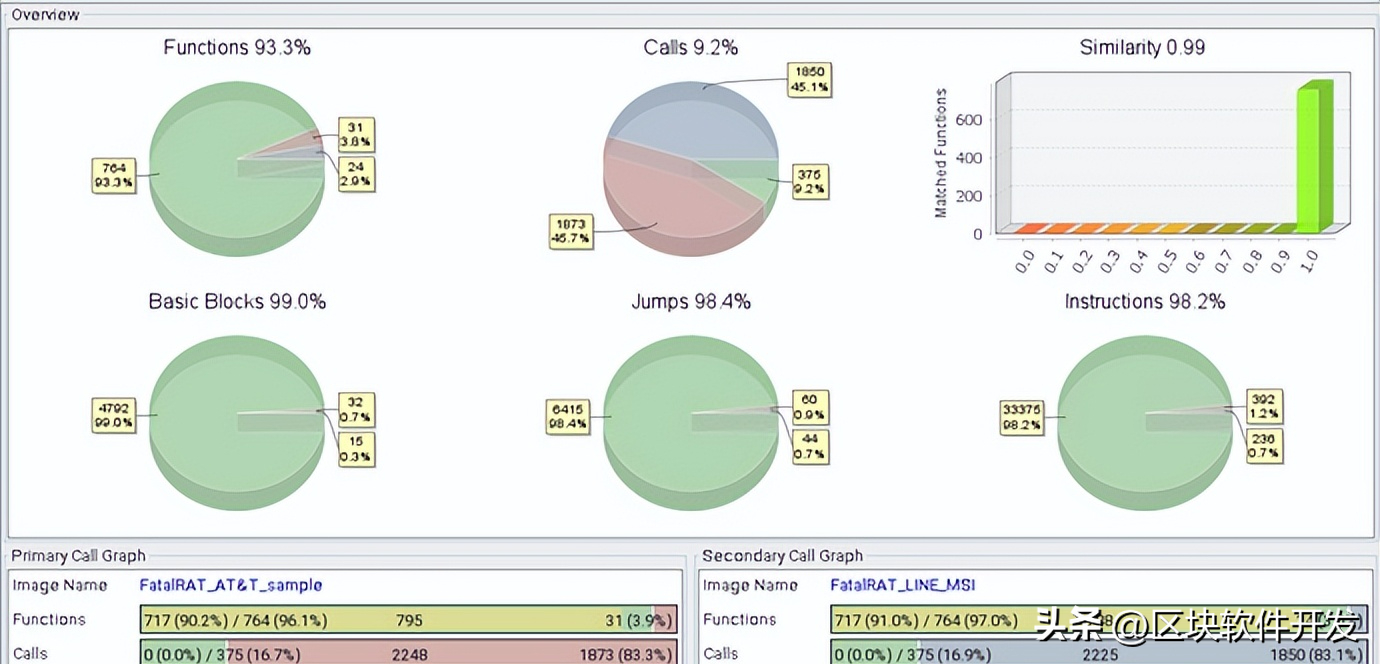

根據ESET的分析結果可以確定這次活動中使用的FatalRAT版本與AT&T在其博文中記錄的版本非常相似,所以這里不會贅述更多細節。圖11顯示了它們之間的比較,圖10顯示了用于解密來自該活動的FatalRAT樣本中的字符串的反編譯代碼,這與AT&T所描述的相同。

【圖10:FatalRAT樣本用于解密其配置字符串的函數的反編譯代碼】

【圖11:AT&T分析的FatalRAT樣本與該活動中發現的FatalRAT樣本之間的BinDiff比較】

先前版本

ESET研究人員還發現了攻擊者至少從2022年5月就開始使用的惡意安裝程序的先前版本。與上述安裝程序不同,這個版本包含一個xor加密的有效負載,分為三個文件:Micr. Flv、Micr2. flv以及Micr3. flv。每個文件都用不同的單字節XOR密鑰加密。一旦解密,這三個文件的內容將被連接起來,形成與C&C服務器聯系以下載和執行進一步shellcode的shellcode。

在這種情況下,加載程序DLL被命名為dr.dll——與安裝程序的后續版本中用于更新機制的名稱相同,由相同的合法可執行文件側加載。鑒于這個舊版本似乎沒有更新程序,研究人員認為攻擊者自2022年8月以來已經用新版本的安裝程序取代了它。

結語

攻擊者花費了很大精力,試圖將其網站使用的域名盡可能地與官方名稱相似。在大多數情況下,虛假網站甚至是合法網站的相同副本。至于木馬安裝程序,它們會安裝用戶感興趣的實際應用程序,從而盡可能地避免被懷疑。由于所有這些原因,我們看到在下載軟件之前仔細檢查我們訪問的URL是多么重要。更好的做法是,在檢查它是否是實際的供應商站點后,再將它輸入到瀏覽器的地址欄中。

由于這次活動使用的惡意軟件FatalRAT包含了用于操縱來自不同瀏覽器數據的各種命令,而且受害者并不是針對特定類型的用戶,因此任何人都可能受到影響。攻擊者可能只對竊取網絡證書等信息感興趣,并在地下論壇上出售它們,或將它們用于另一種類型的犯罪軟件活動,但目前還不可能將這種活動具體歸因于已知或新的威脅行為者。