警惕針對WordPress 的Balada惡意軟件注入

CyberNews最近刊載了一篇文章,較為詳細(xì)地披露了一項針對WordPress的惡意軟件注入活動“Balada”,該活動已經(jīng)滲透了超過100萬個網(wǎng)站。

2023 年 4 月,Bleeping Computer 和 TechRadar 等科技媒體開始報道網(wǎng)絡(luò)攻擊者利用漏洞攻擊了WordPress,通過通過流行插件 Elementor Pro Premium(網(wǎng)頁生成器)和 WooCommerce(在線店面)組合獲得訪問權(quán)限。

據(jù)悉,該漏洞的CVSS 分?jǐn)?shù)達(dá)到了8.8分,但到 2023 年 5 月,官方 CVE 編號仍未確定。建議運行 Elementor Pro 3.11.6 或更早版本以及激活WooCommerce 插件的網(wǎng)站將 ElementorPro 至少升級到 3.11.7,否則面臨認(rèn)證用戶通過利用受損的訪問控制實現(xiàn)對網(wǎng)站完全控制的風(fēng)險,這也是 OWASP 十大風(fēng)險中最嚴(yán)重的風(fēng)險。

雖然有關(guān)此漏洞的報告已在互聯(lián)網(wǎng)上廣泛傳播,但本文將重點關(guān)注廣泛且高度持久的惡意軟件注入活動“Balada”。

什么是Balada

網(wǎng)絡(luò)安全公司 Sucuri 自 2017 年以來一直在跟蹤 Balada注入活動,但直到最近才給這個長期運行的活動命名。 Balada 通常利用已知但未修補的WordPress插件和其他軟件漏洞等方式實現(xiàn)初始感染,然后通過執(zhí)行一系列編排好的攻擊策略、跨網(wǎng)站感染和安裝后門來傳播并保持持久性。

由于Elementor Pro 和 WooCommerce 妥協(xié)路徑允許經(jīng)過身份驗證的用戶修改 WordPress 配置,創(chuàng)建管理員帳戶或?qū)?URL 重定向注入網(wǎng)站頁面或帖子,Balada可以竊取數(shù)據(jù)庫憑據(jù)、存檔文件、日志數(shù)據(jù)或未得到充分保護(hù)的有價值文檔,同時建立大量命令和控制 (C2) 通道以實現(xiàn)持久性。

Sucuri指出,Balada 注入活動遵循一個確定的月度時間表,通常在周末開始,在周中左右結(jié)束。

Balada 主要利用基于 Linux 的主機,但基于 Microsoft 的 Web 服務(wù)器(如 IIS)也不能幸免。Balada 遵循其他當(dāng)代惡意軟件活動中的做法,利用由隨機、不相關(guān)的詞組成的新注冊域來吸引受害者點擊并將其重定向到提供惡意負(fù)載的網(wǎng)站。

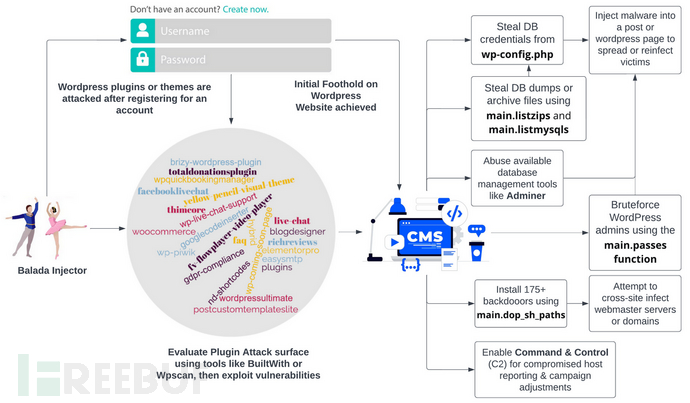

這些網(wǎng)站通常會以虛假的IT支持服務(wù)、現(xiàn)金獎勵通知、甚至像CAPTCHAs這樣的安全驗證服務(wù)為幌子。圖一總結(jié)了Balada將尋求利用的初始攻擊載體、試圖濫用的服務(wù)或插件以及一些公認(rèn)的持久性載體。巴拉達(dá)一旦植入,將很難移除。

圖一:針對 WordPress CMS 的基本 Balada 注入工作流程和功能

識別 Balada 注入

Sucuri 的研究進(jìn)一步證實,Balada 的主要惡意軟件例程通常位于受感染設(shè)備上的“ C:/Users/host/Desktop/balada/client/main.go”路徑。一個半維護(hù)的Virus Total集合突出顯示了與 Balada 提供的惡意軟件及其感染相關(guān)的常見文件哈希、URL 和其他指標(biāo)。

Sucuri還在被入侵的機器日志中反復(fù)觀察到,從2020年底開始,Balada利用一個過時但反復(fù)出現(xiàn)的用戶代理 "Mozilla/5.0 (Windows NT 10.0; WOW64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.125 Safari/537.36"。自 2017 年以來,Balada 活動已與 100 多個獨特域相關(guān)聯(lián)。Balada 利用“ main.ex_domains ”功能來存儲和重用域,以便在每月的感染活動中進(jìn)行未來攻擊。圖二的列表突出顯示了在最近分析的Balada注入活動中觀察到的一小部分常見域。

圖二:Balada注入活動中觀察到的一小部分常見域

防御措施

對于預(yù)防 Balada 感染,除了確保網(wǎng)絡(luò)服務(wù)器主機、網(wǎng)站插件、主題或相關(guān)軟件保持最新狀態(tài),還應(yīng)該通過 Cisco Umbrella 或 DNSFilter 等解決方案確保DNS 安全可靠。這些功能可以提供網(wǎng)絡(luò)級或漫游客戶端解決方案,以識別、阻止重定向嘗試和已知惡意網(wǎng)站的DNS請求。

企業(yè)還應(yīng)該執(zhí)行強密碼政策,特權(quán)用戶必須滿足多因素認(rèn)證或其他有條件的訪問政策,創(chuàng)建特權(quán)賬戶應(yīng)向有關(guān)團隊發(fā)出提醒。此外企業(yè)還應(yīng)考慮實施或定期評估以下內(nèi)容:

- 定期審核 Web 應(yīng)用程序必要的插件、主題或軟件,刪除所有不必要或未使用的軟件。

- 針對 Web 應(yīng)用程序進(jìn)行內(nèi)部和常規(guī)滲透測試或類似評估,以在 Balada 之前識別可利用的弱點。

- 對關(guān)鍵系統(tǒng)文件啟用文件完整性監(jiān)控 (FIM)。

- 嚴(yán)格限制對 wp-config、網(wǎng)站備份數(shù)據(jù)、日志文件或數(shù)據(jù)庫存檔等敏感文件的訪問,并確保數(shù)據(jù)保留策略在不再需要時清除此數(shù)據(jù)的舊版本。

- 禁用不必要的或不安全的服務(wù)器服務(wù)和協(xié)議,如 FTP。