美國空軍版“斯諾登事件”解密:沒有安全文化真可怕

據華盛頓郵報報道,美國空軍檢察長本周解密并公布了特謝拉泄密事件報告。

2023年4月,美國空軍網絡工程師特謝拉(Teixeira)因在社交媒體平臺Discord上長期大量泄露與烏克蘭戰爭有關的美軍機密文件而被捕。該泄密事件暴露了美國空軍信息安全管理的嚴重問題,在美國“朝野”掀起軒然大波,導致美國國防部徹底整改其風險管理方法,堪稱美國空軍版“斯諾登事件”。

在網絡安全業界,特謝拉事件也引發了關于“零信任”與最小訪問權限、內部威脅與安全文化的激烈討論,話題甚至蔓延到“海因里希法則”、“多元無知”等安全哲學和心理學范疇。

最小訪問權限:如何管理能接觸機密的IT員工

報告指出,作為102情報支援中隊(102ISS)提供系統運維服務的IT專家,特謝拉(A1CTeixeira)可以訪問許多高度機密的系統,包括全球聯合情報通信系統(JWICS),后者屬于絕密許可和敏感分區信息(TS/SCI)平臺。

作為IT專家,特謝拉能夠獲取機密軍事情報并在Discord聊天室中發布屬于嚴重的越界違規行為。更糟糕的是,該事件的報告鏈成員和領導層都至少知道“特謝拉的四次可疑活動”。

空軍監察長在報告指出,102情報支援中隊的編制中包括像特謝拉這樣的IT技術人員,其目的是為了讓IT人員可以更好地了解任務的敏感性和保持網絡正常運行的重要性。

但是在實際操作中,IT人員可訪問的信息大大超出了“需要知道的范圍”,嚴重違反了最小訪問權限原則。檢察長指出:“最重要的一點是:他是一名IT專家,其職責是保持系統正常運行,而不是對通過網絡傳遞的機密信息進行情報分析(并在社交網絡上‘顯擺’)。他的上級管理者也都知道這一點。”

調查結果顯示,特謝拉對機密內容做筆記的行為多次被同事發現,而且,特謝拉甚至依據機密信息提出尖銳和具體的問題,這也引起了注意和質疑。這些異常現象都在“備忘錄”中被記錄下來,特謝拉的同事/主管也對他提出了警告,但僅此而已,遠遠沒有達到風險管理流程的要求和強度。例如,這些事件“沒有報告給適當的安全官員”。

102情報支援中隊內部人員選擇將事件“保留”在中隊內部,就好像辦公室以外的人不需要知道機密材料可能已被泄露一樣。

美國空軍本可以通過“最小訪問權限”避免特謝拉泄密事件的發生。但顯然,美國空軍在信息安全制度設計和執行這兩個環節都出現了嚴重問題。

一些安全專家還強調了零信任方法的重要性。信任是任何安全制度的基礎,零信任方法的革命性在于“先破后立”,先破除并清理那些流程和人際間危險的“隱式信任”,然后人與人,人與技術和流程才能重新建立顯性信任。

這個過程包括對特殊崗位授信的重新評估,依據最小訪問權限原則明確系統管理員是否有必要通過查看業務內容來了解系統是否正常運行,以及及時撤銷過期信息訪問權限等。

美國空軍報告:部隊信息安全管理“千瘡百孔”

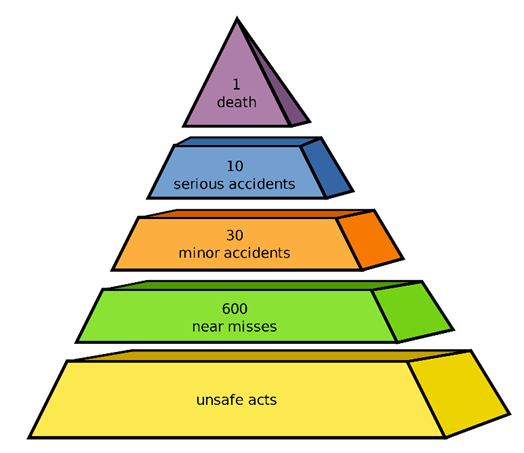

根據美國航空界流行的“海因里希三角法則”,每一次重大事故之前都會有29個輕傷害事故與300個無傷害事故。

伯德在1966年提出的“擴展事故三角理論”

伯德在1966年提出的“擴展事故三角理論”

“特謝拉泄密事件”也是如此,事件發生前的多次“微小事故”被忽略或者沒有按程序報告。美國空軍的調查報告指出,該事件揭示了美國軍隊信息安全和風險管理多個環節的嚴重問題:

“空軍發生未授權披露機密信息的主要原因是特謝拉本人的故意行為。然而,還有許多直接和間接的因素導致該未授權披露活動發生并持續相當長一段時間。”

“大量證據表明,特謝拉所處的監管鏈中,至少有三個人在泄露事件發生前已經掌握了(與特謝拉有關的)多達四個獨立安全事件實例,以及需要報告的潛在內部威脅指標信息。如果這三名成員中的任何一人站出來正確披露他們在事件發生時掌握的信息,泄密的時長可能會減少幾個月,泄密信息的深度也會淺得多。”

《華盛頓郵報》報道稱,事件調查結束后,空軍國民警衛隊內部有15名人員受到紀律處分。

在最近由國防情報局(DIA)主辦的DoDIIS全球會議上,該機構的首席信息官DouglasCossa透露,JWICS系統進行了反情報/反間諜能力的重大更新,可以檢測用戶和用戶的異常行為,并通過人工智能技術主動提醒員工。

Cossa以特謝拉為例指出,特謝拉一開始表現出的異常行為可能是啟動主動干預措施的機會(但被忽略了)。

DIA代理首席數據官MacTownsend則強調,更新后的JWICS將能檢測生活模式異常行為,這為主動式信息安全管理提供了可能。

引發美國空軍內部風險管理改革

為了充分評估特謝拉泄漏事件的破壞性,美國國防部進行了長達45天的安全審查,隨后美國國防部長勞埃德·奧斯汀(LloydAustin)發布了一份備忘錄,宣布成立一個新機構——內部威脅和網絡能力聯合管理辦公室,以應對國防部(DoD)內部風險并確保實施用戶活動監控(UAM)。

除了解決內部風險問題外,該備忘錄還指出需要更加關注機密材料和環境管理中的信任和責任,并將電子設備也包含在機密空間范疇內。

DTEXSystems聯合創始人兼首席技術官RajanKoo表示,即便如此,也可能無法堵住所有漏洞。“UAM的要求是十多年前制定的,重點是用戶監視,捕獲的數據只有在發生數據泄漏后才有用,”Koo指出:“換句話說,大多數UAM工具都會捕獲反應性數據,而這些數據無法在第一時間采取行動來阻止泄漏發生。”

教訓與結論:沒有安全文化的風險管理是紙牌屋

人們常說,信息安全中最薄弱的環節是個人,但事實上,個人也可以是整個信息安全架構中最關鍵最牢固的紐帶。這取決于組織是否培養了正確的安全文化,正如美國空軍監察長對事件原因的點評:特謝拉事件暴露出美國軍隊的“缺乏監督”和“自滿文化”。

特謝拉泄密事件表明,如果缺乏安全文化,僅僅依靠流程、程序、背景調查和IT技術來識別個人違規行為是不夠的。

對于CISO來說,無論你的技術、流程多么專業完美,如果企業員工,尤其是有機會接觸敏感信息的IT和安全人員,沒有發自內心主動地去遵守安全規范,那么你的整個信息安全和風險管理實際上都一座建立在隨意行為和草率決策基礎上的紙牌屋。

安全專家Christopher Burgess指出,企業需要一種廣泛根植的安全文化,那就是:如果一名員工在做任何事情時缺乏持續、一致和認真的安全意識,那么這名員工就不應該繼續留在企業里。