新型 macOS 惡意軟件利用進程注入與遠程通信竊取鑰匙串憑證

網絡安全研究人員發現針對Web3和加密貨幣平臺的新型macOS惡意軟件活動,其采用的技術手段在蘋果生態系統中極為罕見。這款被命名為NimDoor的惡意軟件通過進程注入能力和加密WebSocket通信竊取敏感用戶憑證與金融數據,標志著macOS威脅的顯著升級。

社交工程攻擊入口

攻擊始于典型的社交工程手段:朝鮮黑客組織通過Telegram冒充可信聯系人安排虛假商務會議。受害者會收到偽造的Zoom會議邀請,附帶要求從攻擊者控制的域名(如support.us05web-zoom[.]forum)下載并執行名為"Zoom SDK更新腳本"的惡意文件,這些域名刻意模仿Zoom官方基礎設施。

多語言架構與進程注入技術

該惡意軟件區別于普通macOS威脅的核心在于其技術復雜性和多層架構。SentinelOne分析團隊發現,攻擊者利用通常為調試工具保留的系統權限(entitlements),在macOS上實施罕見的進程注入技術。這種手法使惡意代碼能夠植入合法進程,既增強隱蔽性又規避傳統檢測機制。

攻擊鏈采用多種編程語言編寫的組件:AppleScript負責初始訪問,C++實現進程注入,而核心功能則由Nim語言編譯的二進制文件完成。這種技術組合表明攻擊者致力于開發能有效入侵現代macOS系統、同時難以分析檢測的復雜工具。

基于信號攔截的持久化機制

惡意軟件最具創新性的特性是其持久化機制——前所未有地利用了macOS信號處理功能。NimDoor沒有采用LaunchAgents或Login Items等傳統方法,而是通過監控系統信號維持駐留。其CoreKitAgent組件為SIGINT(中斷信號)和SIGTERM(終止信號)建立處理程序,有效攔截終止惡意進程的嘗試。

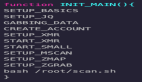

當用戶或系統試圖通過標準方法終止惡意軟件時,這些信號處理程序會被觸發,使進程無法正常退出。此時惡意軟件會借機重新安裝自身:將LaunchAgent寫入~/Library/LaunchAgents/com.google.update.plist,并復制組件文件確保系統重啟后仍能保持持久化。該機制通過以下代碼實現:

posix_spawnattr_init(&attrp) && !posix_spawnattr_setflags(&attrp, POSIX_SPAWN_START_SUSPENDED);

posix_spawn(&pid, filename, 0, &attrp, argv_1, environ);

kill(pid, SIGCONT);

登錄或重啟激活持久化機制后的執行鏈(來源:SentinelOne)

加密通信與數據竊取

惡意軟件通過WebSocket Secure(wss)協議與命令控制服務器wss://firstfromsep[.]online/client通信,采用RC4加密與base64編碼的多層保護。該加密通道用于外泄竊取的鑰匙串(Keychain)憑證、Chrome/Firefox等主流瀏覽器的數據以及Telegram聊天記錄,同時有效規避網絡監控工具的檢測。