勒索病毒引出重大話題:公有云比私有云更安全?

公有云比私有云更安全?這似乎與慣性思維恰恰相反……

3天,150個國家,20余萬臺機器中毒,始于上周五的WannaCry索病毒真的讓很多人急了。

美國聯邦快遞FedEx、西班牙電信運營商Telefonica、法國汽車制造商雷諾、德國聯邦鐵路系統以及俄羅斯內政部紛紛中招,最深受其害的是英國公眾醫療系統,手術排期被擾亂,患者無法實施搶救,而在中國,數所大學、政務網站、出入境公安網,甚至加油站都已經被爆出現問題。

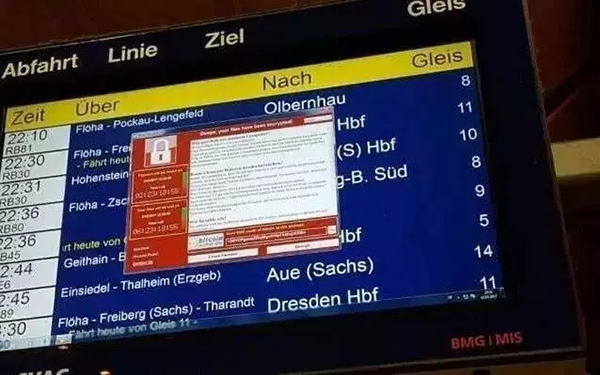

德國聯邦鐵路系統中毒后的候車大廳屏幕

表面上看,勒索病毒索要比特幣,但企業機構因此而引發的后果往往是人財兩失,這也是服務器主機安全防護對穩定性和性能更為強調,對事前防護更為看中的原因。

WannaCry勒索病毒這一重大信息安全事件雖已漸漸平息,但也引發了更深層次的思考:

- 把數據牢牢揣在懷里的私有云反而比采用公有云的企業,受到攻擊更廣,損失更嚴重;

- 從政務網站等政府機構紛紛中招來看,號稱最安全的內外網隔離也沒能逃過一劫;

- 如果說10年前引發大面積機器癱瘓的蠕蟲病毒尼姆達、熊貓燒香還主要影響PC端,那么在企業業務互聯網化,聯網設備IOT化的今天,WannaCry勒索病毒這樣的病毒很可能會常態化,影響也會越來越重大;

- ……

1. 公有云比私有云更安全?

5月15日,A股市場上網絡安全企業股票大片一字漲停,大家似乎都把抑制WannaCry病毒的期望寄托在這些“專業救火隊”的身上。而頗具諷刺意味的是,其中一家漲停安全公司的最大客戶,卻是被WannaCry勒索病毒肆虐的大型企業受害者之一。

外行看熱鬧,內行看門道——“防患于未然”其實遠比事后“救火”要更有效。那么,誰能做好“防患于未然”誰顯然就更為有意義。

私有云+專業安全企業的服務方式,將一切都交給公有云企業的租用方式,在新的萬物互聯時代到底誰更安全?

據阿里云安全資深技術總監肖力表示,早在4月初NSA就爆出這一漏洞,阿里云當是在6小時內根據漏洞分析和客戶場景做出分析報告,并在云平臺外圍構建了防御層,以便公有云用戶有更多時間修復與補丁。也就是說,在513 WannaCry勒索病毒爆發之前,公有云就做到了“防患于未然”。

難道專業安全廠商不可以這么做嗎?

私有云+專業安全的模式通常是:客戶數據分散在上千個不同IDC中,而客戶對于安全產品的采購也往往是不同種類采購不同品牌,這種碎片化的結構和部署,也造成私有云安全防范的不統一和不及時。

- 第一,專業安全廠商盡管有云安全的理念,但收集異常數據只能根據自身產品品類和覆蓋量發現病毒爆發異常,而無法像公有云企業一樣通盤看到從網絡層、應用層、系統層到數據層的實時異常問題。

- 第二,由于專業安全廠商收集到的信息有限,無法像公有云企業一樣做到全數據分析,更難以基于大量網絡、系統、應用狀態來建立自動化的事前防御機制。

- 第三,專業安全廠商發現問題可以做到第一時間通知客戶,但更重要的防范措施卻由于自身產品類別所限,或是客戶采購的安全產品種類和品牌碎片化,而無法實現多層級聯動技術防護。

實際上,在今年2月全球頂級安全行業盛會RSA大會上,傳統安全廠商已經意識到這一問題:

以前,全球的安全廠商無一例外地出售包裝在“盒子”內的產品和服務;從去年開始,基于 API 接口的云化服務開始冒頭;而今年,尋求與云服務提供商合作,提供基于公有云的云安全SaaS服務,成為大部分安全廠商的發展趨勢。

此外,今年4月底,Bitglass發布的對3000多名IT專業人士的《Threats Below the Surface》報告中也顯示:

| IaaS和SaaS安全分別被33%和31%的受訪者列為首要投資重點。 |

公有云的云安全服務受到重視,這對AWS、Azure和阿里云這樣全方位的云服務提供商也是個好消息。但是,這樣的結論在多數企業用戶印象中,卻與“私有云比公有云安全”的慣性思維恰恰相反。

私有云數據在防火墻內,客戶對數據似乎有著絕對的所有權和控制權,但這并不意味著數據更安全。

對于重要的數據隱私性方面,目前主流公有云提供商都引入第三方硬件加密機(HSM),密鑰交與用戶,一定程度上消除了數據隱憂。

而在信息安全事件面前,由于目前主流的大型公有云企業自身可能就是超級大用戶,他們的應用遭受安全攻擊更多,更集中,安全人員的分類也更廣更細,在安全“魔高一尺道高一丈”的攻防對峙中,最好的戰場總是鍛煉出最好的士兵。

對于多數用戶,公有云正在成為一個更專業更集中的安全避風港。

2. 內外網隔離也非世外桃源

那么私有云當中可能出現的極端情況——內外網隔離,是不是會更安全呢?

可為什么這次WannaCry勒索病毒事件中還是有公安網、政務網依然中招?其實,早在2010年伊朗首座核電站——布什爾核電站就遭受過蠕蟲病毒“震網”的襲擊,從而導致故障頻發,關鍵設備損毀。這樣的機要部門內外網隔離是必要手段,但事后分析發現,“震網”原來是通過U盤在局域網內部進行傳播的。

實際上,就算是安全最嚴格的物理隔離,內外網之間的通信在實際操作中也不可避免,只不過是通過指定端口,最常見的是通過USB來完成通信過程。而WannaCry勒索病毒也屬于蠕蟲病毒,它的可怕性就在于無孔不入,任何漏洞和端口都會成為入侵入口。

此外,此次WannaCry的受害者包括加油站、機場、醫院等實體經濟行業時,不得不承認萬物互聯的IoT時代已經悄然到來,內外網隔離的手段也會“因噎廢食”,在越來越多的場景下無法實施。

3. 公有云的價值

WannaCry的第一波攻擊似乎漸漸平息,但此類攻擊“一波未平一波又起”將呈常態化,企業在享受互聯網+紅利的同時,必然要有面臨更多風險的心理準備。

天生云化的云服務提供商則更強調對云平臺上豐富的數據資源的高效智能利用。AWS、Azure和阿里云等公有云紛紛將人工智能引入云安全,就說明將數據匯集、打通,進行實時計算才是云服務提供商在云安全上充當“妙手神醫”的必備技能。

公有云之所以成為趨勢,彈性高和成本低并非最大價值。在這樣一個數據智能的時代,需要更多數據才能打通業務壁壘,發揮更大價值。具體到云安全,也許有一天公有云在打通數據后,不僅能夠防患于未然,甚至能夠第一時間定位攻擊者,幫助公安機構第一時間抓住罪魁禍首。

【本文為51CTO專欄作者“陳翔”原創稿件,轉載請聯系原作者】